En Breve (TL;DR)

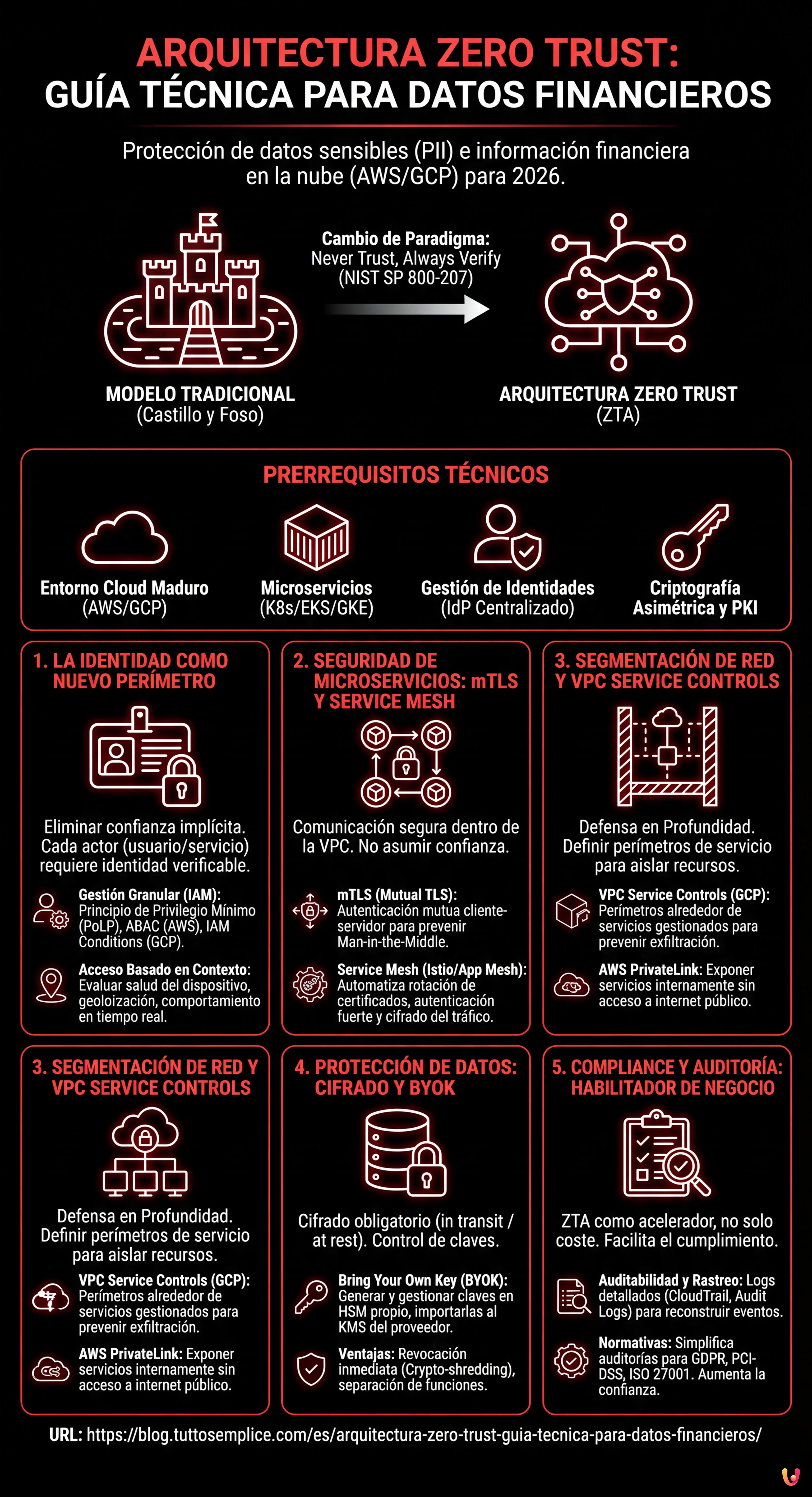

La protección de los datos financieros requiere una arquitectura Zero Trust donde la identidad sustituye al perímetro de red tradicional.

La implementación técnica prevé el uso de Service Mesh y mTLS para garantizar comunicaciones seguras y autenticadas entre los microservicios en la nube.

Los controles de acceso deben ser granulares, basados en el contexto en tiempo real y seguir rigurosamente el principio del privilegio mínimo.

El diablo está en los detalles. 👇 Sigue leyendo para descubrir los pasos críticos y los consejos prácticos para no equivocarte.

En el panorama de la ciberseguridad de 2026, la protección de los datos sensibles (PII) y de la información financiera ya no puede confiar en los modelos de seguridad perimetral tradicionales. La arquitectura zero trust (ZTA) ha pasado de ser una buzzword a un estándar industrial imprescindible, especialmente para las instituciones financieras que operan en entornos nativos de la nube como AWS y Google Cloud. Esta guía técnica explora cómo diseñar una ZTA robusta, donde la confianza nunca está implícita, sino que debe ser verificada continuamente.

Introducción: El Cambio de Paradigma hacia el Zero Trust

El modelo tradicional de «castillo y foso» (castle-and-moat), que consideraba seguro todo lo que se encontraba dentro de la red corporativa, está obsoleto. Con la fuerza laboral distribuida y la infraestructura basada en microservicios, el perímetro está en todas partes. Según el NIST SP 800-207, la arquitectura zero trust se basa en el principio «Never Trust, Always Verify» (Nunca confiar, verificar siempre).

Para el sector hipotecario y crediticio, donde la gestión de datos altamente sensibles está sujeta a normativas estrictas, adoptar una ZTA significa cambiar el enfoque de la seguridad de la red a la seguridad de la identidad y de los propios datos. No se trata solo de instalar un cortafuegos, sino de orquestar un ecosistema donde cada solicitud de acceso sea autenticada, autorizada y cifrada.

Prerrequisitos y Fundamentos Técnicos

Antes de implementar una ZTA avanzada, es necesario disponer de:

- Un entorno cloud maduro (AWS o Google Cloud Platform).

- Una arquitectura de microservicios (Kubernetes/EKS/GKE).

- Una gestión centralizada de identidades (IdP) como Okta, Azure AD o AWS IAM Identity Center.

- Conocimiento de los principios de criptografía asimétrica y PKI (Public Key Infrastructure).

1. La Identidad como Nuevo Perímetro de Seguridad

En una arquitectura zero trust, la identidad es el nuevo cortafuegos. Cada actor (usuario o servicio) debe poseer una identidad verificable criptográficamente.

Gestión Granular de Accesos (IAM)

El uso de roles IAM (Identity and Access Management) genéricos es un riesgo inaceptable. En AWS y GCP, es fundamental aplicar el principio del privilegio mínimo (PoLP).

- AWS: Utilizar el Attribute-Based Access Control (ABAC). En lugar de crear un rol para cada usuario, se definen políticas basadas en etiquetas (ej.

Project: MortgageApp,DataLevel: PII). Esto permite una escalabilidad dinámica de los permisos. - GCP: Aprovechar las IAM Conditions para limitar el acceso a los recursos en función de horarios, direcciones IP o estado de seguridad del dispositivo.

Políticas Basadas en el Contexto (Context-Aware Access)

La autenticación no es un evento único. Una solicitud válida a las 09:00 desde un portátil corporativo en Madrid podría volverse sospechosa si se repite a las 09:05 desde un dispositivo desconocido en Singapur. Los sistemas modernos deben evaluar el contexto en tiempo real:

- Estado de salud del dispositivo (nivel de parches, presencia de EDR).

- Geolocalización y comportamiento del usuario (UEBA).

- Sensibilidad del recurso solicitado.

2. Seguridad de los Microservicios: mTLS y Service Mesh

En un entorno nativo de la nube, los microservicios se comunican constantemente entre sí. Asumir que el tráfico dentro de la VPC (Virtual Private Cloud) es seguro es un error fatal.

Implementación de mTLS (Mutual TLS)

El protocolo mTLS garantiza que no solo el cliente verifique al servidor, sino que también el servidor verifique al cliente. Esto previene ataques Man-in-the-Middle y la suplantación de servicios.

Implementar mTLS manualmente en cada servicio es costoso. La solución estándar en 2026 prevé el uso de un Service Mesh como Istio (en GKE) o AWS App Mesh. El Service Mesh gestiona automáticamente:

- La rotación de certificados de corta duración.

- La autenticación fuerte entre servicios (Service-to-Service auth).

- El cifrado del tráfico en tránsito sin modificaciones en el código de la aplicación.

Ejemplo práctico: El microservicio «Scoring Crédito» aceptará conexiones solo del microservicio «Frontend Hipotecas» si este último presenta un certificado válido firmado por la CA interna del Mesh, rechazando cualquier otra conexión, incluso si proviene de la misma subred.

3. Segmentación de Red y VPC Service Controls

Aunque la identidad sea primordial, la seguridad de red sigue siendo un nivel de defensa fundamental (Defense in Depth).

VPC Service Controls (GCP) y PrivateLink (AWS)

Para prevenir la exfiltración de datos (Data Exfiltration), es necesario definir perímetros de servicio que aíslen los recursos en la nube.

- Google Cloud: Los VPC Service Controls permiten definir un perímetro alrededor de los servicios gestionados (como Cloud Storage o BigQuery). Incluso si un usuario tiene las credenciales correctas, si la solicitud proviene de fuera del perímetro autorizado, el acceso se deniega.

- AWS: Utilizar AWS PrivateLink para exponer los servicios internamente en la VPC sin pasar por el internet público, reduciendo drásticamente la superficie de ataque.

4. Protección de Datos: Cifrado y BYOK

Para los datos financieros, el cifrado es obligatorio tanto in transit como at rest. Sin embargo, en una óptica de arquitectura zero trust avanzada, quien posee las claves posee el poder.

Bring Your Own Key (BYOK)

Confiar completamente en las claves gestionadas por el proveedor cloud (ej. AWS Managed Keys) puede no ser suficiente para ciertos requisitos de cumplimiento o soberanía de datos. El enfoque BYOK (o HYOK – Hold Your Own Key) prevé que la organización genere las claves criptográficas en su propio HSM (Hardware Security Module) on-premise o en un Cloud HSM dedicado, importándolas después en el KMS del proveedor.

Ventajas del BYOK en el sector financiero:

- Revocación Inmediata: En caso de compromiso del proveedor cloud o de investigaciones legales, la empresa puede revocar la clave maestra, haciendo que los datos en la nube sean instantáneamente ilegibles (Crypto-shredding).

- Separación de funciones: Los administradores de la nube no tienen acceso a las claves de descifrado.

5. Compliance y Auditoría: La Seguridad como Habilitador de Negocio

A menudo la seguridad se ve como un centro de costes. Sin embargo, en el sector hipotecario, una ZTA bien diseñada es un acelerador de negocio.

Auditabilidad y Rastreo

Cada transacción en un entorno Zero Trust deja un rastro. La integración de herramientas como AWS CloudTrail o Google Cloud Audit Logs con sistemas SIEM permite reconstruir exactamente quién hizo qué y cuándo.

Este nivel de detalle simplifica drásticamente las auditorías para normativas como GDPR, PCI-DSS e ISO 27001. Demostrar a los auditores que el acceso a los datos PII está limitado criptográficamente y contextualmente reduce los tiempos de verificación y aumenta la reputación (Trustworthiness) de la institución financiera.

Conclusiones

Implementar una arquitectura zero trust para datos financieros en AWS y Google Cloud no es un proyecto que concluye con la compra de un software, sino un viaje continuo de mejora de la postura de seguridad. La integración de mTLS, IAM contextual y cifrado BYOK crea un entorno resiliente donde el compromiso de un único componente no conlleva la pérdida catastrófica de los datos.

Para las empresas del sector crediticio, invertir en ZTA hoy significa garantizar la continuidad operativa y la confianza de los clientes mañana, transformando el cumplimiento de obligación legal a ventaja competitiva.

Preguntas frecuentes

La arquitectura Zero Trust (ZTA) en el sector financiero abandona el viejo modelo de seguridad perimetral para adoptar el principio «Never Trust, Always Verify». En lugar de confiar implícitamente en los usuarios dentro de la red, este enfoque requiere que cada solicitud individual de acceso a datos sensibles y financieros sea autenticada, autorizada y cifrada continuamente, garantizando una protección superior contra amenazas internas y externas y la violación de datos PII.

En un modelo Zero Trust en la nube, la identidad actúa como el nuevo perímetro de seguridad a través de una gestión granular de accesos (IAM) y el uso de políticas basadas en el contexto. Además de verificar las credenciales, los sistemas modernos analizan en tiempo real factores como la salud del dispositivo, la geolocalización y el horario de la solicitud; aplicando el principio del privilegio mínimo, se garantiza que usuarios y servicios accedan solo a los recursos estrictamente necesarios para sus funciones.

El uso del protocolo mTLS (Mutual TLS) es esencial para garantizar que cada microservicio verifique la identidad del otro antes de comunicarse, previniendo ataques «Man-in-the-Middle» dentro de la red virtual. La adopción de un Service Mesh, como Istio o AWS App Mesh, automatiza la rotación de certificados y el cifrado del tráfico en tránsito, asegurando comunicaciones seguras sin tener que modificar el código de las aplicaciones individuales.

La estrategia BYOK (Bring Your Own Key) permite a las instituciones financieras mantener el control exclusivo sobre las claves de cifrado, generándolas en módulos de hardware propietarios en lugar de confiar totalmente en el proveedor de la nube. Este enfoque permite la revocación inmediata de las claves (conocida como «crypto-shredding»), haciendo que los datos sean instantáneamente inaccesibles en caso de emergencia o compromiso, y asegura una clara separación de funciones para el cumplimiento normativo.

El enfoque Zero Trust transforma la seguridad en un habilitador de negocio facilitando el cumplimiento de normativas como GDPR, PCI-DSS e ISO 27001. Gracias al registro detallado de cada acceso y transacción mediante herramientas de audit log, las empresas pueden demostrar fácilmente a los auditores que el acceso a los datos sensibles está rigurosamente limitado y monitorizado, reduciendo los tiempos de verificación y aumentando la confianza en la gestión de los datos de los clientes.

Fuentes y Profundización

- NIST SP 800-207: Estándar oficial de los EE.UU. para la Arquitectura Zero Trust

- INCIBE: Guía sobre el modelo de seguridad de Confianza Cero para empresas

- CISA: Modelo de Madurez para la implementación de Zero Trust

- Wikipedia: Conceptos fundamentales del modelo de seguridad Zero Trust

- NCCoE: Proyecto práctico de implementación de Arquitectura Zero Trust

¿Te ha resultado útil este artículo? ¿Hay otro tema que te gustaría que tratara?

¡Escríbelo en los comentarios aquí abajo! Me inspiro directamente en vuestras sugerencias.