En Breve (TL;DR)

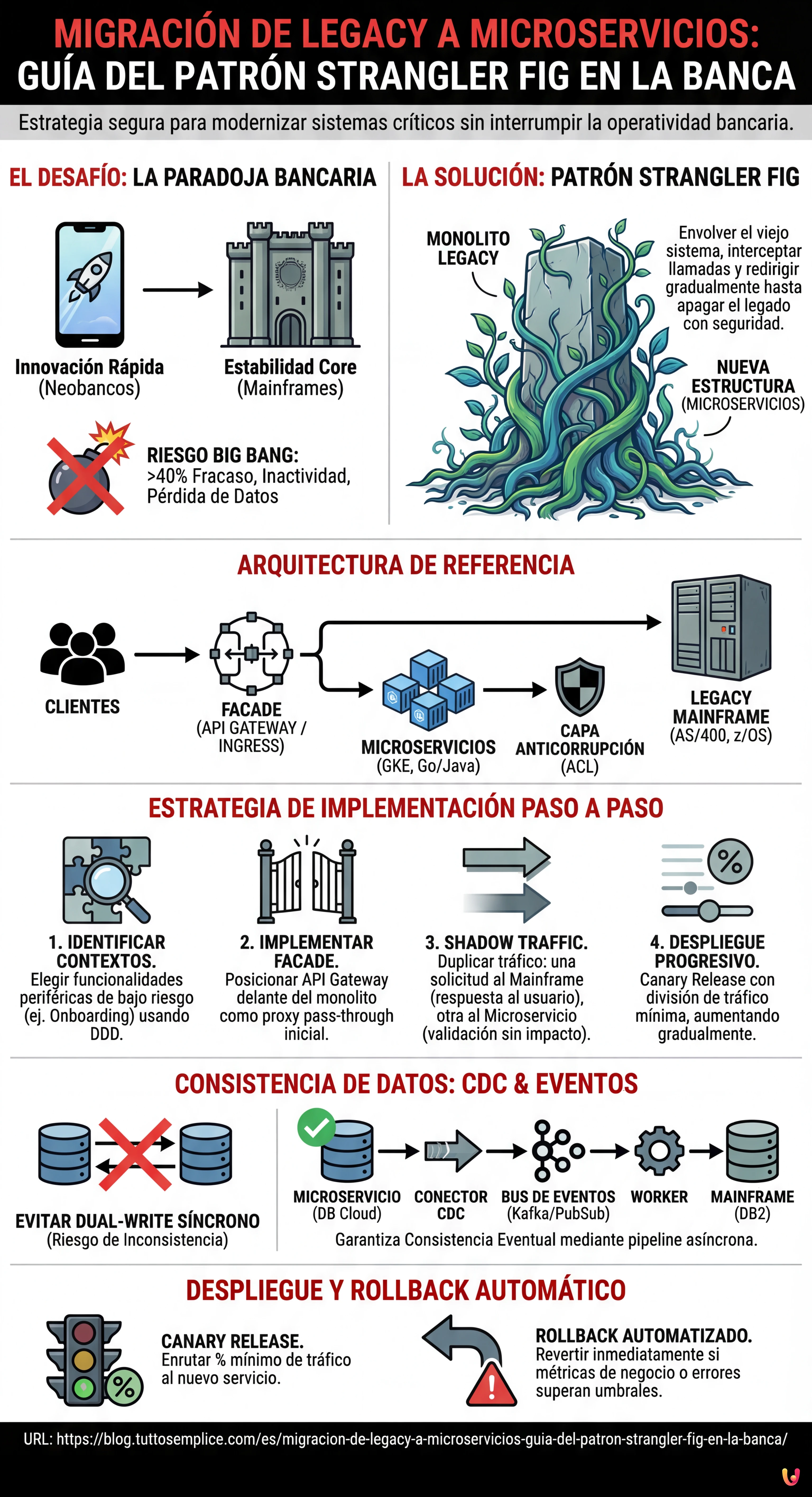

El patrón Strangler Fig ofrece a los bancos una estrategia segura para modernizar los monolitos legacy evitando los riesgos operativos del Big Bang.

La integración de una capa Facade orquesta la transición gradual hacia microservicios cloud-native manteniendo intacta la operatividad de los sistemas críticos existentes.

Técnicas avanzadas como Change Data Capture garantizan la consistencia de los datos entre mainframe y cloud superando las trampas del dual-write.

El diablo está en los detalles. 👇 Sigue leyendo para descubrir los pasos críticos y los consejos prácticos para no equivocarte.

En el panorama fintech de 2026, la velocidad de adaptación es la moneda más valiosa. Sin embargo, para las instituciones financieras consolidadas, la innovación a menudo se ve frenada por décadas de estratificación técnica en mainframes. La migración de legacy a microservicios ya no es una simple elección arquitectónica, sino un imperativo de supervivencia. Abandonar el arriesgado enfoque del “Big Bang” en favor del patrón Strangler Fig representa la estrategia más segura para modernizar sistemas críticos sin interrumpir la operatividad bancaria.

Esta guía técnica está dirigida a CTOs y Lead Architects que deben orquestar la transición de monolitos COBOL/Java hacia arquitecturas cloud-native en Kubernetes (GKE), gestionando la complejidad de la consistencia de los datos y la continuidad del servicio.

1. La Paradoja de la Banca: Innovar sin Romper

El sector bancario vive una paradoja: debe ofrecer experiencias de usuario fluidas como las de los Neobancos, manteniendo a la vez la estabilidad de sistemas core banking que procesan millones de transacciones al día. Las migraciones de tipo “Big Bang” (reescritura completa y cambio inmediato) han tenido históricamente tasas de fracaso superiores al 40%, con riesgos inaceptables de tiempos de inactividad y pérdida de datos.

El patrón Strangler Fig (o “Higuera Estranguladora”), teorizado por Martin Fowler, ofrece la alternativa: envolver el viejo sistema con una nueva estructura, interceptando las llamadas y redirigiéndolas gradualmente hacia nuevos microservicios, hasta que el viejo sistema pueda ser apagado con seguridad.

2. Arquitectura de Referencia: La Capa de Intercepción (The Facade)

El corazón de la estrategia Strangler Fig es la Facade (o capa de intercepción). En un contexto bancario moderno en Google Cloud Platform (GCP), este rol es típicamente desempeñado por un API Gateway avanzado o por un Service Mesh.

Componentes Clave de la Arquitectura

- Legacy Mainframe (AS/400 o z/OS): El sistema de registro actual (SoR).

- Strangler Facade (API Gateway/Ingress): El punto de entrada único para todo el tráfico cliente. Decide si enrutar la solicitud al viejo monolito o al nuevo microservicio.

- Microservicios (GKE): Los nuevos servicios desarrollados en Go o Java (Quarkus/Spring Boot), contenerizados y orquestados en Google Kubernetes Engine.

- Capa Anticorrupción (ACL): Un nivel de traducción que impide que el modelo de datos del viejo sistema contamine el diseño de los nuevos microservicios.

3. Estrategia de Implementación Paso a Paso

Fase 1: Identificación de los Bounded Contexts

No comiencen migrando el “Core Ledger”. Elijan funcionalidades periféricas de alto impacto para el cliente pero de bajo riesgo sistémico, como el Onboarding Digital o la Visualización de Saldo. Utilicen el Domain-Driven Design (DDD) para aislar estos contextos.

Fase 2: Implementación de la Facade

Antes de escribir una sola línea de código del nuevo microservicio, posicionen el API Gateway delante del monolito. Inicialmente, el Gateway actuará como un simple proxy pass-through (100% del tráfico al legacy). Esto permite:

- Normalizar la autenticación (ej. pasando de protocolos propietarios a OAuth2/OIDC).

- Obtener observabilidad inmediata sobre el tráfico existente.

Fase 3: Desarrollo y Shadow Traffic

Desarrollen el nuevo microservicio en GKE. En lugar de activarlo inmediatamente, utilicen una estrategia de Shadowing (o Dark Launching). La Facade duplica el tráfico entrante: una solicitud va al Mainframe (que responde al usuario), la otra va al Microservicio (que procesa la solicitud pero su respuesta es descartada o registrada para comparación).

Esto permite verificar la corrección de la lógica de negocio del nuevo servicio sobre datos reales sin impactar al cliente.

4. El Problema de la Consistencia de Datos: Dual-Write y CDC

El mayor desafío en la migración de legacy a microservicios en el ámbito bancario es la gestión de los datos. Durante la transición, los datos deben residir tanto en la DB2 del Mainframe como en la nueva base de datos cloud-native (ej. Cloud Spanner o Cloud SQL), y deben estar sincronizados.

Por qué evitar el Dual-Write Síncrono

Hacer que la aplicación escriba en ambas bases de datos simultáneamente es un antipatrón distribuido. Si la escritura en GKE tiene éxito pero la del Mainframe falla, se crea una inconsistencia grave.

La Solución: Change Data Capture (CDC)

El enfoque recomendado prevé el uso de una pipeline de eventos asíncrona:

- El microservicio escribe en su propia base de datos.

- Un conector CDC (ej. Debezium o herramientas nativas de GCP como Datastream) captura la modificación.

- El evento se publica en un bus de mensajes (Kafka o Pub/Sub).

- Un worker consume el evento y actualiza el Mainframe (o viceversa, dependiendo de quién sea el Owner del dato en esa fase).

Esto garantiza la Consistencia Eventual. Para operaciones críticas donde la consistencia debe ser inmediata, se puede evaluar el patrón SAGA, pero la complejidad aumenta considerablemente.

5. Despliegue y Rollback Automático

Una vez validado el microservicio en modo Shadow, se pasa al despliegue progresivo (Canary Release).

Configuración de la División de Tráfico (Traffic Splitting)

Configuren el API Gateway para enrutar un porcentaje mínimo de tráfico (ej. 1% o solo usuarios internos) hacia el nuevo servicio en GKE.

Estrategia de Rollback Automatizado

En un entorno bancario, el rollback manual es demasiado lento. Implementen controles de salud avanzados:

- Métricas de Negocio: Si la tasa de conversiones (ej. aperturas de cuenta) cae drásticamente en el nuevo servicio, el rollback debe activarse automáticamente.

- Latencia y Errores: Si la latencia supera el umbral (SLA) o los errores 5xx aumentan, el Gateway debe revertir inmediatamente el 100% del tráfico al Mainframe.

6. Gestión de Dependencias Legacy

A menudo el nuevo microservicio necesitará datos que residen todavía en el monolito y no han sido migrados. En este caso, el monolito debe exponer APIs internas (o ser consultado vía JDBC/ODBC a través de un nivel de abstracción) para servir estos datos al microservicio. Es fundamental monitorizar la carga adicional que estas llamadas generan en el Mainframe para evitar saturar los MIPS disponibles.

Conclusiones

La migración de legacy a microservicios mediante el patrón Strangler Fig no es un proyecto “puntual”, sino un proceso continuo de refactorización. Para los bancos, este enfoque transforma un riesgo existencial (la obsolescencia tecnológica) en una ventaja competitiva, permitiendo lanzar nuevas funcionalidades de onboarding o pagos instantáneos mientras el backend es saneado progresivamente. La clave del éxito no reside solo en la tecnología (Kubernetes, Kafka), sino en la disciplina operativa de gestionar el periodo híbrido con observabilidad total y mecanismos de seguridad automatizados.

Preguntas frecuentes

El patrón Strangler Fig es una estrategia de modernización arquitectónica que sustituye gradualmente un sistema legacy monolítico. En lugar de una reescritura completa inmediata, se envuelve el viejo sistema con una nueva estructura, interceptando las llamadas mediante una Facade y redirigiéndolas progresivamente hacia nuevos microservicios. Este enfoque reduce drásticamente los riesgos operativos típicos del sector bancario, garantizando la continuidad del servicio mientras el viejo sistema se desmantela pieza a pieza.

La gestión de la consistencia de los datos es crítica y no debe depender de la doble escritura síncrona, que puede causar desalineaciones. La solución recomendada prevé el uso de Change Data Capture (CDC) combinado con una pipeline de eventos asíncrona. Herramientas específicas capturan las modificaciones en la base de datos de origen y las publican en un bus de mensajes, permitiendo actualizar el sistema secundario casi en tiempo real y garantizando la Consistencia Eventual sin bloquear las transacciones.

El método Big Bang, que prevé la sustitución instantánea de todo el sistema, conlleva históricamente tasas de fracaso elevadas y riesgos inaceptables de interrupción del servicio o pérdida de datos. Por el contrario, la migración gradual permite liberar valor de forma incremental, comenzando por funcionalidades de bajo riesgo. Este método permite probar las nuevas arquitecturas en Kubernetes con tráfico real limitado, facilitando la recuperación automática en caso de anomalías.

El Shadow Traffic, o Dark Launching, es una técnica fundamental para validar la lógica de negocio de los nuevos servicios sin impactar al cliente final. El API Gateway duplica la solicitud entrante enviándola tanto al sistema legacy como al nuevo microservicio. Mientras la respuesta del legacy se envía al usuario, la del microservicio se descarta o se analiza solo para comparación. Esto permite verificar la corrección y el rendimiento del nuevo código sobre datos reales en producción antes del lanzamiento efectivo.

El API Gateway, o Facade, actúa como punto de entrada único y desempeña el papel crucial de distribuir el tráfico entre el viejo monolito y los nuevos microservicios. Posicionándolo delante del sistema existente antes de escribir nuevo código, permite normalizar la autenticación y obtener visibilidad inmediata sobre el tráfico. Es el componente que hace posible el redireccionamiento gradual de las solicitudes y la gestión de las estrategias de despliegue como el Canary Release.

Fuentes y Profundización

- Definición y características de la arquitectura de microservicios

- Estándares del NIST sobre estrategias de seguridad para microservicios (SP 800-204)

- Concepto de Sistema Heredado (Legacy System) y sus implicaciones técnicas

- Directrices de la Autoridad Bancaria Europea (EBA) sobre externalización y servicios en la nube

¿Te ha resultado útil este artículo? ¿Hay otro tema que te gustaría que tratara?

¡Escríbelo en los comentarios aquí abajo! Me inspiro directamente en vuestras sugerencias.