Vivimos en un mundo hiperconectado, donde la comunicación instantánea es ya imprescindible. Cada día utilizamos herramientas digitales para intercambiar mensajes, compartir información e interactuar en tiempo real. Pero detrás de estas interacciones se esconden tecnologías complejas que a menudo ignoramos, algunas de las cuales pueden utilizarse también para fines menos nobles. Una de ellas es la ping call, un mecanismo aparentemente simple pero fundamental para el funcionamiento de muchas aplicaciones que usamos a diario, pero que también puede ocultar peligros.

Quizás ya hayas oído hablar de ping call en relación con los videojuegos online o los sistemas de alarma, o tal vez hayas recibido una llamada sospechosa que ha sonado solo una vez antes de cortarse. ¿Sabes realmente de qué se trata? En este artículo, te guiaremos para descubrir esta herramienta versátil, desvelándote sus secretos, sus múltiples aplicaciones y también sus lados oscuros. Exploraremos los orígenes de la ping call en el protocolo ICMP, su papel crucial en el diagnóstico de red y su evolución en ámbitos como la mensajería instantánea, los juegos online y los sistemas de alarma. Pero no nos detendremos ahí: analizaremos también cómo los estafadores utilizan las ping calls para verificar números de teléfono activos, recopilar información e incluso distraer a las víctimas durante ataques de phishing o robo de identidad.

Descubrirás cómo una simple solicitud de “eco” puede utilizarse para verificar la conectividad de un dispositivo, medir la latencia de una red e incluso localizar personas u objetos perdidos. Analizaremos las ventajas y las desventajas de la ping call, comparándola con otros tipos de llamadas como las de voz y las videollamadas. Por último, te ofreceremos una mirada al futuro, explorando las tendencias y los desarrollos que podrían hacer que la ping call sea aún más importante en la era del Internet de las Cosas y de la inteligencia artificial, pero también las posibles amenazas que podrían derivarse de su uso indebido.

Prepárate para sumergirte en el fascinante mundo de la ping call, una pequeña pero potente herramienta que contribuye a hacer posible la comunicación digital tal como la conocemos hoy, pero que también puede esconder trampas. Continúa leyendo para descubrir todo lo que hay que saber sobre esta tecnología, cómo influye en tu experiencia online y cómo protegerte de sus peligros potenciales.

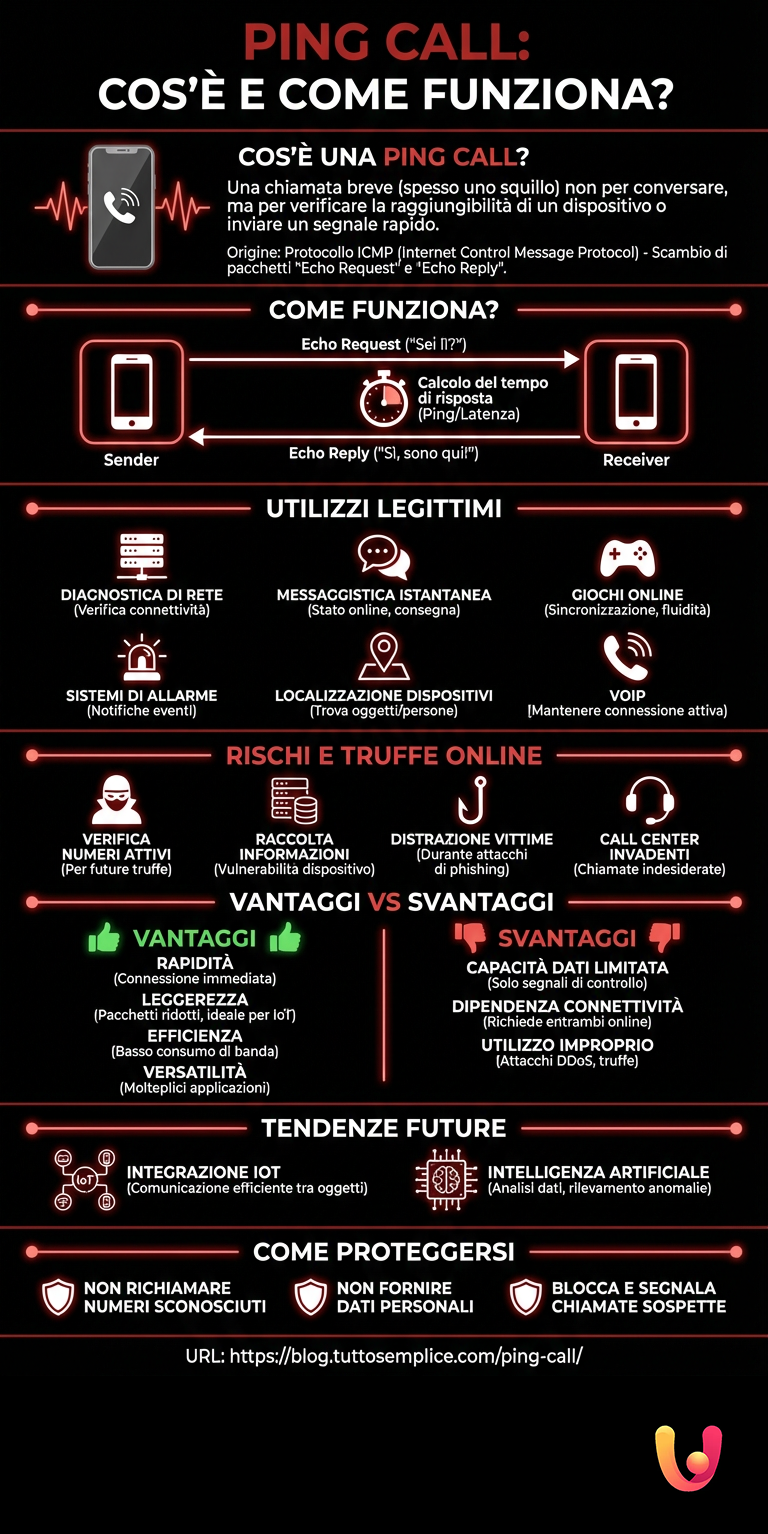

¿Qué es una Ping Call?

Una ping call es un tipo de llamada que se distingue de las llamadas de voz tradicionales por su función principal: no está destinada a establecer una conversación, sino a verificar la accesibilidad de un dispositivo o a enviar una señal rápida. En la práctica, es como un “toque” breve enviado a un dispositivo, el cual responde confirmando su presencia y su capacidad para recibir comunicaciones.

El origen de la ping call reside en el protocolo ICMP (Internet Control Message Protocol), un elemento fundamental de la suite de protocolos de Internet. El ICMP gestiona los mensajes de control y los errores de comunicación, y la ping call aprovecha precisamente este protocolo para enviar un paquete de datos, llamado “echo request” (solicitud de eco), a un dispositivo específico. Si el dispositivo está activo y accesible, responde con otro paquete ICMP, llamado “echo reply” (respuesta de eco). Este intercambio de paquetes permite verificar la conectividad del dispositivo y medir su tiempo de respuesta, conocido como “ping”.

Ejemplos de Uso

Las ping calls encuentran aplicación en diversos contextos, entre ellos:

- Verificación de la conectividad: Los administradores de red utilizan las ping calls para monitorizar el estado de los dispositivos conectados e identificar posibles problemas de red. Por ejemplo, un administrador puede enviar una ping call a un servidor para asegurarse de que está online y responde correctamente a las solicitudes.

- Mensajería instantánea: Algunas aplicaciones de mensajería utilizan las ping calls para señalar la presencia online de los usuarios y la entrega de los mensajes. De este modo, es posible saber si un contacto está disponible para recibir mensajes sin tener que esperar una respuesta explícita.

- Juegos online: En los videojuegos multijugador, las ping calls se utilizan para sincronizar a los jugadores y garantizar una experiencia de juego fluida. Midiendo el tiempo de respuesta de los jugadores, el sistema puede adaptar la jugabilidad para compensar posibles retrasos de red y garantizar una experiencia de juego justa y envolvente.

- Sistemas de alarma: En algunos sistemas de seguridad, las ping calls se utilizan para enviar notificaciones en caso de eventos específicos, como la apertura de una puerta o la detección de un movimiento. De esta forma, es posible recibir avisos en tiempo real e intervenir prontamente en caso de necesidad.

- Localización de dispositivos: Las ping calls pueden utilizarse para localizar dispositivos perdidos o robados. Aplicaciones como Findmykids o Life360 aprovechan esta tecnología para monitorizar la ubicación en tiempo real de personas u objetos.

- VoIP (Voz sobre IP): Las ping calls se utilizan en las aplicaciones VoIP para mantener activa la conexión entre dos dispositivos y prevenir los tiempos de espera del NAT (Network Address Translation). Enviando periódicamente ping calls, los dispositivos señalan su presencia y mantienen abierta la comunicación, permitiendo una transmisión fluida de la voz durante las llamadas.

¿Cómo funciona una Ping Call?

El funcionamiento de una ping call puede explicarse de forma sencilla, aunque se base en mecanismos técnicos complejos. Para comprender plenamente el proceso, imaginemos una analogía con el envío de una carta.

Cuando se realiza una ping call, el dispositivo remitente envía un paquete ICMP “echo request” al dispositivo de destino. Este paquete es como una carta que contiene un mensaje muy simple: “¿Estás ahí?”. El dispositivo de destino, al recibir el paquete, verifica su integridad, como si estuviera comprobando que la carta no ha sido dañada durante el transporte. Si todo es correcto, genera un paquete ICMP “echo reply” que se envía al remitente, como una respuesta que dice “¡Sí, estoy aquí!”.

Descripción del Proceso Técnico

A nivel técnico, el proceso de una ping call puede dividirse en estos pasos:

- Envío del echo request: El dispositivo remitente crea un paquete ICMP “echo request” que contiene la dirección IP del remitente, la dirección IP del destinatario y un número de secuencia. Este paquete se envía a través de la red al dispositivo de destino.

- Recepción del echo request: El dispositivo de destino recibe el paquete “echo request” y verifica su integridad. Si el paquete es válido, el dispositivo procede a la creación de un paquete de respuesta.

- Creación del echo reply: El dispositivo de destino crea un paquete ICMP “echo reply” que contiene la dirección IP del remitente, la dirección IP del destinatario y el mismo número de secuencia del paquete “echo request”.

- Envío del echo reply: El dispositivo de destino envía el paquete “echo reply” al dispositivo remitente a través de la red.

- Recepción del echo reply: El dispositivo remitente recibe el paquete “echo reply” y verifica que el número de secuencia corresponda al del paquete “echo request” enviado anteriormente. De este modo, se asegura de que la respuesta provenga efectivamente del dispositivo de destino.

- Cálculo del tiempo de respuesta: El dispositivo remitente calcula el tiempo transcurrido entre el envío del paquete “echo request” y la recepción del paquete “echo reply”. Este tiempo, medido en milisegundos, representa el “ping” e indica la latencia de la conexión entre los dos dispositivos.

Protocolos y Tecnologías Implicadas

Además del ICMP, otros protocolos y tecnologías están involucrados en el proceso de una ping call:

- IP (Internet Protocol): El IP es responsable del direccionamiento de los paquetes de datos a través de la red. Cada dispositivo conectado a Internet tiene una dirección IP única que permite identificarlo y dirigir correctamente los paquetes.

- ARP (Address Resolution Protocol): El ARP se utiliza para traducir las direcciones IP en direcciones MAC (Media Access Control). Las direcciones MAC son identificadores únicos asignados a nivel de hardware a las tarjetas de red de los dispositivos. El ARP permite localizar la dirección MAC del dispositivo de destino a partir de su dirección IP, permitiendo el envío del paquete “echo request” al dispositivo correcto.

Ventajas y Desventajas de la Ping Call

Como toda tecnología, la ping call presenta ventajas y desventajas que es importante considerar.

Análisis de Pros y Contras

Ventajas:

- Rapidez: Las ping calls son extremadamente rápidas, permitiendo establecer una conexión en tiempos muy breves. Esto las hace ideales para aplicaciones que requieren una respuesta inmediata, como la monitorización de sistemas en tiempo real.

- Ligereza: Los paquetes ICMP utilizados en las ping calls son de tamaño reducido, lo que las hace ideales para dispositivos con recursos limitados, como sensores o dispositivos IoT.

- Eficiencia: Las ping calls consumen poco ancho de banda, lo que las hace adecuadas también para conexiones lentas o inestables. Esto es particularmente importante en contextos donde el ancho de banda es limitado, como las redes móviles o las conexiones por satélite.

- Versatilidad: Las ping calls pueden utilizarse en diversos contextos, desde la verificación de la conectividad hasta la mensajería instantánea, demostrando su flexibilidad y adaptabilidad a diferentes necesidades.

Desventajas:

- Capacidad limitada de transmisión de datos: Las ping calls no están diseñadas para transmitir grandes cantidades de datos. Su propósito principal es enviar una señal de control, no transferir información compleja.

- Dependencia de la conectividad: Para que una ping call tenga éxito, es necesario que ambos dispositivos estén conectados a la red y sean accesibles. Si uno de los dos dispositivos está offline o no es accesible, la ping call fallará.

- Posible uso indebido: En algunos casos, las ping calls pueden utilizarse para fines maliciosos, como ataques DDoS (Denial of Service). En un ataque DDoS, un agresor envía un número elevado de ping calls a un dispositivo objetivo, sobrecargando sus recursos y haciéndolo inaccesible para los usuarios legítimos.

Ping Call y Estafas Online

Además de los usos legítimos, las ping calls pueden ser aprovechadas también para fines maliciosos, como las estafas online. Los estafadores utilizan las ping calls por diversos motivos:

- Verificar números de teléfono activos: Enviando una ping call, los estafadores pueden identificar los números de teléfono activos y crear listas de víctimas potenciales para futuras estafas.

- Recopilar información: Algunas ping calls pueden utilizarse para recopilar información sobre los dispositivos, como el tipo de sistema operativo o la versión del software instalado. Esta información puede usarse para detectar vulnerabilidades y lanzar ataques dirigidos.

- Distraer a las víctimas: Los estafadores pueden utilizar las ping calls como maniobra de distracción mientras llevan a cabo otras estafas, como el phishing o el robo de identidad. Por ejemplo, un estafador podría enviar una ping call para distraer a la víctima mientras intenta acceder a su cuenta bancaria online.

Call Centers Intrusivos

Las ping calls son a menudo utilizadas también por los call centers intrusivos para contactar con clientes potenciales. Estas llamadas, a menudo no deseadas, pueden ser molestas e interrumpir las actividades diarias. En algunos casos, los call centers intrusivos utilizan técnicas agresivas de venta o intentan obtener información personal mediante engaños.

Es importante ser conscientes de estos usos indebidos de las ping calls y adoptar medidas para protegerse de las estafas. No respondas a llamadas provenientes de números desconocidos y no proporciones información personal a interlocutores no verificados. Si recibes una ping call sospechosa, es aconsejable bloquear el número y denunciar el hecho a las autoridades competentes.

Ping Call vs. Otros Tipos de Llamadas

Es fundamental distinguir la ping call de otros tipos de llamadas, como las llamadas de voz tradicionales y las videollamadas. Mientras que estas últimas están diseñadas para la comunicación interactiva entre personas, la ping call tiene un propósito principalmente diagnóstico.

Comparación con Llamadas de Voz y Videollamadas

| Tipo de Llamada | Propósito | Protocolo | Características | Calidad del servicio | Seguridad | Capacidad de transmisión de datos |

|---|---|---|---|---|---|---|

| Ping Call | Verificación de conectividad, envío de señales | ICMP | Rápida, ligera, bajo consumo de banda | No aplicable | Baja | Muy limitada |

| Llamada de Voz | Conversación de audio | VoIP (Voz sobre IP) | Transmisión de voz en tiempo real | Variable según el códec y la red | Variable según el protocolo | Limitada al audio |

| Videollamada | Conversación de audio y vídeo | VoIP, protocolos de streaming de vídeo | Transmisión de audio y vídeo en tiempo real | Variable según el códec, la red y el ancho de banda | Variable según el protocolo | Elevada, incluye audio y vídeo |

Tendencias y Desarrollos Futuros

La tecnología ping call está en continua evolución, con nuevas aplicaciones y desarrollos en el horizonte.

Previsiones e Innovaciones

Se prevé que las ping calls estarán cada vez más integradas en dispositivos y aplicaciones IoT (Internet de las Cosas), permitiendo una comunicación eficiente y de bajo consumo energético entre objetos conectados. Por ejemplo, un frigorífico inteligente podría utilizar las ping calls para señalar la necesidad de comprar leche o un sensor de temperatura podría enviar una ping call para avisar de una anomalía. Además, el uso de la inteligencia artificial y del machine learning podría mejorar la eficacia de las ping calls, permitiendo analizar los datos de respuesta e identificar anomalías o problemas potenciales. Por ejemplo, un sistema de monitorización de red basado en inteligencia artificial podría utilizar las ping calls para identificar automáticamente los dispositivos que presentan problemas de conectividad o rendimiento .

En Breve (TL;DR)

La ping call es un tipo de llamada que sirve para verificar la conectividad de un dispositivo o para enviar una señal rápida.

Se basa en el envío de paquetes ICMP y permite medir el tiempo de respuesta (ping).

Encuentra aplicación en diversos ámbitos, como la monitorización de red, la mensajería, los sistemas de alarma y las aplicaciones VoIP.

Conclusiones

La ping call, aunque a menudo se pasa por alto, representa una herramienta de comunicación versátil y eficiente con un papel fundamental en el panorama digital actual. Su capacidad para establecer conexiones rápidas y ligeras la hace ideal para diversas aplicaciones, desde la verificación de la conectividad hasta la monitorización de dispositivos, pasando por la mensajería instantánea y los sistemas de alarma. Con el avance de la tecnología, es probable que las ping calls encuentren nuevas e innovadoras aplicaciones, contribuyendo a hacer que la comunicación digital sea cada vez más omnipresente e interconectada. La evolución de las ping calls está estrechamente ligada al desarrollo del Internet de las Cosas (IoT) y a la integración de tecnologías como la inteligencia artificial y el machine learning. Estas innovaciones prometen mejorar aún más la eficiencia y la fiabilidad de las ping calls, abriendo nuevas posibilidades en sectores como la domótica, la industria 4.0 y la telemedicina.

Sin embargo, es fundamental ser conscientes del lado oscuro de las ping calls. Como hemos visto, esta tecnología puede ser aprovechada por personas malintencionadas para fines ilícitos, como las estafas online y las llamadas no deseadas por parte de call centers intrusivos. Los estafadores utilizan las ping calls para verificar números de teléfono activos, recopilar información sobre los dispositivos y distraer a las víctimas durante ataques de phishing o robo de identidad.

Es importante adoptar medidas de seguridad para protegerse de estos riesgos, como no responder a llamadas de números desconocidos (si no es después de haber descubierto a quién pertenecen), no proporcionar información personal a interlocutores no verificados y denunciar cualquier llamada sospechosa a las autoridades competentes. En definitiva, la ping call se confirma como una herramienta fundamental para garantizar la comunicación entre dispositivos y habilitar nuevas formas de interacción entre hombre y máquina. Sin embargo, es necesario un enfoque consciente y responsable para aprovechar plenamente su potencial y mitigar los riesgos asociados a su uso indebido.

Preguntas frecuentes

Una ping call es una llamada muy breve, a menudo solo un tono, utilizada para diversos fines, como verificar si un número de teléfono está activo o incitar al usuario a devolver la llamada.

Una ping call funciona enviando una señal a tu teléfono. Si el teléfono está encendido y localizable, la llamada se registrará como una llamada perdida, aunque suene solo por un breve periodo.

Podrías recibir ping calls por varios motivos. Los call centers las utilizan para verificar si un número está activo antes de contactarte. Los estafadores las usan para inducirte a llamar a números de tarificación especial o para recopilar información.

No todas las ping calls son peligrosas, pero es importante ser prudente. Si no reconoces el número, no devuelvas la llamada. Si sospechas que se trata de una estafa, bloquea el número y denuncia el hecho a las autoridades competentes.

Puedes bloquear las ping calls en tu smartphone utilizando las funciones de bloqueo integradas o descargando apps específicas. También puedes inscribirte en la Lista Robinson para reducir las llamadas no deseadas.

Si has devuelto una ping call y te das cuenta de que se trata de un número de pago o de una estafa, cuelga inmediatamente. Contacta con tu operador telefónico para informar del suceso y verificar si se te han cobrado costes.

Las ping calls sospechosas provienen a menudo de números desconocidos, con prefijos internacionales. Si recibes una llamada de un número que no conoces y suena solo una vez, es probable que se trate de una ping call.

Si eres víctima de una estafa mediante ping call, contacta inmediatamente con las autoridades competentes y con tu operador telefónico. Denunciar la estafa puede ayudar a proteger a otras personas.

¿Todavía tienes dudas sobre Ping Call: ¿Qué es y cómo funciona??

Escribe aquí tu pregunta específica para encontrar al instante la respuesta oficial de Google.

Fuentes y Profundización

- Wikipedia: Definición técnica y funcionamiento de Ping

- Federal Communications Commission (FCC): Alerta sobre la estafa de la llamada única (One Ring Scam)

- Oficina de Seguridad del Internauta (INCIBE): El timo de la llamada perdida o Wangiri

- Wikipedia: Protocolo de Mensajes de Control de Internet (ICMP)

¿Te ha resultado útil este artículo? ¿Hay otro tema que te gustaría que tratara?

¡Escríbelo en los comentarios aquí abajo! Me inspiro directamente en vuestras sugerencias.