En Breve (TL;DR)

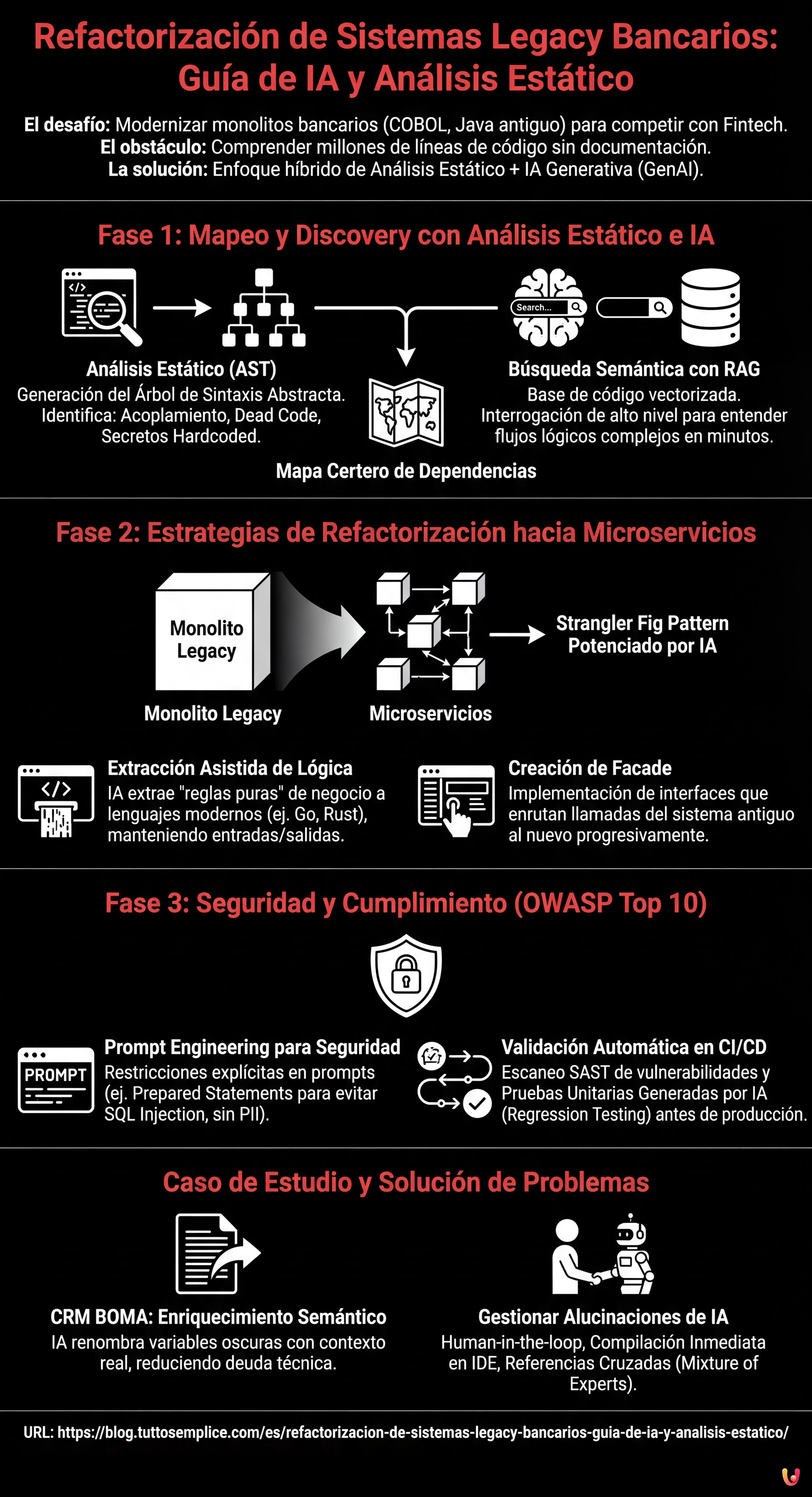

La modernización de los sistemas bancarios legacy se vuelve sostenible combinando la precisión del análisis estático con la capacidad interpretativa de la Inteligencia Artificial Generativa.

La adopción de arquitecturas RAG y patrones evolutivos acelera el mapeo del código obsoleto, facilitando la transición segura de monolitos complejos a microservicios ágiles.

La integración de protocolos de seguridad rigurosos y validaciones automáticas en la pipeline de desarrollo mitiga los riesgos operativos derivados de la generación automática de código.

El diablo está en los detalles. 👇 Sigue leyendo para descubrir los pasos críticos y los consejos prácticos para no equivocarte.

En el panorama financiero de 2026, la refactorización de sistemas legacy ya no es una opción, sino una necesidad de supervivencia operativa. Las instituciones bancarias se encuentran atrapadas entre la necesidad de innovar rápidamente (para competir con las Fintech nativas digitales) y el peso de bases de código monolíticas, a menudo escritas en COBOL o versiones antiguas de Java, que gestionan transacciones críticas desde hace décadas. Esta guía técnica explora cómo la integración entre la Inteligencia Artificial Generativa (GenAI) y herramientas deterministas de análisis estático de código está revolucionando la forma en que abordamos la modernización del software.

El Problema de la «Caja Negra» en los Sistemas Bancarios

El principal obstáculo en la refactorización de sistemas bancarios no es la escritura del nuevo código, sino la comprensión del antiguo. Hablamos de millones de líneas de código donde la lógica de negocio está entrelazada con la gestión de la infraestructura, y donde la documentación a menudo está ausente u obsoleta. En este contexto, un enfoque manual es arriesgado e insosteniblemente lento.

La solución moderna reside en un enfoque híbrido: utilizar el análisis estático para crear un mapa certero de las dependencias y los LLM (Large Language Models) especializados en code understanding para descifrar la intención semántica de las funciones.

Fase 1: Mapeo y Discovery con Análisis Estático e IA

Antes de tocar una sola línea de código, es necesario iluminar las zonas oscuras del monolito. Así es como se estructura la fase de discovery:

1. Generación del Árbol de Sintaxis Abstracta (AST)

Las herramientas de análisis estático (como SonarQube avanzado o herramientas propietarias de análisis de mainframe) deben configurarse para generar no solo informes de calidad, sino gráficos de dependencia completos. El objetivo es identificar:

- Acoplamiento aferente y eferente: ¿Qué módulos están demasiado interconectados?

- Dead Code: Código que nunca se ejecuta pero que consume recursos cognitivos.

- Hardcoded Secrets: Credenciales enterradas en el código fuente.

2. Búsqueda Semántica de Código con RAG (Retrieval-Augmented Generation)

Una vez indexada la base de código, podemos utilizar una arquitectura RAG. En lugar de pedirle a un LLM genérico que «explique este archivo», insertamos toda la base de código vectorizada en una base de datos. Esto permite interrogar al sistema con preguntas de alto nivel:

“Muéstrame todas las funciones que calculan el tipo de interés compuesto y que tienen dependencias directas con la tabla DB_CLIENTES_HISTORICO.”

La IA devuelve no solo los archivos, sino el flujo lógico que los conecta, reduciendo el tiempo de análisis de semanas a minutos.

Fase 2: Estrategias de Refactorización hacia Microservicios

Una vez mapeado el territorio, el objetivo es la refactorización de sistemas legacy hacia una arquitectura de microservicios o modular. La técnica reina sigue siendo el Strangler Fig Pattern, potenciado por la IA.

Aislamiento de la Lógica de Negocio

Aquí entra en juego la experiencia adquirida en el desarrollo del CRM BOMA. Durante la creación de BOMA, nos enfrentamos a la necesidad de migrar lógicas complejas de gestión de clientes desde un viejo sistema de gestión en VB6. El error común es intentar reescribir todo desde cero (Big Bang Rewrite). En su lugar, utilizamos la IA para extraer las «reglas puras» de negocio, separándolas del código de interfaz de usuario y de acceso a datos.

El proceso aplicado:

- Identificación: El análisis estático localiza los límites del módulo (Bounded Context).

- Extracción Asistida: Se proporciona al LLM el código legacy y se solicita generar una versión agnóstica de la lógica en un lenguaje moderno (ej. Go o Rust), manteniendo entradas y salidas idénticas.

- Creación de Facade: Se implementa una interfaz que enruta las llamadas del sistema antiguo al nuevo microservicio.

Fase 3: Seguridad y Cumplimiento (OWASP Top 10)

En el sector bancario, la seguridad no es negociable. El uso de IA para generar código introduce nuevos riesgos (ej. código inseguro o alucinaciones). Es imperativo integrar controles de seguridad en la pipeline de refactorización.

Prompt Engineering para la Seguridad

Cuando se pide a un LLM que refactorice una función, el prompt debe incluir restricciones de seguridad explícitas. Ejemplo de prompt estructurado:

ROLE: Senior Security Architect TASK: Refactorización de la función 'processTransaction' de COBOL a Java Spring Boot. CONSTRAINTS: 1. Utiliza Prepared Statements para prevenir SQL Injection (OWASP A03:2021). 2. Implementa validación rigurosa de los inputs. 3. Asegura que los logs no contengan PII (Personally Identifiable Information). 4. Añade comentarios Javadoc explicando la lógica de negocio preservada.

Validación Automática en el CI/CD

El código generado por la IA nunca debe ir a producción sin validación. La pipeline CI/CD debe incluir:

- SAST (Static Application Security Testing): Escaneo automático de vulnerabilidades conocidas.

- Pruebas Unitarias Generadas: Pedir a la IA que genere pruebas unitarias para el código antiguo y asegurarse de que el nuevo código pase las mismas pruebas (Regression Testing).

El Caso de Estudio: El Legado del CRM BOMA

La experiencia con el CRM BOMA fue reveladora para definir este protocolo. En ese proyecto, el desafío no era solo tecnológico, sino semántico. El viejo sistema utilizaba nomenclaturas oscuras (ej. variables como var1, x_temp). Utilizando LLM para analizar el flujo de datos, logramos renombrar y refactorizar las variables con nombres descriptivos basados en el contexto real de uso (ej. customerLifetimeValue, lastInteractionDate).

Este proceso de «enriquecimiento semántico» durante la refactorización permitió no solo actualizar el stack tecnológico, sino hacer que el código fuera mantenible para los futuros desarrolladores, reduciendo la deuda técnica en un 60% en los primeros 6 meses post-migración.

Solución de Problemas: Gestionar las Alucinaciones de la IA

Incluso en 2026, los LLM pueden «alucinar», inventando librerías o métodos inexistentes. Para mitigar este riesgo:

- Human-in-the-loop: La revisión de código humana sigue siendo obligatoria para la lógica crítica.

- Compilación Inmediata: Integrar el IDE con el agente de IA para verificar que el código sugerido compile en tiempo real.

- Referencias Cruzadas: Usar dos modelos diferentes para generar el código y un tercer modelo para comparar las soluciones (Patrón «Mixture of Experts»).

Conclusiones

La refactorización de sistemas legacy en el sector bancario es una operación a corazón abierto. La adopción de herramientas de análisis estático combinadas con la inteligencia artificial permite reducir los riesgos operativos y acelerar el time-to-market. Sin embargo, la tecnología es solo un acelerador: la profunda comprensión de los dominios bancarios y la arquitectura de software, como se demostró en el caso BOMA, siguen siendo los cimientos insustituibles para el éxito del proyecto.

Preguntas frecuentes

La integración entre IA Generativa y análisis estático permite descifrar rápidamente bases de código obsoletas, reduciendo los tiempos de discovery de semanas a minutos. Gracias a la arquitectura RAG, es posible interrogar el código vectorizado para comprender flujos lógicos complejos y dependencias ocultas, facilitando la extracción de las reglas de negocio sin tener que analizar manualmente millones de líneas de código.

La técnica recomendada es el Strangler Fig Pattern potenciado por la IA. Este enfoque evita la reescritura total inmediata, prefiriendo el aislamiento gradual de los contextos limitados. Los LLM se utilizan para extraer la lógica pura del sistema antiguo y reescribirla en lenguajes modernos, mientras se crean interfaces facade que enrutan el tráfico hacia los nuevos microservicios de manera progresiva.

La seguridad se obtiene imponiendo restricciones explícitas en los prompts, como el uso de Prepared Statements para prevenir SQL Injection según los estándares OWASP, e integrando controles automáticos en la pipeline CI/CD. Es esencial mantener un enfoque human-in-the-loop para la revisión del código crítico y utilizar herramientas SAST para escanear vulnerabilidades antes de que el software vaya a producción.

Se utiliza un enfoque de enriquecimiento semántico mediante LLM especializados en code understanding. Estos modelos analizan el flujo de datos y sugieren renombrar las variables oscuras con términos basados en el contexto real, como se vio en el caso de estudio CRM BOMA. Este proceso transforma el código de caja negra en una estructura legible y mantenible para los futuros desarrolladores.

Las alucinaciones ocurren cuando la IA inventa librerías o métodos inexistentes. Para mitigarlas, se adoptan estrategias como la compilación inmediata del código sugerido directamente en el IDE y el uso de múltiples modelos para comparar las soluciones (Mixture of Experts). Además, la generación automática de pruebas unitarias asegura que el nuevo código respete rigurosamente las funcionalidades del sistema original.

Fuentes y Profundización

- Banco de Pagos Internacionales (BIS) – Inteligencia artificial y aprendizaje automático en servicios financieros

- OWASP Foundation – Top 10 Riesgos de Seguridad en Aplicaciones Web

- NIST SP 500-268: Especificación Funcional para Herramientas de Análisis de Seguridad de Código Fuente (Estándar para Análisis Estático)

- Wikipedia – Definición y contexto de Sistema Heredado (Legacy System)

- Comisión Europea – Un enfoque europeo sobre la excelencia y la confianza en la IA

¿Te ha resultado útil este artículo? ¿Hay otro tema que te gustaría que tratara?

¡Escríbelo en los comentarios aquí abajo! Me inspiro directamente en vuestras sugerencias.