En Breve (TL;DR)

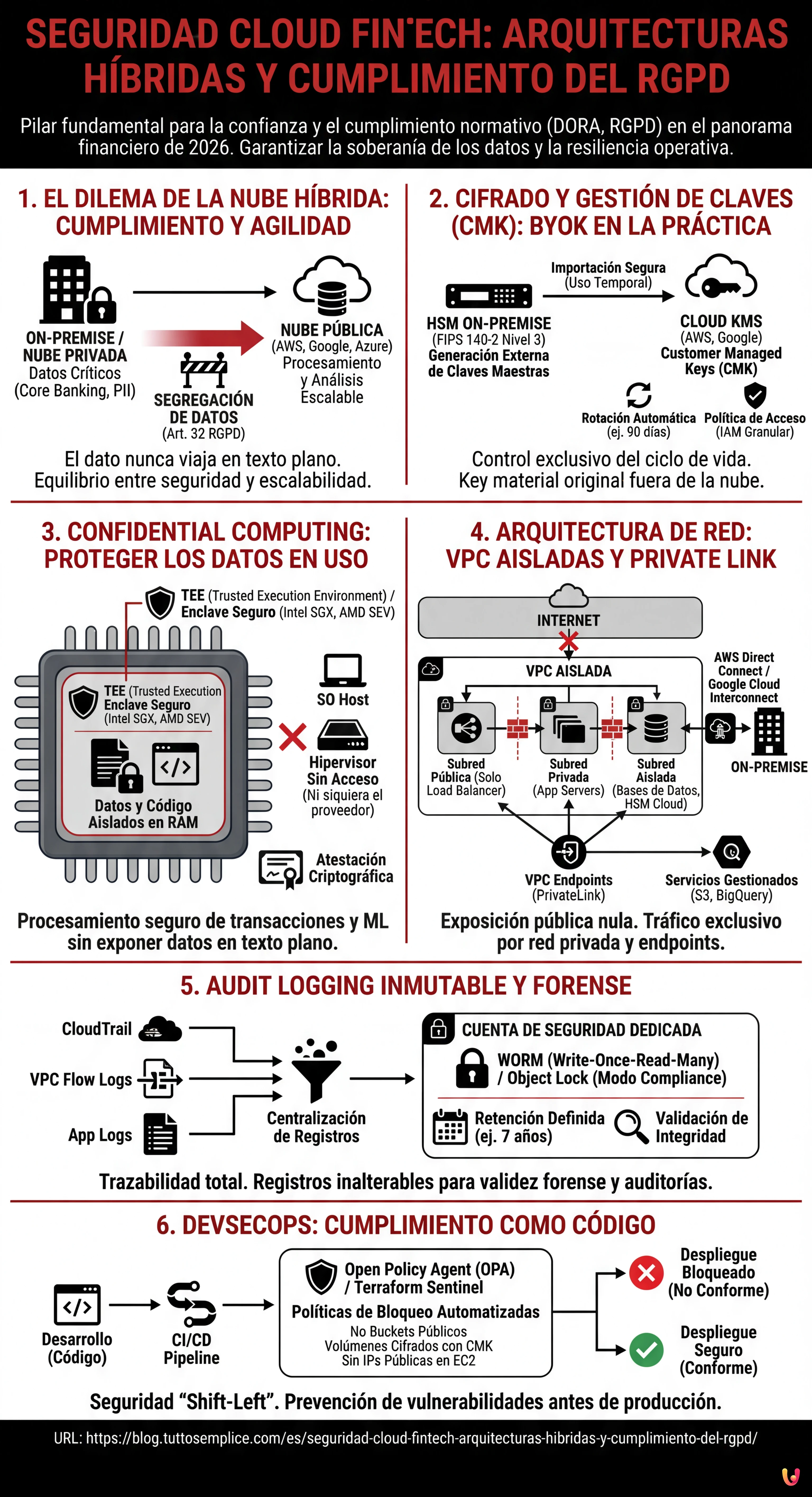

Las instituciones financieras deben adoptar arquitecturas de nube híbrida para garantizar la soberanía de los datos y el cumplimiento de los reglamentos DORA y RGPD.

La protección avanzada requiere el uso de claves criptográficas gestionadas por el cliente y tecnologías de Confidential Computing para blindar los datos sensibles durante el procesamiento.

El aislamiento de red mediante conexiones privadas y la gestión de registros inmutables aseguran la resiliencia operativa necesaria para superar auditorías y prevenir ataques.

El diablo está en los detalles. 👇 Sigue leyendo para descubrir los pasos críticos y los consejos prácticos para no equivocarte.

En el panorama financiero de 2026, la **seguridad cloud fintech** representa el pilar fundamental sobre el que se sustenta la confianza de los inversores y el cumplimiento normativo. Con la plena entrada en vigor del reglamento DORA (Digital Operational Resilience Act) y la continua evolución del RGPD, las instituciones financieras ya no pueden limitarse a migrar a la nube: deben diseñar entornos que garanticen la soberanía de los datos y la resiliencia operativa. Esta guía técnica explora la configuración de arquitecturas híbridas seguras, centrándose en la gestión de claves criptográficas (CMK), la Computación Confidencial y la inmutabilidad de los registros con fines forenses.

1. El Dilemma de la Nube Híbrida en Fintech: Cumplimiento y Agilidad

Los bancos y las empresas Fintech operan en un contexto de «riesgo cero». La adopción de una arquitectura Hybrid Cloud permite mantener los datos más críticos (Core Banking, PII de alto riesgo) en infraestructuras on-premise o en Nube Privada, aprovechando al mismo tiempo la escalabilidad de las Nubes Públicas (AWS, Google Cloud, Azure) para el procesamiento y el análisis. Sin embargo, el desafío reside en la segregación de los datos.

Según el Artículo 32 del RGPD, la seguridad del tratamiento debe incluir la seudonimización y el cifrado. En un contexto híbrido, esto significa que el dato nunca debe viajar en texto plano entre el centro de datos local y la nube pública.

2. Cifrado y Gestión de Claves (CMK): BYOK en la Práctica

Para una institución financiera, confiar en las claves de cifrado gestionadas por el proveedor de la nube (Platform Managed Keys) no es suficiente. La buena práctica, convertida en estándar de facto, es el uso de Customer Managed Keys (CMK), a menudo en un escenario de Bring Your Own Key (BYOK).

Configuración en AWS KMS y Google Cloud KMS

El objetivo es mantener el control exclusivo sobre el ciclo de vida de las claves. He aquí cómo estructurar una gestión segura:

- Generación Externa: Las claves maestras se generan dentro de un HSM (Hardware Security Module) on-premise certificado FIPS 140-2 Nivel 3.

- Importación Segura: La clave se importa al KMS del proveedor (ej. AWS KMS) solo para uso temporal, manteniendo el «key material» original fuera de la nube.

- Rotación Automática: Configurar políticas de rotación de claves cada 90 días (o menos, según políticas internas), garantizando que los datos antiguos sigan siendo descifrables mientras los nuevos se cifran con la nueva versión de la clave.

- Política de Acceso (Key Policy): Definir políticas IAM granulares que separen a quienes pueden administrar las claves de quienes pueden usarlas para operaciones criptográficas.

3. Confidential Computing: Proteger los Datos en Uso

Hasta hace pocos años, los datos eran vulnerables durante el procesamiento (en uso) en la RAM. Hoy, el Confidential Computing es un requisito esencial para la seguridad cloud fintech cuando se procesan transacciones en tiempo real o se ejecutan algoritmos de detección de fraude sobre datos no cifrados.

Esta tecnología utiliza Trusted Execution Environments (TEE) o «enclaves» seguros (como Intel SGX o AMD SEV) soportados por los principales proveedores de nube. Dentro de estos enclaves:

- El código y los datos están aislados del sistema operativo host y del hipervisor.

- Ni siquiera el administrador del proveedor de la nube puede acceder a la memoria del enclave.

- Se genera una atestación criptográfica que prueba que el código en ejecución es exactamente el autorizado y no ha sido alterado.

Para una Fintech, esto significa poder ejecutar modelos de Machine Learning sobre datos sensibles de los clientes en la nube pública sin exponer nunca los datos en texto plano a la plataforma subyacente.

4. Arquitectura de Red: VPC Aisladas y Private Link

La configuración de la red es la primera línea de defensa. En una arquitectura híbrida para datos financieros, la exposición pública debe ser nula para los backends.

Mejores Prácticas para la Segregación de VPC

- Subnet Tiering: Creación de subredes públicas (solo para Load Balancer), subredes privadas (para Servidores de Aplicaciones) y subredes aisladas (para Bases de Datos y HSM Cloud). Las subredes aisladas no deben tener ruta hacia el Internet Gateway.

- Conectividad Híbrida Privada: Uso exclusivo de AWS Direct Connect o Google Cloud Interconnect para el tráfico entre on-premise y la nube. El tráfico nunca debe transitar por la red pública de internet.

- VPC Endpoints (PrivateLink): Para acceder a los servicios gestionados (como S3 o BigQuery) desde las subredes privadas, utilizar endpoints VPC. Esto garantiza que el tráfico permanezca dentro de la red del proveedor, evitando la salida a internet.

- Micro-segmentación: Implementación de Security Groups y Network ACL que permiten el tráfico solo en los puertos estrictamente necesarios (ej. puerto 443 solo del Load Balancer al App Server).

5. Audit Logging Inmutable y Forense

En caso de incidente o auditoría bancaria, la trazabilidad lo es todo. Los registros no solo deben recopilarse, sino que deben ser inmutables para garantizar la validez forense.

Implementación de la «Forensic Readiness»

Una configuración robusta prevé:

- Centralización de Registros: Todos los logs (CloudTrail, VPC Flow Logs, Application Logs) se envían a una cuenta de seguridad dedicada y segregada.

- Write-Once-Read-Many (WORM): Uso de almacenamiento con Object Lock (ej. AWS S3 Object Lock en modo Compliance). Esto impide la eliminación o sobrescritura de los registros durante un período definido (ej. 7 años para normativas bancarias), incluso por parte de la cuenta root.

- Integridad de Archivos: Activación de la validación de integridad de los logs (Log File Validation) para detectar matemáticamente cualquier intento de manipulación.

6. DevSecOps: Cumplimiento como Código

No se puede confiar la seguridad a controles manuales. En un entorno Fintech moderno, el cumplimiento debe codificarse en las pipelines CI/CD.

Utilizando herramientas como Open Policy Agent (OPA) o Terraform Sentinel, es posible bloquear el despliegue de infraestructuras no conformes. Ejemplos de políticas de bloqueo:

- «Ningún bucket S3 puede ser público».

- «Todos los volúmenes EBS deben estar cifrados con la clave CMK específica del proyecto».

- «Las instancias EC2 no pueden tener direcciones IP públicas».

Este enfoque desplaza la seguridad a la izquierda (Shift-Left Security), previniendo las vulnerabilidades antes de que lleguen a producción.

Conclusiones

Garantizar la seguridad cloud fintech requiere un enfoque holístico que va más allá del simple cortafuegos. La integración de cifrado gestionado por el cliente, entornos de ejecución confidenciales y registros inmutables crea una arquitectura de defensa en profundidad capaz de resistir las amenazas avanzadas y satisfacer a los auditores más exigentes. Para los CTO y los Arquitectos de Seguridad, el foco debe desplazarse de la simple protección perimetral a la protección intrínseca del dato, dondequiera que este resida.

Preguntas frecuentes

El Confidential Computing es una tecnología avanzada que protege los datos durante su procesamiento en la memoria RAM, utilizando enclaves seguros aislados del sistema operativo. Este enfoque es fundamental para las instituciones financieras, ya que permite analizar datos sensibles y detectar fraudes en la nube pública sin exponer nunca la información en texto plano al proveedor del servicio en la nube.

La mejor estrategia consiste en el modelo Bring Your Own Key (BYOK) utilizando claves gestionadas por el cliente (CMK). Las claves maestras se generan en módulos de seguridad de hardware on-premise y se importan solo temporalmente a la nube, asegurando que el banco mantenga el control exclusivo sobre el ciclo de vida del cifrado y pueda revocar los accesos en cualquier momento.

Es necesario implementar una rigurosa segmentación mediante VPC aisladas y subredes privadas que no tengan acceso directo a internet. El tráfico entre el centro de datos local y la nube debe viajar exclusivamente por conexiones dedicadas como Direct Connect o Interconnect, mientras que los servicios gestionados deben ser alcanzados a través de endpoints privados para evitar el tránsito por la red pública.

Los registros inmutables, protegidos mediante tecnologías WORM (Write Once Read Many), garantizan que las pistas de auditoría no puedan ser modificadas o eliminadas, ni siquiera por los administradores del sistema. Esta característica es esencial para la preparación forense y permite demostrar la completa integridad de los datos a los auditores en caso de incidentes o controles normativos.

DevSecOps integra los controles de seguridad directamente en el código de la infraestructura, bloqueando automáticamente el lanzamiento de recursos no conformes a través de pipelines CI CD. A través de políticas automatizadas, es posible impedir errores humanos críticos como la creación de archivos públicos o el uso de volúmenes no cifrados, garantizando una seguridad preventiva desde las primeras fases de desarrollo.

¿Te ha resultado útil este artículo? ¿Hay otro tema que te gustaría que tratara?

¡Escríbelo en los comentarios aquí abajo! Me inspiro directamente en vuestras sugerencias.