In der heutigen Landschaft des Jahres 2026, in der Finanztransaktionen in Mikrosekunden stattfinden und das Vertrauen der Nutzer die wertvollste Währung ist, hat das Konzept des Cloud-Disaster-Recovery die einfache Idee des “Backups” weit hinter sich gelassen. Für Plattformen mit hohem Datenverkehr und hoher Kritikalität wie MutuiperlaCasa.com ist Resilienz nicht nur eine technische Spezifikation, sondern das Fundament des Geschäfts. Wenn wir Hypothekenanfragen in Echtzeit verwalten und mit mehreren Bankinstituten interagieren, bedeutet eine ungeplante Ausfallzeit nicht nur einen wirtschaftlichen Verlust, sondern einen unkalkulierbaren Reputationsschaden. Dieser technische Leitfaden untersucht, wie man Multi-Region Active-Active-Architekturen entwirft, um die betriebliche Kontinuität und Datenkonsistenz in einer hybriden Umgebung zu gewährleisten.

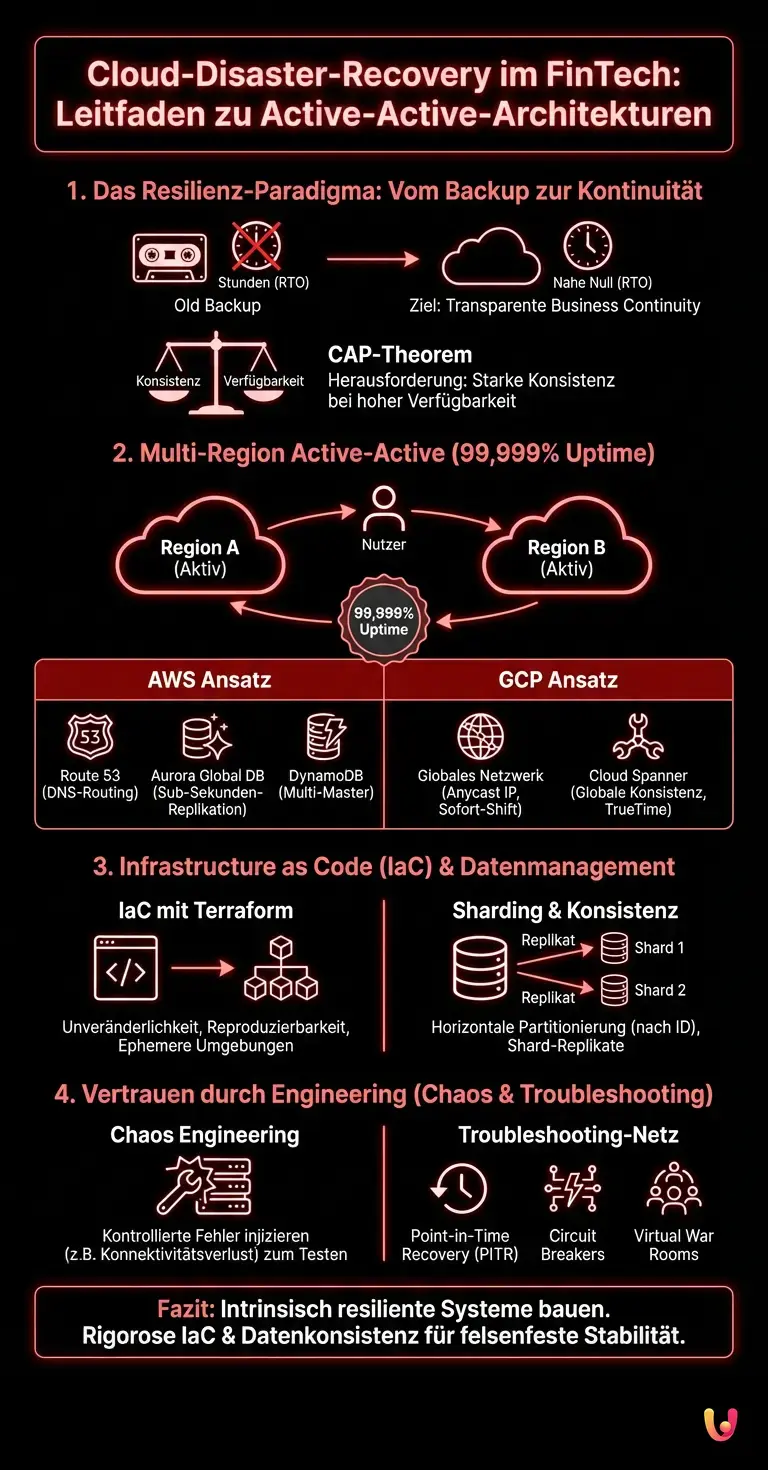

1. Das Resilienz-Paradigma: Jenseits des traditionellen Backups

Der Unterschied zwischen einem Unternehmen, das einen katastrophalen Vorfall überlebt, und einem, das scheitert, liegt im Übergang vom Konzept des RTO (Recovery Time Objective), gemessen in Stunden, zu einem RTO nahe Null. Im Kreditsektor ist das Ziel eine transparente Business Continuity.

Gemäß dem CAP-Theorem (Consistency, Availability, Partition tolerance) kann ein verteiltes System nicht alle drei Eigenschaften gleichzeitig garantieren. Moderne Cloud-Architekturen ermöglichen es uns jedoch, uns diesem Ideal asymptotisch anzunähern. Die größte Herausforderung für Plattformen wie MutuiperlaCasa.com besteht darin, die starke Konsistenz der Transaktionsdaten (unerlässlich, um zu verhindern, dass ein Hypothekenantrag dupliziert wird oder verloren geht) mit der hohen Verfügbarkeit in Einklang zu bringen, die während saisonaler Verkehrsspitzen erforderlich ist.

2. Multi-Region Active-Active-Architekturen: AWS vs. GCP

Um eine Uptime von 99,999% (die berühmten “fünf Neunen”) zu gewährleisten, reicht eine Single-Region-Strategie nicht aus. Es ist notwendig, eine Active-Active-Architektur zu implementieren, bei der der Datenverkehr gleichzeitig auf mehrere geografische Regionen verteilt wird und jede Region in der Lage ist, im Falle eines Failovers die gesamte Last zu bewältigen.

Der Ansatz von Amazon Web Services (AWS)

In der AWS-Umgebung basiert die Strategie auf der Kombination globaler Dienste:

- Amazon Route 53: Wird für das Routing basierend auf Latenz oder Geolokalisierung verwendet, mit aggressiven Health Checks, um den Verkehr bei einer Störung in einer Region sofort umzuleiten.

- Amazon Aurora Global Database: Für relationale Daten ermöglicht Aurora eine physische Replikation des Speichers über Regionen hinweg mit einer typischen Latenz von unter einer Sekunde. In einem Cloud-Disaster-Recovery-Szenario erfolgt die Hochstufung einer sekundären Region zur primären in weniger als einer Minute.

- DynamoDB Global Tables: Für Sitzungsdaten und Benutzerpräferenzen bietet DynamoDB eine echte Multi-Master-Replikation, die Schreibvorgänge in jeder Region mit automatischer Konfliktlösung ermöglicht.

Der Ansatz der Google Cloud Platform (GCP)

GCP bietet dank seines globalen Glasfasernetzwerks einen nativen architektonischen Vorteil:

- Cloud Load Balancing: Im Gegensatz zu AWS, das DNS verwendet, nutzt GCP eine einzige globale Anycast-IP-Adresse. Dies ermöglicht es, den Verkehr sofort zwischen Regionen zu verschieben, ohne auf die DNS-Propagierung warten zu müssen, was das RTO drastisch reduziert.

- Cloud Spanner: Dies ist das Aushängeschild für FinTech. Spanner ist eine global verteilte relationale Datenbank, die externe Konsistenz bietet (dank TrueTime-Atomuhren) und SQL-Semantik mit horizontaler NoSQL-Skalierbarkeit kombiniert. Für eine Kreditplattform eliminiert dies die Komplexität der Verwaltung asynchroner Replikation.

3. Infrastructure as Code (IaC): Unveränderlichkeit mit Terraform

Es gibt keine Resilienz ohne Reproduzierbarkeit. Die manuelle Verwaltung von Disaster-Recovery-Ressourcen ist anfällig für menschliche Fehler. Die Verwendung von Terraform ermöglicht es uns, die gesamte Infrastruktur als Code zu definieren und sicherzustellen, dass die DR-Umgebung ein Spiegelbild der Produktionsumgebung ist.

Hier ist ein konzeptionelles Beispiel, wie man eine Multi-Region-Replikation für eine RDS-Datenbank in Terraform definiert und sicherstellt, dass die Konfiguration zwischen den Regionen identisch ist:

module "primary_db" {

source = "./modules/rds"

region = "eu-south-1" # Mailand

is_primary = true

# ... Sicherheits- und Instanzkonfigurationen

}

module "secondary_db" {

source = "./modules/rds"

region = "eu-central-1" # Frankfurt

is_primary = false

source_db_arn = module.primary_db.arn

# Das Replikat erbt die Konfigurationen und gewährleistet Konsistenz

}

Der IaC-Ansatz ermöglicht zudem die Implementierung von Strategien für Ephemere Umgebungen: Im Katastrophenfall können wir eine neue Region in wenigen Minuten von Grund auf “hydrieren”, anstatt teure inaktive Ressourcen vorzuhalten (Pilot Light Strategy).

4. Datenmanagement: Sharding und verteilte Konsistenz

Die Verwaltung von Millionen von Angebotsanfragen erfordert eine robuste Datenbankstrategie. Einfache vertikale Skalierung reicht nicht aus. Wir implementieren Techniken des Database Sharding, um Daten horizontal zu partitionieren.

Sharding-Strategie für das Kreditwesen

Bei MutuiperlaCasa.com können Daten nach Vorgangs-ID oder nach Geografischem Gebiet geshardet werden. Für das Disaster Recovery ist jedoch das Sharding basierend auf der ID vorzuziehen, um regionale “Hotspots” zu vermeiden.

- Logisches Sharding: Die Anwendung muss sich der Datentopologie bewusst sein. Wir verwenden intelligente Middleware, die die Abfrage an den korrekten Shard weiterleitet.

- Resilienz des Shards: Jeder Shard muss sein Replikat in der Failover-Region haben. Wenn Shard A in Region 1 ausfällt, wird der Verkehr für diese Benutzer an Shard A (Replikat) in Region 2 umgeleitet, ohne die Benutzer von Shard B zu beeinträchtigen.

5. Vertrauen (Trust) durch Engineering aufbauen

Technische Resilienz übersetzt sich direkt in institutionelles Vertrauen. Partnerbanken verlangen strenge SLAs (Service Level Agreements). Eine gut konzipierte Cloud-Disaster-Recovery-Architektur dient nicht nur dazu, “Daten zu retten”, sondern sicherzustellen, dass der Kreditgenehmigungsprozess niemals unterbrochen wird.

Chaos Engineering: Das Unvorhersehbare testen

Wir können keinem DR-System vertrauen, das nie getestet wurde. Wir wenden Praktiken des Chaos Engineering an (ähnlich wie Chaos Monkey von Netflix), um kontrollierte Fehler in die Produktion zu injizieren:

- Simulation des Verlusts der Konnektivität zwischen zwei Availability Zones.

- Erzwungene Beendigung primärer Datenbankinstanzen.

- Einführung künstlicher Latenz bei API-Aufrufen an Partnerbanken.

Nur indem wir beobachten, wie das System auf diese Reize reagiert (und sich selbst repariert), können wir unsere Resilienz zertifizieren.

6. Troubleshooting: Was tun, wenn die Automatisierung versagt

Trotz Automatisierung gibt es Grenzfälle (z. B. logische Datenkorruption, die sofort repliziert wird). In diesen Fällen:

- Point-in-Time Recovery (PITR): Es ist entscheidend, kontinuierliche inkrementelle Backups zu haben, die es ermöglichen, den Datenbankstatus auf eine genaue Sekunde vor dem korrumpierenden Ereignis wiederherzustellen.

- Circuit Breakers: Implementierung von Circuit-Breaking-Mustern im Anwendungscode, um zu verhindern, dass ein degradierter Dienst einen Kaskadeneffekt auf die gesamte Plattform verursacht.

- Virtuelle War Rooms: Standardisierte operative Verfahren für das DevOps-Team mit vorab zugewiesenen Rollen für das Krisenmanagement.

Kurz gesagt (TL;DR)

Die betriebliche Kontinuität im FinTech erfordert Cloud-Disaster-Recovery-Strategien, die Ausfallzeiten auf Null reduzieren und Daten schützen.

Die Einführung von Multi-Region Active-Active-Architekturen auf AWS und GCP gewährleistet globale Verfügbarkeit und ein optimales Management von sofortigem Failover.

Die Nutzung von Infrastructure as Code mit Terraform garantiert die Reproduzierbarkeit der Umgebungen und eliminiert menschliche Fehler bei der Verwaltung kritischer Ressourcen.

Fazit

Der Entwurf einer Strategie für Cloud-Disaster-Recovery für den Finanzsektor im Jahr 2026 erfordert einen Mentalitätswandel: vom bloßen Vorhandensein eines “Notfallplans” hin zum Aufbau eines intrinsisch resilienten Systems. Ob man sich für AWS aufgrund seiner Reife bei verwalteten Diensten oder für GCP aufgrund seiner Exzellenz im globalen Networking entscheidet, das Gebot bleibt die rigorose Nutzung von Infrastructure as Code und eine obsessive Verwaltung der Datenkonsistenz. Nur so können Plattformen wie MutuiperlaCasa.com jene felsenfeste Stabilität garantieren, die Nutzer und Banken verlangen.

Häufig gestellte Fragen

Im modernen Finanzkontext geht das Disaster Recovery über die einfache Datensicherung hinaus und konzentriert sich auf die Business Continuity mit einem RTO nahe Null. Während traditionelle Backups Wiederherstellungszeiten von mehreren Stunden bedeuten können, zielen aktuelle Cloud-Architekturen auf sofortige Resilienz ab. Dieser Ansatz stellt sicher, dass kritische Transaktionen selbst bei schweren Vorfällen nicht verloren gehen, indem Datenkonsistenz mit der notwendigen Hochverfügbarkeit in Einklang gebracht wird, um das Vertrauen von Nutzern und Bankinstituten zu wahren.

Diese Konfiguration ist entscheidend, um eine Uptime von 99,999% zu erreichen, bekannt als die «fünf Neunen», indem der Verkehr gleichzeitig auf verschiedene geografische Regionen verteilt wird. Im Falle einer Störung in einer Zone sind die anderen Regionen bereits aktiv und bereit, die gesamte Arbeitslast sofort zu übernehmen. Es ist die ideale Strategie für kritische Plattformen, die sich keine Unterbrechungen leisten können, da sie den Betrieb schützt und Reputationsschäden durch ungeplante Ausfallzeiten verhindert.

Die Wahl hängt von den architektonischen Prioritäten ab: AWS bietet eine hohe Reife mit Diensten wie Route 53 und Aurora Global Database, ideal für schnelle Replikationen und erweitertes DNS-Routing. Die Google Cloud Platform hingegen zeichnet sich durch ihr globales Glasfasernetzwerk und die Verwendung von Anycast-IPs aus, die es ermöglichen, den Verkehr sofort ohne Warten auf die DNS-Propagierung zu verschieben, sowie durch Cloud Spanner für eine vereinfachte Verwaltung der verteilten Datenkonsistenz.

Die Verwendung von Tools wie Terraform ermöglicht es, die gesamte Infrastruktur als Code zu definieren und sicherzustellen, dass die Disaster-Recovery-Umgebung eine exakte und unveränderliche Kopie der Produktionsumgebung ist. Dieser Ansatz eliminiert menschliche Fehler bei der manuellen Konfiguration und ermöglicht effiziente Strategien, wie die Möglichkeit, ganze Regionen bei Bedarf in wenigen Minuten neu zu erstellen, was Kosten optimiert und die technische Reproduzierbarkeit im Krisenfall sichert.

Chaos Engineering ist eine Praxis, die das absichtliche und kontrollierte Injizieren von Fehlern in das System vorsieht, wie z. B. die Simulation von Konnektivitätsverlusten oder das Blockieren einer primären Datenbank. Es dient dazu, die Fähigkeit der Plattform zu testen, sich selbst zu reparieren und unvorhergesehenen Ereignissen standzuhalten, bevor diese tatsächlich eintreten. Nur durch Beobachtung der Systemreaktion auf diese Stresstests kann die Resilienz der Infrastruktur zertifiziert und die Einhaltung der mit Partnern vereinbarten SLAs garantiert werden.

Haben Sie noch Zweifel an Cloud-Disaster-Recovery im FinTech: Leitfaden zu Active-Active-Architekturen?

Geben Sie hier Ihre spezifische Frage ein, um sofort die offizielle Antwort von Google zu finden.

Fanden Sie diesen Artikel hilfreich? Gibt es ein anderes Thema, das Sie von mir behandelt sehen möchten?

Schreiben Sie es in die Kommentare unten! Ich lasse mich direkt von Ihren Vorschlägen inspirieren.