Kurz gesagt (TL;DR)

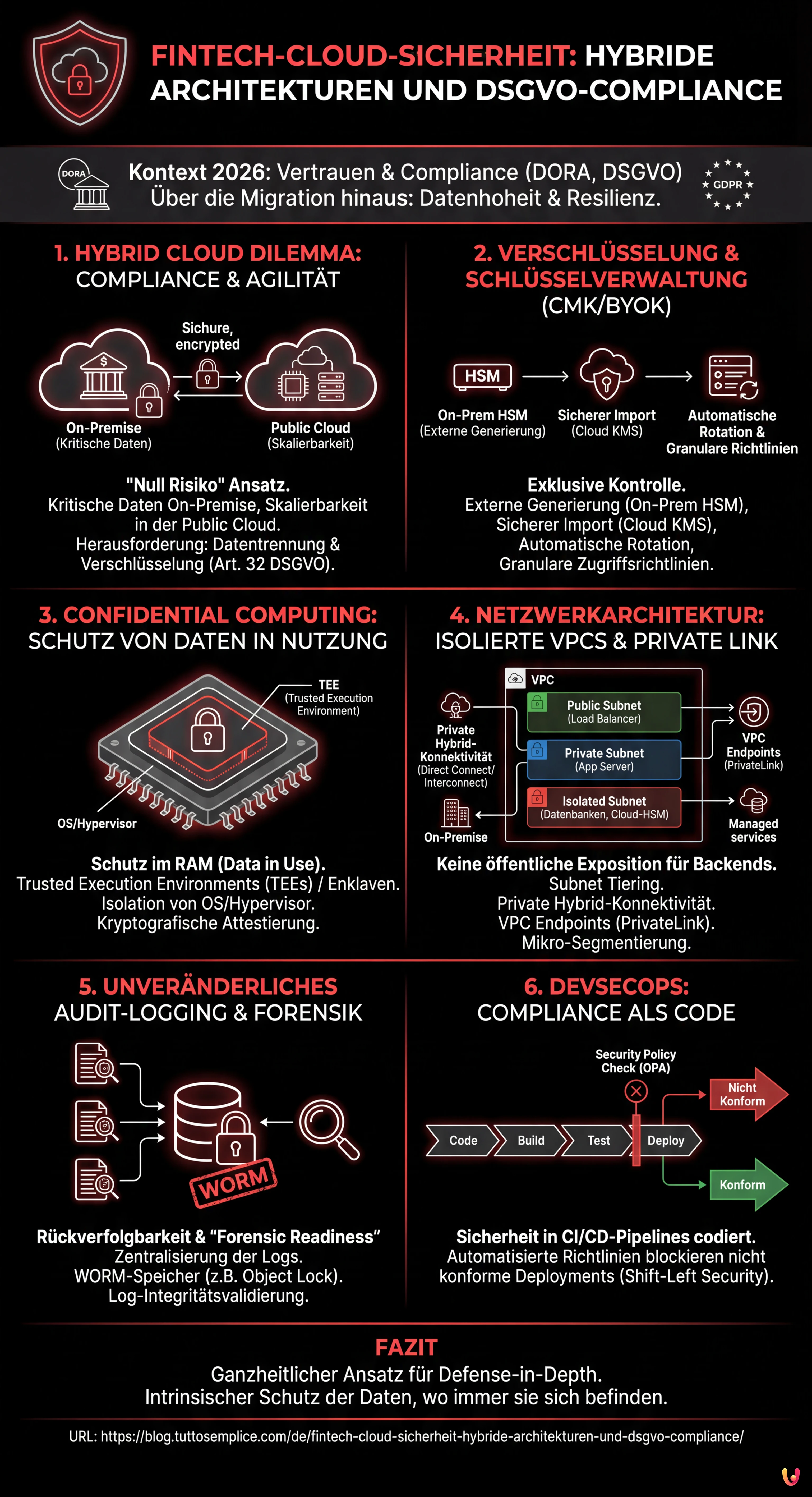

Finanzinstitute müssen hybride Cloud-Architekturen einführen, um die Datenhoheit und die Einhaltung der DORA- und DSGVO-Vorschriften zu gewährleisten.

Der erweiterte Schutz erfordert die Verwendung von kundenverwalteten kryptografischen Schlüsseln und Confidential-Computing-Technologien, um sensible Daten während der Verarbeitung abzuschirmen.

Die Netzwerkisolierung durch private Verbindungen und die Verwaltung unveränderlicher Logs gewährleisten die notwendige operative Resilienz, um Audits zu bestehen und Angriffe zu verhindern.

Der Teufel steckt im Detail. 👇 Lesen Sie weiter, um die kritischen Schritte und praktischen Tipps zu entdecken, um keine Fehler zu machen.

In der Finanzlandschaft des Jahres 2026 stellt die Fintech-Cloud-Sicherheit den Grundpfeiler dar, auf dem das Vertrauen der Investoren und die Einhaltung gesetzlicher Vorschriften beruhen. Mit dem vollständigen Inkrafttreten der DORA-Verordnung (Digital Operational Resilience Act) und der ständigen Weiterentwicklung der DSGVO können sich Finanzinstitute nicht mehr darauf beschränken, einfach in die Cloud zu migrieren: Sie müssen Umgebungen entwerfen, die Datenhoheit und operative Resilienz gewährleisten. Dieser technische Leitfaden untersucht die Konfiguration sicherer hybrider Architekturen mit Schwerpunkt auf der Verwaltung kryptografischer Schlüssel (CMK), Confidential Computing und der Unveränderlichkeit von Logs für forensische Zwecke.

1. Das Dilemma der Hybrid Cloud im Fintech: Compliance und Agilität

Banken und Fintech-Unternehmen operieren in einem Kontext von “Null Risiko”. Die Einführung einer Hybrid-Cloud-Architektur ermöglicht es, die kritischsten Daten (Core Banking, PII mit hohem Risiko) auf On-Premise-Infrastrukturen oder in der Private Cloud zu behalten und gleichzeitig die Skalierbarkeit der Public Clouds (AWS, Google Cloud, Azure) für Verarbeitung und Analyse zu nutzen. Die Herausforderung liegt jedoch in der Datentrennung.

Gemäß Artikel 32 der DSGVO muss die Sicherheit der Verarbeitung Pseudonymisierung und Verschlüsselung umfassen. In einem hybriden Kontext bedeutet dies, dass Daten niemals unverschlüsselt zwischen dem lokalen Rechenzentrum und der öffentlichen Cloud übertragen werden dürfen.

2. Verschlüsselung und Schlüsselverwaltung (CMK): BYOK in der Praxis

Für ein Finanzinstitut ist es nicht ausreichend, sich auf die vom Cloud-Anbieter verwalteten Verschlüsselungsschlüssel (Platform Managed Keys) zu verlassen. Die Best Practice, die zum De-facto-Standard geworden ist, ist die Verwendung von Customer Managed Keys (CMK), oft in einem Szenario von Bring Your Own Key (BYOK).

Konfiguration auf AWS KMS und Google Cloud KMS

Das Ziel ist es, die exklusive Kontrolle über den Lebenszyklus der Schlüssel zu behalten. So strukturieren Sie eine sichere Verwaltung:

- Externe Generierung: Die Master-Schlüssel werden innerhalb eines On-Premise-HSM (Hardware Security Module) generiert, das nach FIPS 140-2 Level 3 zertifiziert ist.

- Sicherer Import: Der Schlüssel wird nur zur vorübergehenden Nutzung in das KMS des Anbieters (z. B. AWS KMS) importiert, wobei das ursprüngliche “Key Material” außerhalb der Cloud verbleibt.

- Automatische Rotation: Konfigurieren Sie Richtlinien zur Schlüsselrotation alle 90 Tage (oder weniger, je nach internen Richtlinien), um sicherzustellen, dass alte Daten entschlüsselbar bleiben, während neue mit der neuen Version des Schlüssels verschlüsselt werden.

- Zugriffsrichtlinien (Key Policy): Definieren Sie granulare IAM-Richtlinien, die trennen, wer die Schlüssel verwalten darf und wer sie für kryptografische Operationen nutzen darf.

3. Confidential Computing: Schutz von Daten in Nutzung

Bis vor wenigen Jahren waren Daten während der Verarbeitung (in use) im RAM angreifbar. Heute ist Confidential Computing eine wesentliche Anforderung für die Fintech-Cloud-Sicherheit, wenn Echtzeit-Transaktionen verarbeitet oder Algorithmen zur Betrugserkennung auf unverschlüsselten Daten ausgeführt werden.

Diese Technologie nutzt Trusted Execution Environments (TEE) oder sichere “Enklaven” (wie Intel SGX oder AMD SEV), die von den großen Cloud-Anbietern unterstützt werden. Innerhalb dieser Enklaven:

- Sind Code und Daten vom Host-Betriebssystem und dem Hypervisor isoliert.

- Kann nicht einmal der Administrator des Cloud-Anbieters auf den Speicher der Enklave zugreifen.

- Wird eine kryptografische Attestierung generiert, die beweist, dass der ausgeführte Code genau der autorisierte ist und nicht verändert wurde.

Für ein Fintech-Unternehmen bedeutet dies, Machine-Learning-Modelle auf sensiblen Kundendaten in der Public Cloud ausführen zu können, ohne die Daten jemals unverschlüsselt der zugrunde liegenden Plattform auszusetzen.

4. Netzwerkarchitektur: Isolierte VPCs und Private Link

Die Netzwerkkonfiguration ist die erste Verteidigungslinie. In einer hybriden Architektur für Finanzdaten darf es für die Backends keine öffentliche Exposition geben.

Best Practices für die VPC-Segregazione

- Subnet Tiering: Erstellung von öffentlichen Subnetzen (nur für Load Balancer), privaten Subnetzen (für Application Server) und isolierten Subnetzen (für Datenbanken und Cloud-HSM). Die isolierten Subnetze dürfen keine Route zum Internet Gateway haben.

- Private Hybrid-Konnektivität: Ausschließliche Nutzung von AWS Direct Connect oder Google Cloud Interconnect für den Datenverkehr zwischen On-Premise und Cloud. Der Datenverkehr darf niemals über das öffentliche Internet laufen.

- VPC Endpoints (PrivateLink): Um auf verwaltete Dienste (wie S3 oder BigQuery) aus privaten Subnetzen zuzugreifen, nutzen Sie VPC-Endpunkte. Dies stellt sicher, dass der Datenverkehr innerhalb des Netzwerks des Anbieters bleibt und den Ausgang ins Internet vermeidet.

- Mikro-Segmentierung: Implementierung von Security Groups und Network ACLs, die den Datenverkehr nur auf den strikt notwendigen Ports zulassen (z. B. Port 443 nur vom Load Balancer zum App Server).

5. Unveränderliches Audit-Logging und Forensik

Im Falle eines Vorfalls oder eines Bank-Audits ist Rückverfolgbarkeit alles. Logs dürfen nicht nur gesammelt werden, sie müssen unveränderlich sein, um die forensische Gültigkeit zu gewährleisten.

Implementierung der “Forensic Readiness”

Eine robuste Konfiguration sieht vor:

- Zentralisierung der Logs: Alle Logs (CloudTrail, VPC Flow Logs, Application Logs) werden an ein dediziertes und segregiertes Sicherheitskonto gesendet.

- Write-Once-Read-Many (WORM): Nutzung von Speicher mit Object Lock (z. B. AWS S3 Object Lock im Compliance-Modus). Dies verhindert das Löschen oder Überschreiben der Logs für einen definierten Zeitraum (z. B. 7 Jahre für Bankvorschriften), selbst durch den Root-Account.

- Dateiintegrität: Aktivierung der Validierung der Log-Integrität (Log File Validation), um jeden Manipulationsversuch mathematisch zu erkennen.

6. DevSecOps: Compliance als Code

Sicherheit kann nicht manuellen Kontrollen überlassen werden. In einer modernen Fintech-Umgebung muss die Compliance in den CI/CD-Pipelines codiert sein.

Durch die Verwendung von Tools wie Open Policy Agent (OPA) oder Terraform Sentinel ist es möglich, das Deployment nicht konformer Infrastrukturen zu blockieren. Beispiele für blockierende Richtlinien:

- “Kein S3-Bucket darf öffentlich sein.”

- “Alle EBS-Volumes müssen mit dem projektspezifischen CMK-Schlüssel verschlüsselt sein.”

- “EC2-Instanzen dürfen keine öffentlichen IP-Adressen haben.”

Dieser Ansatz verschiebt die Sicherheit nach links (Shift-Left Security) und verhindert Schwachstellen, bevor sie in die Produktion gelangen.

Fazit

Die Gewährleistung der Fintech-Cloud-Sicherheit erfordert einen ganzheitlichen Ansatz, der über einfache Firewalls hinausgeht. Die Integration von kundenverwalteter Verschlüsselung, vertraulichen Ausführungsumgebungen und unveränderlichen Logs schafft eine Defense-in-Depth-Architektur, die in der Lage ist, fortgeschrittenen Bedrohungen standzuhalten und die anspruchsvollsten Prüfer zufriedenzustellen. Für CTOs und Security Architects muss sich der Fokus vom einfachen Perimeterschutz auf den intrinsischen Schutz der Daten verlagern, wo immer sie sich befinden.

Häufig gestellte Fragen

Confidential Computing ist eine fortschrittliche Technologie, die Daten während ihrer Verarbeitung im RAM-Speicher schützt, indem sie sichere Enklaven nutzt, die vom Betriebssystem isoliert sind. Dieser Ansatz ist für Finanzinstitute von grundlegender Bedeutung, da er es ermöglicht, sensible Daten zu analysieren und Betrug in der öffentlichen Cloud zu erkennen, ohne die Informationen jemals unverschlüsselt dem Cloud-Dienstanbieter preiszugeben.

Die beste Strategie besteht im Modell «Bring Your Own Key» (BYOK) unter Verwendung von kundenverwalteten Schlüsseln (CMK). Die Master-Schlüssel werden in Hardware-Sicherheitsmodulen vor Ort generiert und nur vorübergehend in die Cloud importiert, wodurch sichergestellt wird, dass die Bank die exklusive Kontrolle über den Lebenszyklus der Verschlüsselung behält und Zugriffe jederzeit widerrufen kann.

Es ist notwendig, eine strenge Segmentierung durch isolierte VPCs und private Subnetze zu implementieren, die keinen direkten Internetzugang haben. Der Datenverkehr zwischen dem lokalen Rechenzentrum und der Cloud muss ausschließlich über dedizierte Verbindungen wie Direct Connect oder Interconnect laufen, während verwaltete Dienste über private Endpunkte erreicht werden müssen, um den Transit über das öffentliche Netzwerk zu vermeiden.

Unveränderliche Logs, die durch WORM-Technologien (Write Once Read Many) geschützt sind, garantieren, dass Audit-Spuren nicht geändert oder gelöscht werden können, nicht einmal von Systemadministratoren. Diese Eigenschaft ist für die «Forensic Readiness» unerlässlich und ermöglicht es, den Prüfern im Falle von Vorfällen oder regulatorischen Kontrollen die vollständige Integrität der Daten nachzuweisen.

DevSecOps integriert Sicherheitskontrollen direkt in den Infrastruktur-Code und blockiert automatisch die Freigabe nicht konformer Ressourcen über CI/CD-Pipelines. Durch automatisierte Richtlinien ist es möglich, kritische menschliche Fehler wie das Erstellen öffentlicher Archive oder die Verwendung unverschlüsselter Volumes zu verhindern und so eine präventive Sicherheit ab den ersten Entwicklungsphasen zu gewährleisten.

Fanden Sie diesen Artikel hilfreich? Gibt es ein anderes Thema, das Sie von mir behandelt sehen möchten?

Schreiben Sie es in die Kommentare unten! Ich lasse mich direkt von Ihren Vorschlägen inspirieren.