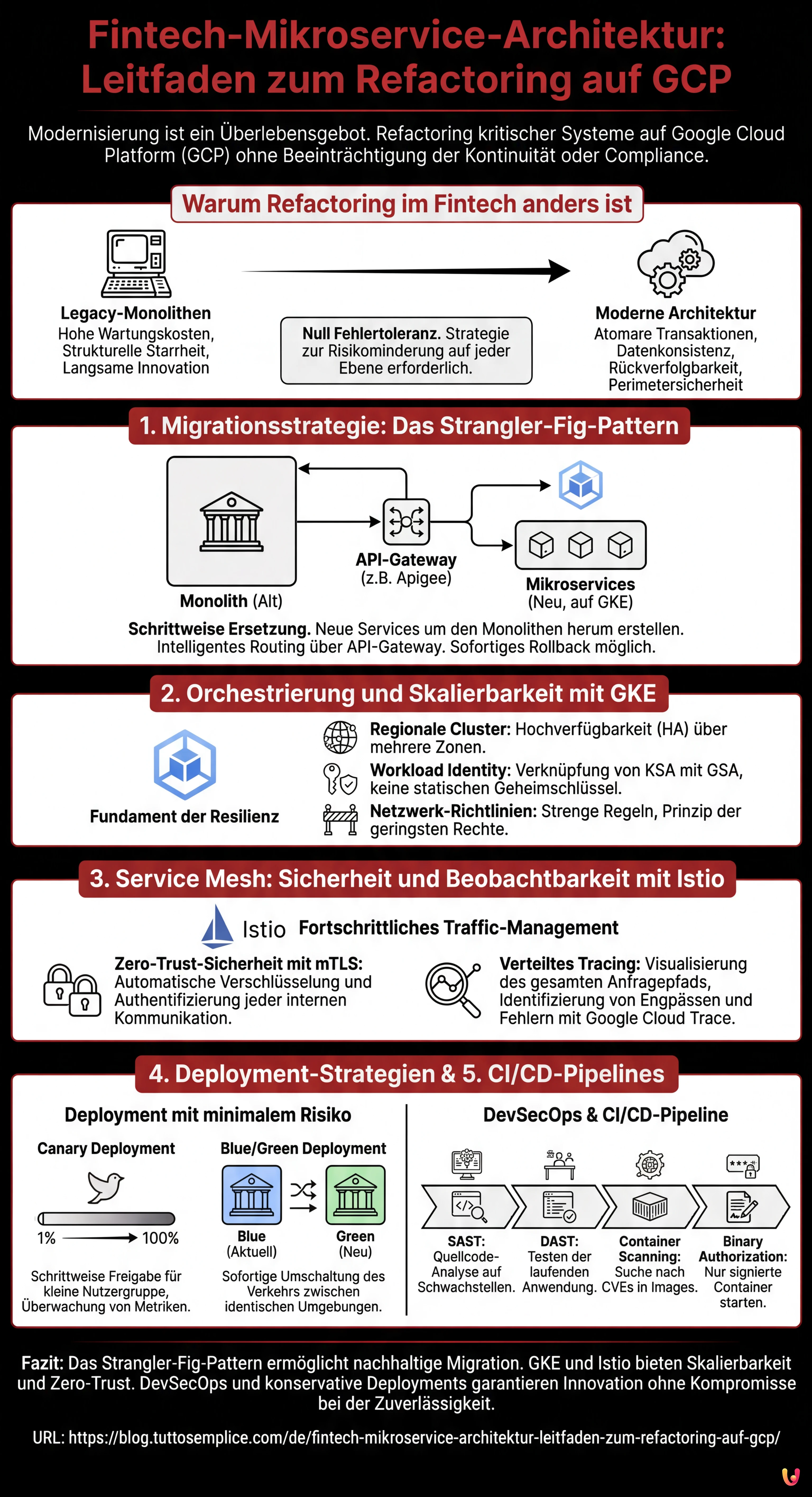

In der heutigen Finanzdienstleistungslandschaft ist Modernisierung keine Option mehr, sondern ein Überlebensgebot. Institutionen, die noch auf Mainframes oder Legacy-Monolithen arbeiten, sehen sich mit untragbaren Wartungskosten und einer strukturellen Starrheit konfrontiert, die schnelle Innovation verhindert. Dieser technische Leitfaden untersucht die Implementierung einer robusten Fintech-Mikroservice-Architektur auf der Google Cloud Platform (GCP), mit Fokus auf das Refactoring kritischer Systeme ohne Beeinträchtigung der betrieblichen Kontinuität oder der regulatorischen Compliance.

Der Kontext: Warum Refactoring im Fintech anders ist

Im Gegensatz zu einer Standard-E-Commerce-Anwendung verwaltet ein Finanzsystem atomare Transaktionen, die keine Fehler dulden. Datenkonsistenz, Rückverfolgbarkeit (Audit Trail) und Perimetersicherheit sind nicht verhandelbare Anforderungen. Die Migration in die Cloud erfordert in diesem Sektor eine Strategie, die das Risiko auf jeder Ebene des Technologie-Stacks mindert. Google Cloud bietet mit seiner globalen Infrastruktur und Diensten wie der Google Kubernetes Engine (GKE) die ideale Umgebung zur Skalierung, vorausgesetzt, die zugrunde liegende Architektur ist solide.

1. Migrationsstrategie: Das Strangler-Fig-Pattern

Der "Big Bang Rewrite" – also das komplette Neuschreiben des Codes von Grund auf – ist die Hauptursache für das Scheitern bei digitalen Transformationsprojekten im Bankwesen. Der empfohlene Ansatz, theoretisiert von Martin Fowler und im Enterprise-Bereich weit verbreitet, ist das Strangler-Fig-Pattern (Würgefeigen-Muster).

Wie man Strangler Fig im Fintech anwendet

Die Idee ist, eine neue Anwendung (die Mikroservices) um die Ränder der alten herum zu erstellen und sie wachsen zu lassen, bis die vorherige Anwendung "erdrosselt" wird und abgeschaltet werden kann. Hier sind die operativen Schritte:

- Identifizierung der Domänen (DDD): Verwendung von Domain-Driven Design zur Isolierung abgegrenzter Kontexte (z. B. Kontoverwaltung, Zahlungen, KYC).

- Zwischenschaltung des API-Gateways: Platzierung eines Gateways (wie Apigee oder Google Cloud API Gateway) vor dem Monolithen. Der gesamte Datenverkehr läuft hierüber.

- Schrittweise Extraktion: Neuimplementierung einer einzelnen Funktionalität (z. B. der Saldoabfragedienst) als Mikroservice auf GKE.

- Intelligentes Routing: Konfiguration des API-Gateways, um spezifische Aufrufe an den neuen Mikroservice umzuleiten, während der restliche Verkehr zum Monolithen fließt.

Dieser Ansatz garantiert, dass im Falle einer Fehlfunktion des neuen Dienstes ein sofortiges Rollback möglich ist (einfach die Routing-Regel ändern), wodurch die Auswirkungen auf den Endbenutzer auf null reduziert werden.

2. Orchestrierung und Skalierbarkeit mit Google Kubernetes Engine (GKE)

Für eine Fintech-Mikroservice-Architektur ist GKE nicht nur ein Orchestrierungstool, sondern das Fundament der Resilienz. In einem Finanzkontext empfehlen wir die Verwendung von GKE Standard (für granulare Kontrolle über die Nodes) oder GKE Autopilot (zur Reduzierung des operativen Overheads), konfiguriert mit folgenden Best Practices:

- Regionale Cluster: Zur Gewährleistung der Hochverfügbarkeit (HA) durch Verteilung der Control Plane und der Nodes auf mehrere Zonen innerhalb einer Region.

- Workload Identity: Zur Verknüpfung von Kubernetes-Dienstkonten (KSA) mit Google Cloud-Dienstkonten (GSA), wodurch die Notwendigkeit entfällt, statische Geheimschlüssel innerhalb der Container zu verwalten.

- Netzwerk-Richtlinien (Network Policies): Implementierung strenger Regeln zur Begrenzung der Kommunikation zwischen den Pods gemäß dem Prinzip der geringsten Rechte (Least Privilege).

3. Service Mesh: Sicherheit und Beobachtbarkeit mit Istio

Die Komplexität von Hunderten kommunizierender Mikroservices erfordert ein fortschrittliches Traffic-Management. Hier kommt das Service Mesh ins Spiel (implementierbar über Anthos Service Mesh oder Open Source Istio auf GKE).

Zero-Trust-Sicherheit mit mTLS

Im Fintech-Bereich reicht Perimetersicherheit nicht aus. Istio aktiviert automatische Mutual TLS (mTLS) zwischen allen Mikroservices. Das bedeutet, dass jede interne Kommunikation verschlüsselt und authentifiziert ist. Sollte ein Angreifer einen Container kompromittieren, könnte er den Verkehr nicht abhören oder andere Dienste imitieren, ohne die korrekten Zertifikate zu besitzen, die vom Mesh automatisch rotiert werden.

Verteiltes Tracing von Transaktionen

Wenn eine Transaktion fehlschlägt, ist es entscheidend zu verstehen, wo dies passiert ist. Durch die Integration von Istio mit Google Cloud Trace ist es möglich, den gesamten Pfad der Anfrage durch die Mikroservices zu visualisieren und Engpässe oder Logikfehler mit millimetergenauer Präzision zu identifizieren.

4. Deployment-Strategien mit minimalem Risiko

Die Freigabe von Code in die Produktion muss im Finanzsektor chirurgisch präzise erfolgen. Es gibt keine "geplante Wartung" im Zeitalter des Open Banking.

Canary Deployment

Diese Strategie sieht die Freigabe der neuen Softwareversion für eine kleine Untergruppe von Benutzern vor (z. B. 1% oder nur interne Mitarbeiter). Unter Verwendung der Traffic-Splitting-Funktionen von Istio oder Knative werden Metriken überwacht (Fehlerrate, Latenz). Wenn die KPIs stabil bleiben, wird der Prozentsatz schrittweise bis auf 100% erhöht.

Blue/Green Deployment

Es werden zwei identische Produktionsumgebungen aufrechterhalten: Blue (aktuelle Version) und Green (neue Version). Der Verkehr wird sofort von Blue auf Green umgeschaltet. Diese Methode ist ideal für Updates, die nicht abwärtskompatible Änderungen erfordern, ist jedoch hinsichtlich der Infrastrukturressourcen kostspieliger.

5. CI/CD-Pipelines und DevSecOps für Fintech

Automatisierung ist der einzige Weg, die Geschwindigkeit beizubehalten, ohne die Sicherheit zu opfern. Eine moderne CI/CD-Pipeline auf GCP (unter Verwendung von Cloud Build oder GitLab CI) für eine Fintech-Mikroservice-Architektur muss obligatorische Sicherheitsschritte enthalten:

- SAST (Static Application Security Testing): Analyse des Quellcodes (z. B. mit SonarQube oder Checkmarx) zur Identifizierung bekannter Schwachstellen (SQL Injection, XSS) vor der Kompilierung.

- DAST (Dynamic Application Security Testing): Testen der laufenden Anwendung in einer flüchtigen Staging-Umgebung, um reale Angriffe zu simulieren.

- Container Scanning: Scannen der Docker-Images in der Google Artifact Registry, um CVEs (Common Vulnerabilities and Exposures) im Basisbetriebssystem oder in den Abhängigkeiten zu finden.

- Binary Authorization: Eine Funktion von GCP, die verhindert, dass GKE Container startet, die nicht digital von einer vertrauenswürdigen Pipeline signiert wurden, wodurch die Integrität der Software-Lieferkette gewährleistet wird.

Kurz gesagt (TL;DR)

Die schrittweise Migration mittels Strangler-Fig-Pattern auf Google Cloud ermöglicht die Modernisierung von Bank-Monolithen ohne Unterbrechung des kritischen Betriebs.

Google Kubernetes Engine und Istio bieten die resiliente Infrastruktur und Zero-Trust-Sicherheit, die für die Verwaltung komplexer Finanztransaktionen erforderlich sind.

Die Implementierung von Canary-Deployments und Distributed Tracing reduziert drastisch die Release-Risiken und gewährleistet Stabilität und Compliance im Fintech-Sektor.

Der Teufel steckt im Detail. 👇 Lesen Sie weiter, um die kritischen Schritte und praktischen Tipps zu entdecken, um keine Fehler zu machen.

Fazit

Das Refactoring von Finanz-Monolithen hin zu einer Fintech-Mikroservice-Architektur auf Google Cloud ist ein komplexer Prozess, der technische Strenge erfordert. Die Einführung des Strangler-Fig-Patterns ermöglicht eine nachhaltige Migration, während die kombinierte Nutzung von GKE und Istio die infrastrukturelle Basis für Skalierbarkeit und Zero-Trust-Sicherheit liefert. Technologie allein reicht jedoch nicht aus: Erst die Integration fortschrittlicher DevSecOps-Praktiken und konservativer Deployment-Strategien wie Canary und Blue/Green garantiert, dass Innovation niemals auf Kosten der finanziellen Zuverlässigkeit geht.

Häufig gestellte Fragen

Das Strangler-Fig-Pattern ist eine Strategie, die es ermöglicht, ein Legacy-System schrittweise zu ersetzen, indem neue Mikroservices an den Rändern der bestehenden Anwendung erstellt werden. Unter Verwendung von Domain Driven Design und einem API-Gateway für intelligentes Routing wird der Verkehr progressiv auf die neuen Komponenten auf GKE umgeleitet, was die operativen Risiken im Vergleich zu einer kompletten Neuschreibung reduziert und die Kontinuität des Bankdienstes während des Übergangs gewährleistet.

Google Kubernetes Engine bietet eine solide Basis für die im Finanzsektor erforderliche Resilienz und Skalierbarkeit, insbesondere durch die Konfiguration regionaler Cluster, die eine hohe Verfügbarkeit sichern. Darüber hinaus erleichtert GKE das Sicherheitsmanagement durch Funktionen wie Workload Identity, welche die Notwendigkeit der Verwaltung statischer Geheimschlüssel eliminiert, und unterstützt strenge Netzwerkrichtlinien zur Isolierung kritischer Workloads.

Im Fintech-Bereich ist Perimetersicherheit unzureichend; daher wird ein Zero-Trust-Modell mittels Service Mesh wie Istio eingeführt. Diese Technologie aktiviert die automatische Mutual-TLS-Verschlüsselung zwischen den Mikroservices und stellt sicher, dass jede interne Kommunikation authentifiziert und verschlüsselt ist. Dies verhindert seitliche Bewegungen potenzieller Angreifer und garantiert, dass nur autorisierte Dienste miteinander kommunizieren können, was sensible Transaktionsdaten schützt.

Um sichere Releases ohne Unterbrechungen zu gewährleisten, werden Strategien wie Canary Deployment und Blue Green empfohlen. Die Canary-Technik gibt Updates für einen kleinen Prozentsatz der Benutzer frei, um die Stabilität zu prüfen, während die Blue-Green-Methode zwei parallele Umgebungen aufrechterhält, um eine sofortige Umschaltung des Verkehrs zu ermöglichen. Beide Ansätze erlauben eine schnelle Wiederherstellung im Falle von Anomalien, was für die operative Kontinuität im Bankwesen essenziell ist.

Eine Pipeline für kontinuierliche Integration und Bereitstellung im Fintech muss automatisierte Sicherheitskontrollen wie statische Analyse SAST und dynamische Tests DAST integrieren. Es ist grundlegend, das Scannen von Container-Images einzubeziehen, um bekannte Schwachstellen zu erkennen, und die Binary Authorization von GCP zu nutzen, welche sicherstellt, dass nur signierte und verifizierte Software in die Produktion gelangen kann, wodurch die Integrität der Lieferkette garantiert wird.

Quellen und Vertiefung

- Verordnung (EU) 2022/2554 über die digitale operationale Resilienz im Finanzsektor (DORA) – Amtsblatt der Europäischen Union

- Wikipedia – Microservice (Architekturmuster und Eigenschaften)

- NIST – Standards für Zero-Trust-Architekturen (Englisch)

- Wikipedia – Domain-driven Design (DDD) in der Softwareentwicklung

Fanden Sie diesen Artikel hilfreich? Gibt es ein anderes Thema, das Sie von mir behandelt sehen möchten?

Schreiben Sie es in die Kommentare unten! Ich lasse mich direkt von Ihren Vorschlägen inspirieren.