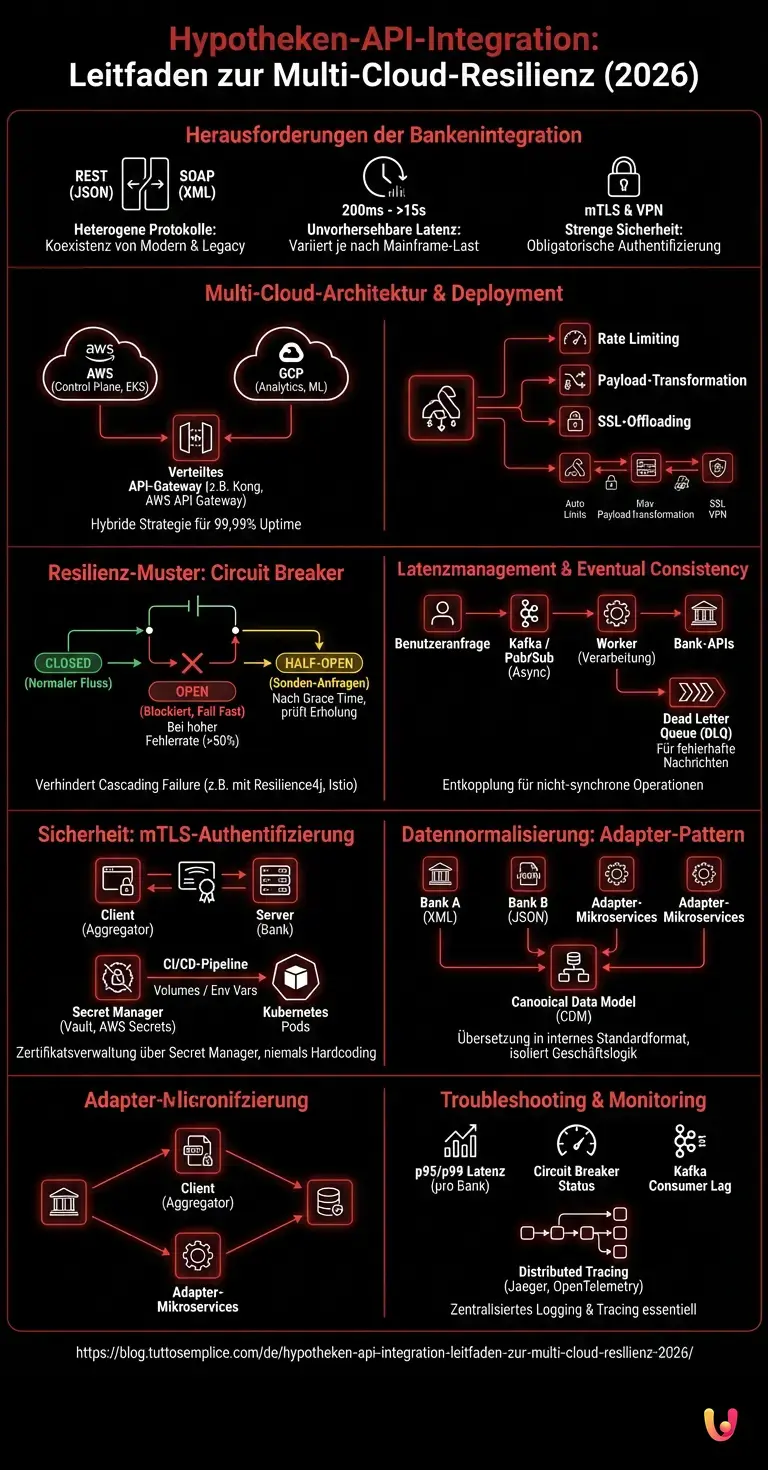

Im Fintech-Panorama des Jahres 2026 stellt die Hypotheken-API-Integration eine der komplexesten architektonischen Herausforderungen für CTOs und Softwarearchitekten dar. Die Notwendigkeit, Echtzeit-Angebote von Dutzenden Bankinstituten zu aggregieren – jedes mit heterogenen Technologie-Stacks, die von modernen RESTful-Diensten bis hin zu monolithischen Legacy-Mainframes auf SOAP-Basis reichen – erfordert einen rigorosen technischen Ansatz. Im Zentrum dieser Komplexität steht das API-Gateway, die Hauptinstanz, die den Datenverkehr zwischen Benutzeranfragen und Bank-Backends orchestriert und als erste Verteidigungslinie gegen Latenz und Ausfälle fungiert.

Dieser technische Leitfaden untersucht, wie man eine resiliente Infrastruktur in einer Multi-Cloud-Umgebung (eine Hybridisierung aus Google Cloud Platform und AWS) aufbaut, wobei der Fokus auf der Implementierung von Resilienz-Mustern wie dem Circuit Breaker und Entkopplungsstrategien mittels Nachrichtenwarteschlangen liegt.

1. Der Kontext: Warum die Bankenintegration kritisch ist

Im Gegensatz zu den standardisierten APIs von sozialen Medien oder E-Commerce weisen Bankschnittstellen für Hypotheken einzigartige Merkmale auf, die die Integration erschweren:

- Heterogenität der Protokolle: Koexistenz von modernem JSON/REST mit Legacy XML/SOAP.

- Unvorhersehbare Latenz: Die Antwortzeiten können je nach Auslastung der Bank-Mainframes zwischen 200 ms und über 15 Sekunden variieren.

- Strenge Sicherheit: Obligatorische Anforderungen an mTLS (Mutual TLS) und Site-to-Site-VPNs.

Ein Scheitern bei der Handhabung dieser Variablen führt nicht nur zu einem technischen Fehler, sondern zu einem direkten Verlust von Konversionen und Vertrauen seitens des Endbenutzers.

2. Multi-Cloud-Architektur: Deployment-Strategie

Um eine Uptime von 99,99 % zu gewährleisten, sieht eine effektive Strategie die Nutzung einer hybriden Architektur vor. In diesem Szenario befindet sich die Control Plane des Aggregators auf AWS (unter Nutzung von EKS für die Container-Orchestrierung), während die Datenanalyse- und Machine-Learning-Dienste für das präventive Scoring auf der GCP (Google Cloud Platform) gehostet werden.

Die Rolle des verteilten API-Gateways

Die Hypotheken-API-Integration muss über ein verteiltes API-Gateway (wie Kong oder AWS API Gateway) verwaltet werden. Diese Komponente beschränkt sich nicht nur auf das Routing, sondern verwaltet auch:

- Rate Limiting: Zur Einhaltung der von den einzelnen Banken auferlegten Quoten.

- Payload-Transformation: Sofortige Normalisierung der eingehenden Anfragen.

- SSL-Offloading: Zentralisierte Verwaltung von Zertifikaten.

3. Resilienz-Muster: Der Circuit Breaker

Wenn ein externes Bankensystem nicht mehr antwortet oder extrem langsam wird, besteht die Gefahr, dass die Threads im Verbindungspool des Aggregators erschöpft werden, was zu einem Cascading Failure (kaskadierenden Ausfall) führt, der die gesamte Plattform lahmlegen kann. Hier greift das Muster Circuit Breaker (Schutzschalter).

Technische Implementierung

Unter Verwendung von Bibliotheken wie Resilience4j (in Java/Spring Boot-Umgebungen) oder den Richtlinien von Istio (in Kubernetes-Umgebungen) überwacht der Circuit Breaker die Fehlerraten gegenüber jeder spezifischen Bank.

Die Zustände des Schaltkreises:

- CLOSED: Der Verkehr fließt normal. Wenn die Fehlerrate einen Schwellenwert überschreitet (z. B. 50 % in den letzten 10 Sekunden), löst der Schutzschalter aus.

- OPEN: Anfragen an die problematische Bank werden sofort blockiert (Fail Fast) und ein kontrollierter Fehler oder eine Fallback-Antwort (z. B. «Angebot derzeit nicht verfügbar») zurückgegeben, ohne auf das TCP-Timeout zu warten.

- HALF-OPEN: Nach einer konfigurierbaren Grace Time lässt das System eine begrenzte Anzahl von «Sonden»-Anfragen durch. Wenn diese erfolgreich sind, wechselt der Schaltkreis zurück auf CLOSED; andernfalls kehrt er zu OPEN zurück.

Dieser Ansatz schont die Ressourcen des Aggregatorsystems und gibt dem Legacy-Bankensystem Zeit zur Erholung.

4. Latenzmanagement: Nachrichtenwarteschlangen und Eventual Consistency

Für Operationen, die keine sofortige synchrone Antwort erfordern (wie das Senden von Unterlagen für die Vorabgenehmigung), muss die Architektur von einem Anfrage-Antwort-Modell zu einem Event-Driven-Modell übergehen.

Kafka und Pub/Sub

Die Verwendung von Apache Kafka oder Google Pub/Sub ermöglicht die Entkopplung des Frontends von der Backend-Verarbeitung.

- Ingestion: Die Benutzeranfrage wird in einem Kafka-Topic gespeichert und ein

202 Acceptedwird zurückgegeben. - Processing: Die Worker konsumieren die Nachrichten in einem Tempo, das von den Bank-APIs bewältigt werden kann (natürliches Throttling).

- Dead Letter Queues (DLQ): Wenn die Verarbeitung aufgrund ungültiger Daten oder nicht-transienter Fehler fehlschlägt, wird die Nachricht zur manuellen Analyse in eine DLQ verschoben, um eine Blockierung der Hauptwarteschlange zu vermeiden.

5. Sicherheit: Verwaltung der mTLS-Authentifizierung

Die Mutual TLS (mTLS)-Authentifizierung ist der De-facto-Standard für die Hypotheken-API-Integration im Enterprise-Bereich. Im Gegensatz zum Standard-TLS erfordert dies, dass auch der Client (der Aggregator) dem Server (der Bank) ein gültiges Zertifikat vorlegt.

Herausforderungen und operative Lösungen

Die Verwaltung von Dutzenden Zertifikaten mit unterschiedlichen Ablaufdaten ist ein operativer Albtraum. Die empfohlene Lösung ist die Verwendung eines Secret Managers (wie HashiCorp Vault oder AWS Secrets Manager), der in die CI/CD-Pipeline integriert ist.

Best Practice: Zertifikate niemals in Docker-Images hardcodieren. Binden Sie sie zur Laufzeit als Volumes ein oder injizieren Sie sie als geschützte Umgebungsvariablen beim Deployment der Pods auf Kubernetes.

6. Datennormalisierung: Das Adapter-Pattern

Jede Bank stellt Daten anders bereit. Bank A verwendet möglicherweise ein Feld in XML, während Bank B loan_to_value in JSON verwendet. Um diese Komplexität zu bewältigen, wird das Adapter-Pattern angewendet.

Es ist notwendig, ein internes Canonical Data Model (CDM) im Aggregator aufzubauen. Jede Bankintegration muss über einen dedizierten «Adapter»-Mikroservice verfügen, der:

- Die Anfrage im kanonischen Format empfängt.

- Sie in das spezifische Format der Bank übersetzt (Marshalling, z. B. SOAP Envelope).

- Die Anfrage sendet und auf die Antwort wartet.

- Die Antwort in das kanonische Format übersetzt (Unmarshalling).

Dies isoliert die zentrale Geschäftslogik von den technischen Besonderheiten der einzelnen Bankpartner.

7. Troubleshooting und Monitoring

In einer verteilten Umgebung ist zentralisiertes Logging unerlässlich. Die Implementierung von Distributed Tracing (mit Tools wie Jaeger oder OpenTelemetry) ermöglicht es, eine Angebotsanfrage durch alle Mikroservices bis zum externen Aufruf zu verfolgen.

Was überwacht werden sollte:

- p95- und p99-Latenz für jeden Bankpartner.

- Rate der Zustandsübergänge der Circuit Breaker.

- Lag der Consumer auf den Kafka-Topics.

Kurz gesagt (TL;DR)

Die Integration heterogener Bankensysteme erfordert eine hybride Multi-Cloud-Architektur, um Stabilität zu gewährleisten und komplexe Protokolle zu verwalten.

Das Circuit-Breaker-Muster schützt die Infrastruktur vor kaskadierenden Ausfällen, indem es die Latenz der Legacy-Bank-Mainframes ständig überwacht.

Die Verwendung von Nachrichtenwarteschlangen und ereignisgesteuerten Modellen optimiert die Leistung, indem Benutzeranfragen von der Backend-Verarbeitung entkoppelt werden.

Fazit

Bei der Hypotheken-API-Integration im Jahr 2026 geht es nicht nur darum, Code zu schreiben, um zwei Endpunkte zu verbinden. Es geht darum, ein resilientes Ökosystem aufzubauen, das externe Ausfälle tolerieren kann, ohne die Benutzererfahrung zu beeinträchtigen. Die Einführung von Mustern wie dem Circuit Breaker, der strategische Einsatz von Multi-Cloud und ein rigoroses mTLS-Sicherheitsmanagement sind die Säulen, auf denen erfolgreiche Finanzvergleichsplattformen basieren.

Häufig gestellte Fragen

Die größten Schwierigkeiten betreffen die Heterogenität der Protokolle, bei der moderne REST-Dienste und Legacy-Mainframes auf SOAP-Basis koexistieren. Darüber hinaus erfordern die unvorhersehbare Latenz der Bankensysteme und die strengen Sicherheitsanforderungen, wie mTLS, einen fortgeschrittenen technischen Ansatz, um Ausfälle und Konversionsverluste zu vermeiden.

Dieses Resilienz-Muster verhindert einen kaskadierenden Ausfall der Plattform, wenn ein externes Bankensystem nicht antwortet. Durch die Überwachung der Fehlerraten blockiert der Circuit Breaker vorübergehend Anfragen an die problematische Bank (Status Open), schont so die Ressourcen des Aggregatorsystems und ermöglicht dem externen Dienst, sich zu erholen, bevor schrittweise neue Versuche unternommen werden.

Es wird das Adapter-Pattern in Kombination mit einem internen Canonical Data Model verwendet. Da jedes Institut Daten in unterschiedlichen Formaten wie XML oder JSON bereitstellt, werden spezifische Mikroservices erstellt, die die Bankantworten in ein einziges standardisiertes Format übersetzen und so die Geschäftslogik von den technischen Besonderheiten der einzelnen Partner isolieren.

Die manuelle Verwaltung von Zertifikaten ist riskant. Die empfohlene Lösung sieht die Verwendung von Secret Managern vor, die in die CI/CD-Pipeline integriert sind, wie HashiCorp Vault. Zertifikate dürfen niemals im Quellcode enthalten sein, sondern sollten beim Deployment als Volumes oder geschützte Umgebungsvariablen injiziert werden, was Sicherheit und einfache Rotation gewährleistet.

Ein hybrider Ansatz, der beispielsweise AWS für die Container-Orchestrierung und Google Cloud Platform für die Datenanalyse kombiniert, sorgt für höhere Resilienz und eine hohe Uptime. Diese Strategie ermöglicht es, die spezifischen Stärken jedes Cloud-Anbieters zu nutzen, die Leistung des API-Gateways zu optimieren und die Betriebskontinuität auch bei Ausfällen eines einzelnen Anbieters zu gewährleisten.

Fanden Sie diesen Artikel hilfreich? Gibt es ein anderes Thema, das Sie von mir behandelt sehen möchten?

Schreiben Sie es in die Kommentare unten! Ich lasse mich direkt von Ihren Vorschlägen inspirieren.