En Breve (TL;DR)

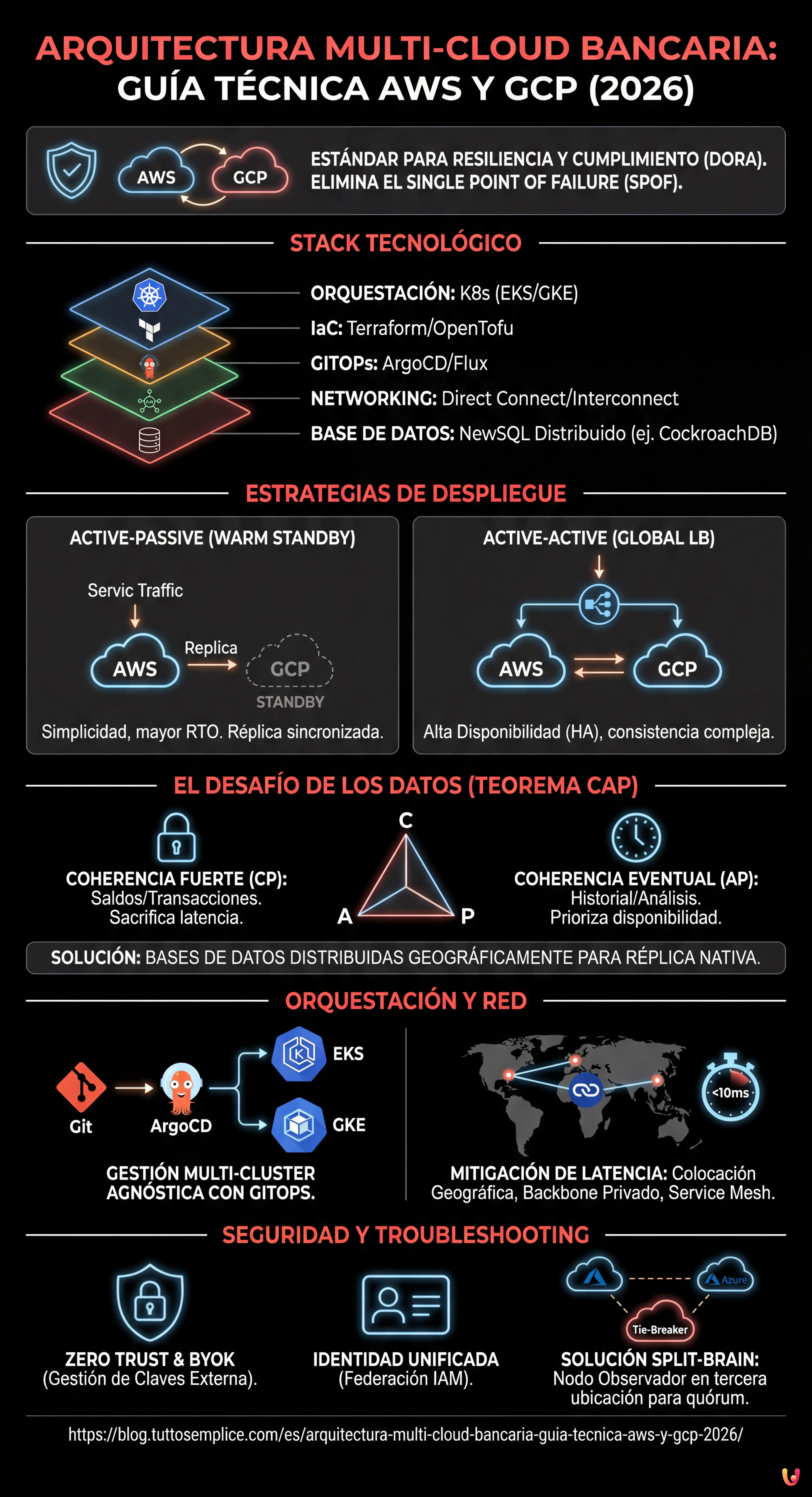

La adopción de arquitecturas híbridas en AWS y GCP garantiza la resiliencia operativa requerida por normativas como el reglamento DORA.

La gestión de datos requiere un equilibrio estratégico entre coherencia y disponibilidad aplicando el teorema CAP a configuraciones Active-Active o Active-Passive.

La orquestación mediante Kubernetes y el enfoque GitOps aseguran un despliegue agnóstico y eficiente, mitigando los riesgos de latencia entre diferentes proveedores.

El diablo está en los detalles. 👇 Sigue leyendo para descubrir los pasos críticos y los consejos prácticos para no equivocarte.

En el panorama fintech de 2026, la arquitectura multi-cloud bancaria ya no es una opción exótica, sino un estándar de facto para garantizar la resiliencia operativa requerida por las normativas internacionales (como el reglamento DORA en la UE). La dependencia de un único Cloud Provider representa hoy un Single Point of Failure (SPOF) inaceptable para servicios críticos como los comparadores de hipotecas en tiempo real o los Core Banking System.

Esta guía técnica explora cómo diseñar, implementar y mantener una infraestructura híbrida distribuida entre Amazon Web Services (AWS) y Google Cloud Platform (GCP). Analizaremos los desafíos de ingeniería relacionados con la sincronización de datos, la orquestación mediante Kubernetes y la aplicación de los teoremas fundamentales de los sistemas distribuidos para equilibrar coherencia y disponibilidad.

Requisitos previos y Stack Tecnológico

Para implementar las estrategias descritas, se asume el conocimiento y uso de los siguientes componentes:

- Orquestación: Kubernetes (EKS en AWS, GKE en GCP).

- IaC (Infrastructure as Code): Terraform u OpenTofu para el aprovisionamiento agnóstico.

- CI/CD & GitOps: ArgoCD o Flux para la sincronización del estado de los clústeres.

- Networking: AWS Direct Connect y Google Cloud Interconnect, gestionados vía BGP.

- Base de datos: Soluciones NewSQL distribuidas (ej. CockroachDB) o estrategias de réplica personalizadas.

1. Estrategias de Despliegue: Active-Active vs Active-Passive

La elección entre una configuración Active-Active y Active-Passive define toda la arquitectura multi-cloud bancaria. En el contexto financiero, donde el RPO (Recovery Point Objective) debe tender a cero, los desafíos cambian drásticamente.

Escenario Active-Passive (Warm Standby)

En este escenario, AWS podría gestionar el tráfico primario mientras GCP mantiene una réplica sincronizada de la infraestructura, lista para escalar en caso de failover. Es la elección conservadora para reducir costes y la complejidad de la gestión de conflictos de escritura.

- Pros: Simplicidad en la gestión de la coherencia de los datos (escritura en un solo maestro).

- Contras: Tiempos de RTO (Recovery Time Objective) más altos debido al tiempo de “calentamiento” de la región secundaria.

Escenario Active-Active (Global Load Balancing)

Ambos proveedores sirven tráfico en tiempo real. Esta es la configuración ideal para la alta disponibilidad (HA), pero introduce el complejo desafío de la coherencia de datos bidireccional.

2. El Desafío de los Datos: Teorema CAP y Coherencia Eventual

Según el Teorema CAP (Consistency, Availability, Partition Tolerance), ante una partición de red (P) entre AWS y GCP, un sistema bancario debe elegir entre Coherencia (C) y Disponibilidad (A).

Para un sistema bancario, la elección no es binaria sino contextual:

- Saldos y Transacciones (Strong Consistency): No podemos permitir que un usuario gaste el mismo dinero dos veces en dos nubes diferentes. Aquí se sacrifica la latencia o la disponibilidad para garantizar la coherencia (CP). Se utilizan protocolos de consenso distribuido como Raft o Paxos.

- Historial de Movimientos o Análisis de Hipotecas (Eventual Consistency): Es aceptable que el historial aparezca con algunos milisegundos de retraso en la región secundaria. Aquí privilegiamos la disponibilidad (AP).

Implementación Técnica de la Sincronización

Para mitigar los riesgos de latencia y split-brain, el enfoque moderno prevé el uso de un Data Layer abstracto. En lugar de usar RDS (AWS) y Cloud SQL (GCP) nativamente, se implementan clústeres de bases de datos distribuidas geográficamente como CockroachDB o YugabyteDB que operan transversalmente a los proveedores cloud, gestionando nativamente la réplica síncrona y asíncrona.

3. Orquestación Agnóstica con Kubernetes

Para evitar el vendor lock-in, la aplicación debe estar contenerizada y ser agnóstica respecto a la infraestructura subyacente. Kubernetes actúa como capa de abstracción.

Gestión Multi-Cluster con GitOps

No gestionaremos los clústeres de forma imperativa. Utilizando un enfoque GitOps con ArgoCD, podemos definir el estado deseado de la aplicación en un repositorio Git. ArgoCD se encargará de aplicar las configuraciones simultáneamente en EKS (AWS) y GKE (GCP).

# Ejemplo conceptual de ApplicationSet en ArgoCD

apiVersion: argoproj.io/v1alpha1

kind: ApplicationSet

metadata:

name: banking-core-app

spec:

generators:

- list:

elements:

- cluster: aws-eks-prod

region: eu-central-1

- cluster: gcp-gke-prod

region: europe-west3

template:

# Configuración del despliegue...4. Networking y Gestión de la Latencia

La latencia entre proveedores cloud es el enemigo número uno de las arquitecturas distribuidas. Una transacción que requiere un commit síncrono en dos nubes diferentes sufrirá inevitablemente la latencia del “round-trip time” (RTT) entre los centros de datos.

Estrategias de Mitigación

- Colocación Geográfica: Seleccionar regiones AWS (ej. Frankfurt) y GCP (ej. Frankfurt) físicamente cercanas para minimizar el RTT a < 10ms.

- Backbone Privado: Evitar el internet público para la sincronización de las bases de datos. Utilizar VPN Site-to-Site o soluciones de interconexión dedicadas a través de socios carrier neutral (ej. Equinix Fabric) que conectan AWS Direct Connect y Google Cloud Interconnect.

- Service Mesh (Istio/Linkerd): Implementar una Service Mesh federada para gestionar el enrutamiento de tráfico inteligente, el failover automático de las llamadas API y la mTLS (Mutual TLS) cross-cloud para la seguridad.

5. Seguridad y Compliance (DORA y GDPR)

En una arquitectura multi-cloud bancaria, la superficie de ataque aumenta. La seguridad debe gestionarse según el modelo Zero Trust.

- Gestión de Claves (BYOK): Utilizar un sistema de gestión de claves externo (HSM en colocation o servicios como HashiCorp Vault) para mantener el control de las claves de cifrado independientemente del proveedor cloud.

- Identidad Unificada: Federar las identidades (IAM) utilizando un Identity Provider central (ej. Okta o Azure AD) para garantizar que los permisos sean coherentes en AWS y GCP.

6. Troubleshooting y Resolución de Problemas Comunes

Problema: Split-Brain en la Base de Datos

Síntoma: Las dos nubes pierden la conexión entre sí y ambas aceptan escrituras divergentes.

Solución: Implementar un “Tie-Breaker” o un nodo observador en una tercera ubicación (ej. Azure o un centro de datos on-premise) para mantener el quórum impar necesario para los protocolos de consenso.

Problema: Costes de Egress (Salida de Datos)

Síntoma: Facturas elevadas debido a la sincronización continua de datos entre AWS y GCP.

Solución: Optimizar la réplica de datos. Replicar solo los datos transaccionales críticos en tiempo real. Utilizar compresión y deduplicación. Negociar tarifas de egress dedicadas con los proveedores para tráfico inter-región.

Conclusiones

Construir una arquitectura multi-cloud bancaria requiere un cambio de paradigma: se pasa de gestionar servidores a gestionar servicios distribuidos. Aunque la complejidad operativa aumenta, la ganancia en términos de resiliencia, soberanía de los datos y poder de negociación frente a los proveedores justifica la inversión para las instituciones financieras modernas. La clave del éxito reside en la automatización rigurosa (GitOps) y en una profunda comprensión de los modelos de consistencia de los datos.

Preguntas frecuentes

La adopción de una arquitectura multi-cloud se ha convertido en un estándar de facto para las instituciones financieras principalmente para garantizar la resiliencia operativa y el cumplimiento normativo. Reglamentos como DORA en la Unión Europea exigen mitigar los riesgos ligados a la dependencia de un único proveedor tecnológico. Utilizando múltiples proveedores como AWS y GCP, los bancos eliminan el Single Point of Failure, asegurando que servicios críticos como los Core Banking System permanezcan operativos incluso en caso de fallos graves de un proveedor cloud completo, aumentando así la soberanía sobre los datos y la continuidad del servicio.

La elección entre estas dos estrategias define el equilibrio entre costes, complejidad y tiempos de recuperación. En la configuración Active-Passive, una nube gestiona el tráfico mientras la otra mantiene una réplica lista para tomar el relevo, ofreciendo una gestión más sencilla de la coherencia de los datos pero tiempos de restablecimiento más altos. Por el contrario, el escenario Active-Active distribuye el tráfico en tiempo real en ambos proveedores; esta solución es ideal para la alta disponibilidad y para eliminar los tiempos de inactividad, pero requiere una gestión compleja de la sincronización bidireccional de los datos para evitar conflictos de escritura.

La gestión de los datos en un entorno distribuido se basa en el Teorema CAP, que impone una elección contextual entre coherencia y disponibilidad en caso de partición de red. Para datos críticos como saldos y transacciones, se debe privilegiar la coherencia fuerte sacrificando la latencia, utilizando protocolos de consenso distribuido. Para datos menos sensibles, como el historial de movimientos, se puede optar por una coherencia eventual. Tecnológicamente, esto se resuelve a menudo abstrayendo la capa de datos con bases de datos distribuidas geográficamente, como CockroachDB, que gestionan nativamente la réplica entre proveedores diferentes.

La latencia es el principal desafío en las arquitecturas distribuidas. Para mitigarla, es fundamental la colocación geográfica, es decir, seleccionar regiones de los diferentes proveedores físicamente cercanas, como Frankfurt para ambos, para mantener el tiempo de respuesta por debajo de los 10 milisegundos. Además, se desaconseja utilizar el internet público para la sincronización de las bases de datos; se prefieren backbones privados o soluciones de interconexión dedicadas a través de socios neutrales. El uso de una Service Mesh federada ayuda finalmente a gestionar el enrutamiento inteligente del tráfico para optimizar el rendimiento.

El Split-Brain ocurre cuando dos nubes pierden la conexión entre sí y comienzan a aceptar escrituras divergentes de forma independiente. La solución técnica estándar prevé la implementación de un nodo observador o Tie-Breaker posicionado en una tercera ubicación neutral, que puede ser otro proveedor cloud como Azure o un centro de datos on-premise. Este tercer nodo sirve para mantener el quórum impar necesario para los protocolos de consenso, permitiendo al sistema decidir qué versión de los datos es la correcta y previniendo la corrupción de la base de datos.

Fuentes y Profundización

- Texto oficial del Reglamento (UE) 2022/2554 (Ley de Resiliencia Operativa Digital – DORA)

- Directrices de la Autoridad Bancaria Europea (EBA) sobre externalización y servicios en la nube

- Teorema CAP: Fundamentos teóricos de los sistemas de datos distribuidos

- Definición estándar de Cloud Computing del NIST (National Institute of Standards and Technology)

¿Te ha resultado útil este artículo? ¿Hay otro tema que te gustaría que tratara?

¡Escríbelo en los comentarios aquí abajo! Me inspiro directamente en vuestras sugerencias.