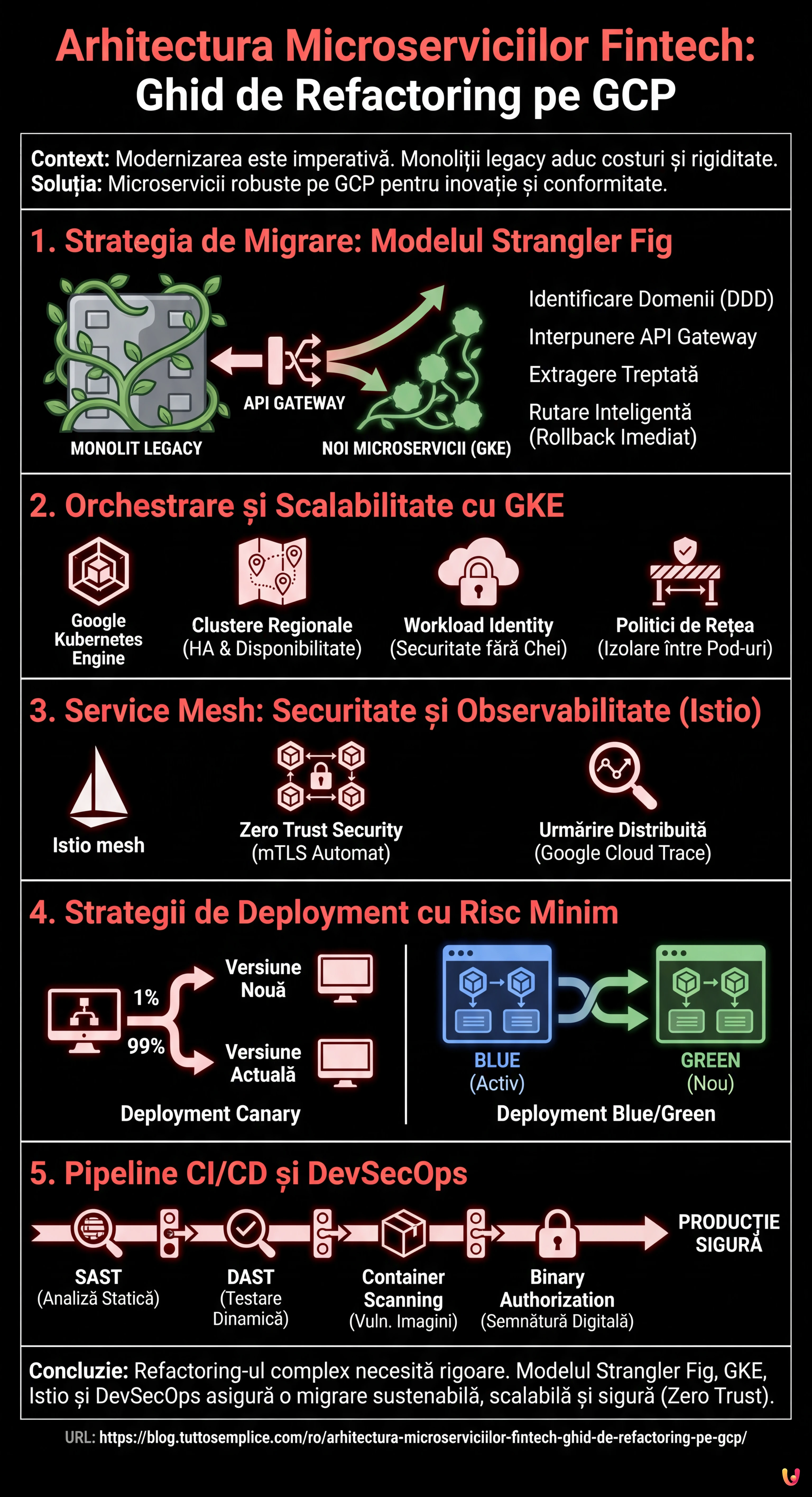

În peisajul actual al serviciilor financiare, modernizarea nu mai este o opțiune, ci un imperativ de supraviețuire. Instituțiile care încă operează pe mainframe-uri sau monoliți legacy se confruntă cu costuri de întreținere nesustenabile și o rigiditate structurală care împiedică inovarea rapidă. Acest ghid tehnic explorează implementarea unei arhitecturi robuste de microservicii fintech pe Google Cloud Platform (GCP), concentrându-se pe refactoring-ul sistemelor critice fără a compromite continuitatea operațională sau conformitatea normativă.

Contextul: De ce Refactoring-ul în Fintech este Diferit

Spre deosebire de o aplicație standard de comerț electronic, un sistem financiar gestionează tranzacții atomice care nu admit erori. Consistența datelor, trasabilitatea (audit trail) și securitatea perimetrală sunt cerințe nenegociabile. Migrarea către cloud în acest sector necesită o strategie care să atenueze riscul la fiecare nivel al stivei tehnologice. Google Cloud, cu infrastructura sa globală și servicii precum Google Kubernetes Engine (GKE), oferă mediul ideal pentru scalare, cu condiția ca arhitectura subiacentă să fie solidă.

1. Strategia de Migrare: Modelul Strangler Fig

„Big Bang Rewrite” — adică rescrierea totală a codului de la zero — este cauza principală a eșecului în proiectele de transformare digitală bancară. Abordarea recomandată, teoretizată de Martin Fowler și adoptată pe scară largă în mediul enterprise, este modelul Strangler Fig.

Cum să aplici Strangler Fig în Fintech

Ideea este de a crea o nouă aplicație (microserviciile) în jurul marginilor celei vechi, lăsând-o să crească până când aplicația anterioară este „strangulată” și poate fi scoasă din uz. Iată pașii operaționali:

- Identificarea Domeniilor (DDD): Utilizarea Domain-Driven Design pentru a izola contexte delimitate (ex. Gestionare Conturi, Plăți, KYC).

- Interpunerea API Gateway: Poziționarea unui gateway (precum Apigee sau Google Cloud API Gateway) în fața monolitului. Tot traficul tranzitează pe aici.

- Extragerea Treptată: Reimplementarea unei singure funcționalități (ex. serviciul de consultare sold) ca microserviciu pe GKE.

- Rutare Inteligentă: Configurarea API Gateway pentru a devia apelurile specifice către noul microserviciu, menținând restul traficului către monolit.

Această abordare garantează că, în cazul unei defecțiuni a noului serviciu, rollback-ul este imediat (este suficientă modificarea regulii de rutare), reducând la zero impactul asupra utilizatorului final.

2. Orchestrare și Scalabilitate cu Google Kubernetes Engine (GKE)

Pentru o arhitectură de microservicii fintech, GKE nu este doar un instrument de orchestrare, ci fundamentul rezilienței. Într-un context financiar, recomandăm utilizarea GKE Standard (pentru un control granular asupra nodurilor) sau GKE Autopilot (pentru a reduce overhead-ul operațional), configurate cu următoarele bune practici:

- Clustere Regionale: Pentru a garanta disponibilitatea ridicată (HA) distribuind control plane-ul și nodurile pe mai multe zone în interiorul unei regiuni.

- Workload Identity: Pentru a asocia conturile de serviciu Kubernetes (KSA) cu conturile de serviciu Google Cloud (GSA), eliminând necesitatea gestionării cheilor secrete statice în interiorul containerelor.

- Politici de Rețea (Network Policy): Implementarea unor reguli stricte pentru a limita comunicarea între pod-uri, urmând principiul privilegiului minim.

3. Service Mesh: Securitate și Observabilitate cu Istio

Complexitatea sutelor de microservicii care comunică necesită o gestionare avansată a traficului. Aici intervine Service Mesh (implementabil prin Anthos Service Mesh sau Istio open source pe GKE).

Zero Trust Security cu mTLS

În domeniul fintech, securitatea perimetrală nu este suficientă. Istio activează mutual TLS (mTLS) automat între toate microserviciile. Acest lucru înseamnă că fiecare comunicare internă este criptată și autentificată. Dacă un atacator ar compromite un container, nu ar putea intercepta traficul sau impersona alte servicii fără certificatele corecte, care sunt rotite automat de mesh.

Urmărirea Distribuită a Tranzacțiilor

Când o tranzacție eșuează, înțelegerea locului unde s-a întâmplat este critică. Integrând Istio cu Google Cloud Trace, este posibilă vizualizarea întregului parcurs al cererii prin microservicii, identificând blocajele sau erorile de logică cu o precizie milimetrică.

4. Strategii de Deployment cu Risc Minim

Lansarea codului în producție în sectorul financiar trebuie să fie chirurgicală. Nu există „mentenanță programată” în era open banking.

Deployment Canary

Această strategie prevede lansarea noii versiuni a software-ului către un subset mic de utilizatori (ex. 1% sau doar angajați interni). Utilizând funcționalitățile de traffic splitting din Istio sau Knative, se monitorizează metricile (rata de eroare, latența). Dacă KPI-urile rămân stabile, se crește treptat procentul până la 100%.

Deployment Blue/Green

Se mențin două medii de producție identice: Blue (versiunea actuală) și Green (noua versiune). Traficul este comutat instantaneu de la Blue la Green. Această metodă este ideală pentru actualizări care necesită modificări care nu sunt retrocompatibile, dar este mai costisitoare în termeni de resurse de infrastructură.

5. Pipeline CI/CD și DevSecOps pentru Fintech

Automatizarea este singura modalitate de a menține viteza fără a sacrifica securitatea. Un pipeline CI/CD modern pe GCP (utilizând Cloud Build sau GitLab CI) pentru o arhitectură de microservicii fintech trebuie să includă pași de securitate obligatorii:

- SAST (Static Application Security Testing): Analiza codului sursă (ex. cu SonarQube sau Checkmarx) pentru a identifica vulnerabilități cunoscute (SQL Injection, XSS) înainte de compilare.

- DAST (Dynamic Application Security Testing): Testarea aplicației în execuție într-un mediu de staging efemer pentru a simula atacuri reale.

- Container Scanning: Scanarea imaginilor Docker în Google Artifact Registry pentru a identifica CVE (Common Vulnerabilities and Exposures) în sistemul de operare de bază sau în dependențe.

- Binary Authorization: O funcționalitate GCP care împiedică GKE să pornească containere care nu au fost semnate digital de un pipeline de încredere, garantând integritatea lanțului de aprovizionare software (supply chain).

Pe Scurt (TL;DR)

Migrarea treptată prin modelul Strangler Fig pe Google Cloud permite modernizarea monoliților bancari fără a întrerupe operativitatea critică.

Google Kubernetes Engine și Istio oferă infrastructura rezilientă și securitatea Zero Trust necesare pentru gestionarea tranzacțiilor financiare complexe.

Implementarea deployment-ului Canary și a urmăririi distribuite reduce drastic riscurile de lansare, garantând stabilitatea și conformitatea în sectorul fintech.

Diavolul se ascunde în detalii. 👇 Continuă să citești pentru a descoperi pașii critici și sfaturile practice pentru a nu greși.

Concluzii

Refactoring-ul monoliților financiari către o arhitectură de microservicii fintech pe Google Cloud este un proces complex care necesită rigoare inginerească. Adoptarea modelului Strangler Fig permite o migrare sustenabilă, în timp ce utilizarea combinată a GKE și Istio oferă baza infrastructurală pentru scalabilitate și securitate Zero Trust. Totuși, tehnologia singură nu este suficientă: integrarea practicilor DevSecOps avansate și a strategiilor de deployment conservatoare precum Canary și Blue/Green garantează că inovația nu are loc niciodată în detrimentul fiabilității financiare.

Întrebări frecvente

Modelul Strangler Fig este o strategie care permite înlocuirea treptată a unui sistem legacy prin crearea de noi microservicii la marginile aplicației existente. Utilizând Domain Driven Design și un API Gateway pentru rutarea inteligentă, traficul este deviat progresiv către noile componente pe GKE, reducând riscurile operaționale comparativ cu o rescriere completă și garantând continuitatea serviciului bancar în timpul tranziției.

Google Kubernetes Engine oferă o bază solidă pentru reziliența și scalabilitatea necesare în sectorul financiar, în special prin configurarea de clustere regionale care asigură o disponibilitate ridicată. În plus, GKE facilitează gestionarea securității prin funcționalități precum Workload Identity, care elimină necesitatea gestionării cheilor secrete statice, și suportă politici de rețea riguroase pentru a izola sarcinile de lucru critice.

În domeniul fintech, securitatea perimetrală este insuficientă; prin urmare, se adoptă un model Zero Trust prin intermediul Service Mesh precum Istio. Această tehnologie activează criptarea mutual TLS automată între microservicii, asigurând că fiecare comunicare internă este autentificată și criptată. Acest lucru împiedică mișcările laterale ale eventualilor atacatori și garantează că doar serviciile autorizate pot comunica între ele, protejând datele sensibile ale tranzacțiilor.

Pentru a garanta lansări sigure fără întreruperi, se recomandă strategii precum deployment-ul Canary și Blue Green. Tehnica Canary lansează actualizări către un procent mic de utilizatori pentru a verifica stabilitatea, în timp ce metoda Blue Green menține două medii paralele pentru a permite o comutare instantanee a traficului. Ambele abordări permit o restabilire rapidă în caz de anomalii, esențială pentru continuitatea operațională bancară.

Un pipeline de integrare și distribuție continuă pentru fintech trebuie să integreze controale de securitate automatizate, precum analiza statică SAST și testele dinamice DAST. Este fundamental să se includă scanarea imaginilor containerelor pentru a detecta vulnerabilități cunoscute și să se utilizeze Binary Authorization din GCP, care asigură că doar software-ul semnat și verificat poate fi distribuit în producție, garantând integritatea lanțului de aprovizionare.

Surse și Aprofundare

Ați găsit acest articol util? Există un alt subiect pe care ați dori să-l tratez?

Scrieți-l în comentariile de mai jos! Mă inspir direct din sugestiile voastre.