Pe Scurt (TL;DR)

Adoptarea arhitecturilor hibride pe AWS și GCP garantează reziliența operațională cerută de normative precum regulamentul DORA.

Gestionarea datelor necesită un echilibru strategic între coerență și disponibilitate aplicând teorema CAP la configurații Active-Active sau Active-Passive.

Orchestrarea prin Kubernetes și abordarea GitOps asigură un deployment agnostic și eficient, atenuând riscurile de latență dintre provideri diferiți.

Diavolul se ascunde în detalii. 👇 Continuă să citești pentru a descoperi pașii critici și sfaturile practice pentru a nu greși.

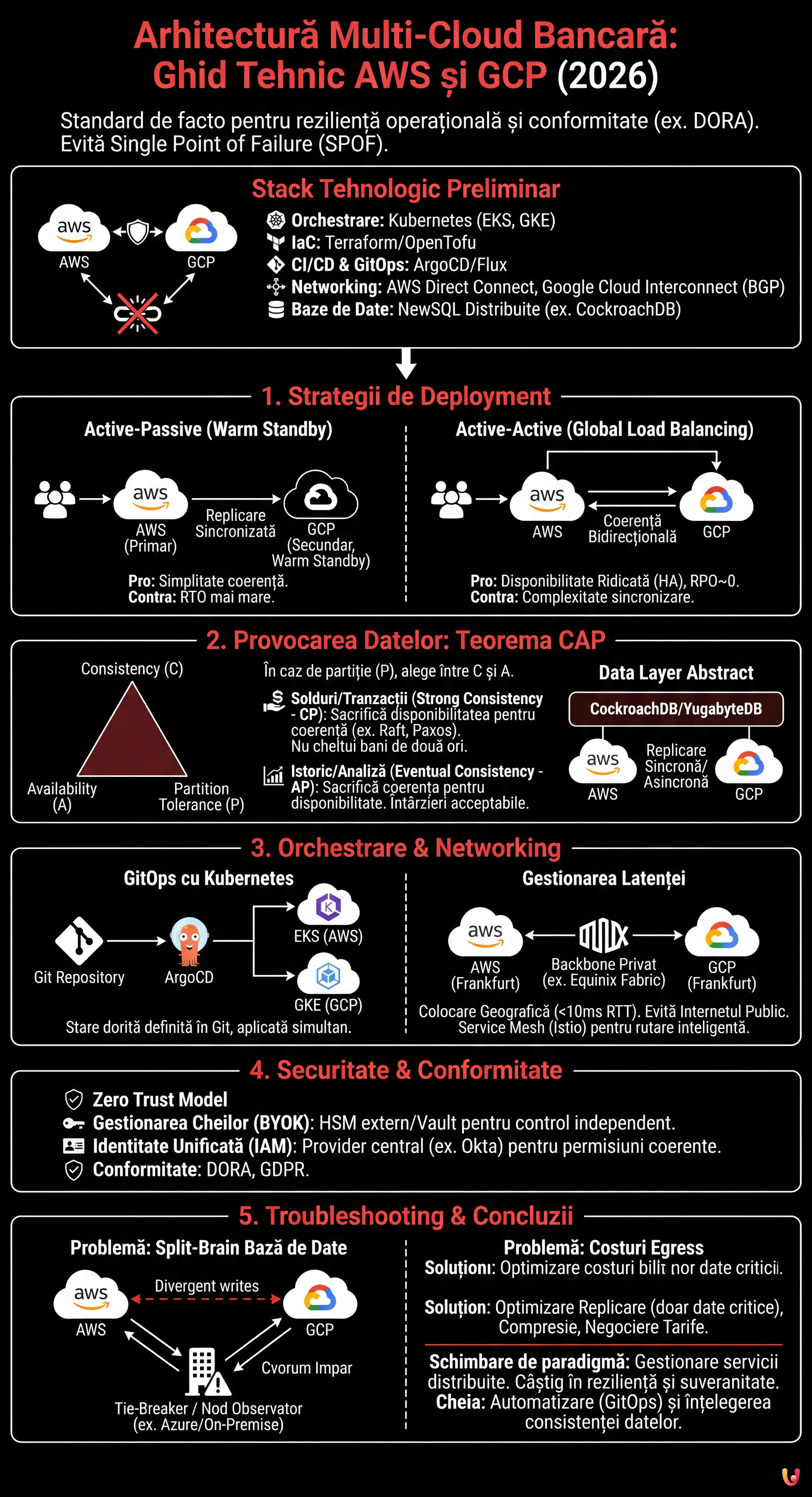

În peisajul fintech din 2026, arhitectura multi-cloud bancară nu mai este o opțiune exotică, ci un standard de facto pentru a garanta reziliența operațională cerută de reglementările internaționale (precum regulamentul DORA în UE). Dependența de un singur Cloud Provider reprezintă astăzi un Single Point of Failure (SPOF) inacceptabil pentru servicii critice precum comparatoarele de credite ipotecare în timp real sau sistemele Core Banking.

Acest ghid tehnic explorează modul de proiectare, implementare și menținere a unei infrastructuri hibride distribuite între Amazon Web Services (AWS) și Google Cloud Platform (GCP). Vom analiza provocările inginerești legate de sincronizarea datelor, orchestrarea prin Kubernetes și aplicarea teoremelor fundamentale ale sistemelor distribuite pentru a echilibra coerența și disponibilitatea.

Cerințe Preliminare și Stack Tehnologic

Pentru a implementa strategiile descrise, se presupune cunoașterea și utilizarea următoarelor componente:

- Orchestrare: Kubernetes (EKS pe AWS, GKE pe GCP).

- IaC (Infrastructure as Code): Terraform sau OpenTofu pentru provizionare agnostică.

- CI/CD & GitOps: ArgoCD sau Flux pentru sincronizarea stării clusterelor.

- Networking: AWS Direct Connect și Google Cloud Interconnect, gestionate via BGP.

- Baze de date: Soluții NewSQL distribuite (ex. CockroachDB) sau strategii de replicare personalizate.

1. Strategii de Deployment: Active-Active vs Active-Passive

Alegerea între o configurație Active-Active și Active-Passive definește întreaga arhitectură multi-cloud bancară. În contextul financiar, unde RPO (Recovery Point Objective) trebuie să tindă spre zero, provocările se schimbă drastic.

Scenariul Active-Passive (Warm Standby)

În acest scenariu, AWS ar putea gestiona traficul primar în timp ce GCP menține o replică sincronizată a infrastructurii, gata să scaleze în caz de failover. Este alegerea conservatoare pentru a reduce costurile și complexitatea gestionării conflictelor de scriere.

- Pro: Simplitate în gestionarea coerenței datelor (scriere pe un singur master).

- Contra: Timpi RTO (Recovery Time Objective) mai mari din cauza timpului de “încălzire” a regiunii secundare.

Scenariul Active-Active (Global Load Balancing)

Ambii provideri servesc trafic în timp real. Aceasta este configurația ideală pentru disponibilitate ridicată (HA), dar introduce provocarea complexă a coerenței bidirecționale a datelor.

2. Provocarea Datelor: Teorema CAP și Coerența Eventuală

Conform Teoremei CAP (Consistency, Availability, Partition Tolerance), în prezența unei partiții de rețea (P) între AWS și GCP, un sistem bancar trebuie să aleagă între Coerență (C) și Disponibilitate (A).

Pentru un sistem bancar, alegerea nu este binară, ci contextuală:

- Solduri și Tranzacții (Strong Consistency): Nu putem permite ca un utilizator să cheltuiască aceiași bani de două ori pe două cloud-uri diferite. Aici se sacrifică latența sau disponibilitatea pentru a garanta coerența (CP). Se utilizează protocoale de consens distribuit precum Raft sau Paxos.

- Istoric Mișcări sau Analiză Credite (Eventual Consistency): Este acceptabil ca istoricul să apară cu câteva milisecunde întârziere pe regiunea secundară. Aici privilegiem disponibilitatea (AP).

Implementarea Tehnică a Sincronizării

Pentru a atenua riscurile de latență și split-brain, abordarea modernă prevede utilizarea unui Data Layer abstract. În loc de a folosi RDS (AWS) și Cloud SQL (GCP) nativ, se implementează clustere de baze de date distribuite geografic precum CockroachDB sau YugabyteDB care operează transversal pe providerii de cloud, gestionând nativ replicarea sincronă și asincronă.

3. Orchestrare Agnostică cu Kubernetes

Pentru a evita vendor lock-in, aplicația trebuie să fie containerizată și agnostică față de infrastructura subiacentă. Kubernetes acționează ca strat de abstractizare.

Gestionare Multi-Cluster cu GitOps

Nu vom gestiona clusterele imperativ. Utilizând o abordare GitOps cu ArgoCD, putem defini starea dorită a aplicației într-un repository Git. ArgoCD se va ocupa de aplicarea configurațiilor simultan pe EKS (AWS) și GKE (GCP).

# Exemplu conceptual de ApplicationSet în ArgoCD

apiVersion: argoproj.io/v1alpha1

kind: ApplicationSet

metadata:

name: banking-core-app

spec:

generators:

- list:

elements:

- cluster: aws-eks-prod

region: eu-central-1

- cluster: gcp-gke-prod

region: europe-west3

template:

# Configurare deployment...4. Networking și Gestionarea Latenței

Latența dintre providerii de cloud este inamicul numărul unu al arhitecturilor distribuite. O tranzacție care necesită un commit sincron pe două cloud-uri diferite va suferi inevitabil de latența “round-trip time” (RTT) dintre centrele de date.

Strategii de Atenuare

- Colocare Geografică: Selectarea regiunilor AWS (ex. Frankfurt) și GCP (ex. Frankfurt) fizic apropiate pentru a minimiza RTT la < 10ms.

- Backbone Privat: Evitarea internetului public pentru sincronizarea bazelor de date. Utilizarea VPN Site-to-Site sau soluții de interconectare dedicate prin parteneri carrier neutrali (ex. Equinix Fabric) care conectează AWS Direct Connect și Google Cloud Interconnect.

- Service Mesh (Istio/Linkerd): Implementarea unui Service Mesh federat pentru a gestiona rutarea inteligentă a traficului, failover-ul automat al apelurilor API și mTLS (Mutual TLS) cross-cloud pentru securitate.

5. Securitate și Conformitate (DORA & GDPR)

Într-o arhitectură multi-cloud bancară, suprafața de atac crește. Securitatea trebuie gestionată conform modelului Zero Trust.

- Gestionarea Cheilor (BYOK): Utilizarea unui sistem de gestionare a cheilor extern (HSM în colocare sau servicii precum HashiCorp Vault) pentru a menține controlul cheilor de criptare independent de providerul de cloud.

- Identitate Unificată: Federarea identităților (IAM) utilizând un Identity Provider central (ex. Okta sau Azure AD) pentru a garanta că permisiunile sunt coerente pe AWS și GCP.

6. Troubleshooting și Rezolvarea Problemelor Comune

Problemă: Split-Brain în Baza de Date

Simptom: Cele două cloud-uri pierd conexiunea între ele și ambele acceptă scrieri divergente.

Soluție: Implementarea unui “Tie-Breaker” sau un nod observator într-o a treia locație (ex. Azure sau un data center on-premise) pentru a menține cvorumul impar necesar protocoalelor de consens.

Problemă: Costuri de Egress (Ieșire Date)

Simptom: Facturi ridicate datorate sincronizării continue a datelor între AWS și GCP.

Soluție: Optimizarea replicării datelor. Replicarea doar a datelor tranzacționale critice în timp real. Utilizarea compresiei și deduplicării. Negocierea tarifelor de egress dedicate cu providerii pentru traficul inter-regional.

Concluzii

Construirea unei arhitecturi multi-cloud bancare necesită o schimbare de paradigmă: se trece de la gestionarea serverelor la gestionarea serviciilor distribuite. Deși complexitatea operațională crește, câștigul în termeni de reziliență, suveranitate a datelor și putere de negociere față de vendori justifică investiția pentru instituțiile financiare moderne. Cheia succesului rezidă în automatizarea riguroasă (GitOps) și într-o înțelegere profundă a modelelor de consistență a datelor.

Întrebări frecvente

Adoptarea unei arhitecturi multi-cloud a devenit un standard de facto pentru instituțiile financiare, în principal pentru a garanta reziliența operațională și conformitatea normativă. Reglementări precum DORA în Uniunea Europeană impun atenuarea riscurilor legate de dependența de un singur furnizor tehnologic. Utilizând mai mulți provideri precum AWS și GCP, băncile elimină punctul unic de eșec (Single Point of Failure), asigurând că servicii critice precum sistemele Core Banking rămân operaționale chiar și în cazul unor întreruperi grave ale unui întreg cloud provider, crescând astfel suveranitatea asupra datelor și continuitatea serviciului.

Alegerea între aceste două strategii definește echilibrul dintre costuri, complexitate și timpii de recuperare. În configurația Active-Passive, un cloud gestionează traficul în timp ce celălalt menține o replică gata să preia sarcina, oferind o gestionare mai simplă a coerenței datelor, dar timpi de restabilire mai mari. În schimb, scenariul Active-Active distribuie traficul în timp real pe ambii provideri; această soluție este ideală pentru disponibilitate ridicată și pentru a reduce la zero timpii de nefuncționare, dar necesită o gestionare complexă a sincronizării bidirecționale a datelor pentru a evita conflictele de scriere.

Gestionarea datelor într-un mediu distribuit se bazează pe Teorema CAP, care impune o alegere contextuală între coerență și disponibilitate în cazul unei partiții de rețea. Pentru date critice precum solduri și tranzacții, trebuie privilegiată coerența puternică sacrificând latența, utilizând protocoale de consens distribuit. Pentru date mai puțin sensibile, precum istoricul mișcărilor, se poate opta pentru o coerență eventuală. Tehnologic, acest lucru se rezolvă adesea prin abstractizarea nivelului de date cu baze de date distribuite geografic, precum CockroachDB, care gestionează nativ replicarea între provideri diferiți.

Latența este principala provocare în arhitecturile distribuite. Pentru a o atenua, este fundamentală colocarea geografică, adică selectarea regiunilor diferiților provideri care sunt fizic apropiate, cum ar fi Frankfurt pentru ambii, pentru a menține timpul de răspuns sub 10 milisecunde. În plus, este nerecomandată utilizarea internetului public pentru sincronizarea bazelor de date; se preferă backbone-uri private sau soluții de interconectare dedicate prin parteneri neutri. Utilizarea unui Service Mesh federat ajută, în cele din urmă, la gestionarea rutării inteligente a traficului pentru optimizarea performanțelor.

Split-Brain apare atunci când două cloud-uri pierd conexiunea între ele și încep să accepte scrieri divergente în mod independent. Soluția tehnică standard prevede implementarea unui nod observator sau Tie-Breaker poziționat într-o a treia locație neutră, care poate fi un alt cloud provider precum Azure sau un centru de date on-premise. Acest al treilea nod servește la menținerea cvorumului impar necesar protocoalelor de consens, permițând sistemului să decidă care versiune a datelor este cea corectă și prevenind coruperea bazei de date.

Ați găsit acest articol util? Există un alt subiect pe care ați dori să-l tratez?

Scrieți-l în comentariile de mai jos! Mă inspir direct din sugestiile voastre.