Pe Scurt (TL;DR)

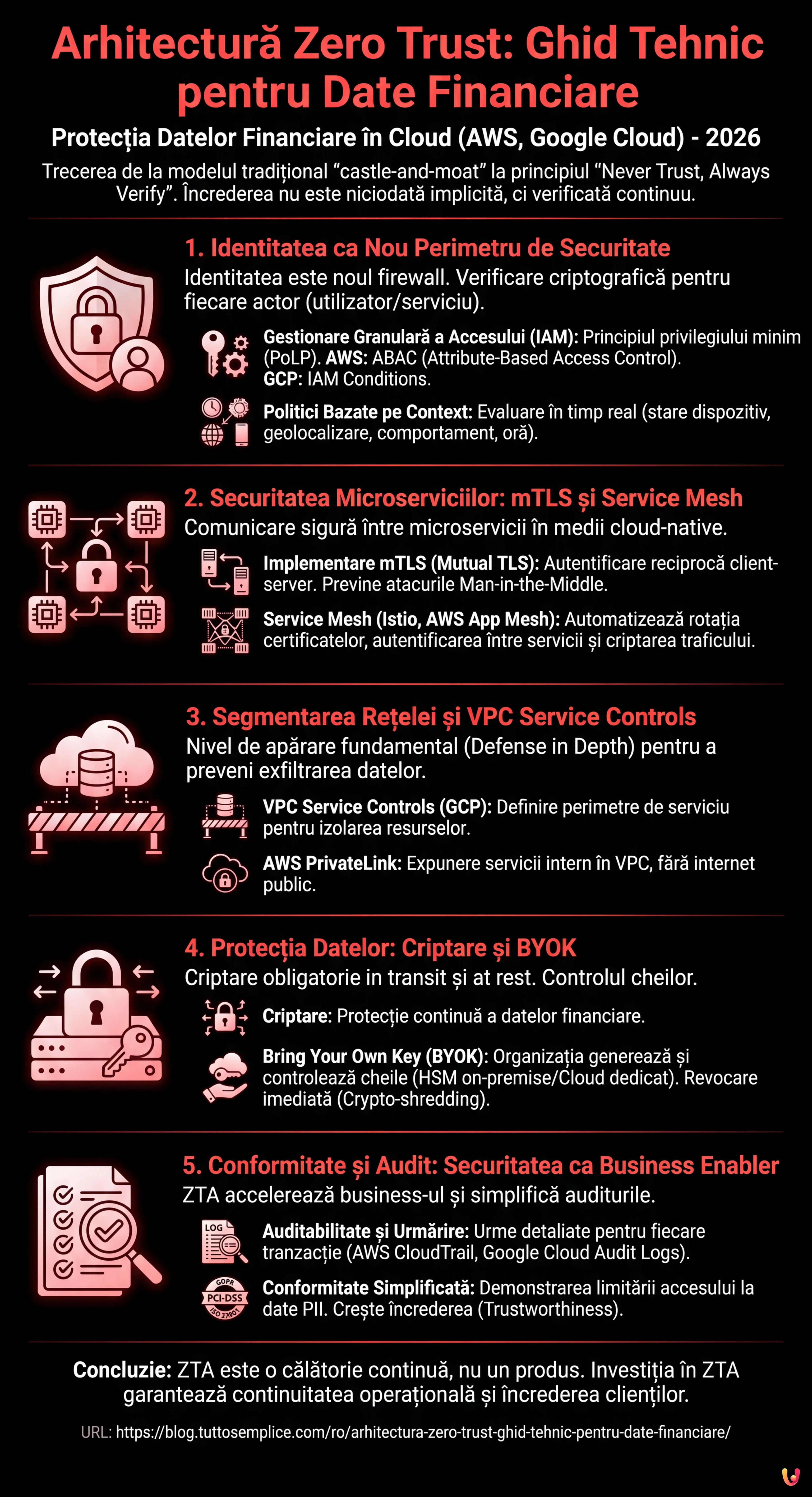

Protecția datelor financiare necesită o arhitectură Zero Trust unde identitatea înlocuiește perimetrul de rețea tradițional.

Implementarea tehnică prevede utilizarea Service Mesh și mTLS pentru a garanta comunicații sigure și autentificate între microserviciile cloud.

Controalele de acces trebuie să fie granulare, bazate pe context în timp real și să urmeze riguros principiul privilegiului minim.

Diavolul se ascunde în detalii. 👇 Continuă să citești pentru a descoperi pașii critici și sfaturile practice pentru a nu greși.

În peisajul securității cibernetice din 2026, protecția datelor sensibile (PII) și a informațiilor financiare nu se mai poate baza pe modelele tradiționale de securitate perimetrală. Arhitectura zero trust (ZTA) a trecut de la a fi un termen la modă la un standard industrial indispensabil, în special pentru instituțiile financiare care operează în medii cloud-native precum AWS și Google Cloud. Acest ghid tehnic explorează modul de proiectare a unei ZTA robuste, unde încrederea nu este niciodată implicită, ci trebuie verificată continuu.

Introducere: Schimbarea de Paradigmă către Zero Trust

Modelul tradițional “castle-and-moat” (castel și șanț), care considera sigur tot ceea ce se afla în interiorul rețelei corporative, este învechit. Cu forța de muncă distribuită și infrastructura bazată pe microservicii, perimetrul este peste tot. Conform NIST SP 800-207, arhitectura zero trust se bazează pe principiul “Never Trust, Always Verify”.

Pentru sectorul creditelor și ipotecilor, unde gestionarea datelor extrem de sensibile este supusă unor reglementări stricte, adoptarea unei ZTA înseamnă mutarea focusului de la securitatea rețelei la securitatea identității și a datelor în sine. Nu este vorba doar de instalarea unui firewall, ci de orchestrarea unui ecosistem în care fiecare cerere de acces este autentificată, autorizată și criptată.

Cerințe Preliminare și Fundamente Tehnice

Înainte de a implementa o ZTA avansată, este necesar să dispuneți de:

- Un mediu cloud matur (AWS sau Google Cloud Platform).

- O arhitectură de microservicii (Kubernetes/EKS/GKE).

- O gestionare centralizată a identităților (IdP) precum Okta, Azure AD sau AWS IAM Identity Center.

- Cunoștințe despre principiile criptografiei asimetrice și PKI (Public Key Infrastructure).

1. Identitatea ca Nou Perimetru de Securitate

Într-o arhitectură zero trust, identitatea este noul firewall. Fiecare actor (utilizator sau serviciu) trebuie să posede o identitate verificabilă criptografic.

Gestionarea Granulară a Accesului (IAM)

Utilizarea rolurilor IAM (Identity and Access Management) generice este un risc inacceptabil. Pe AWS și GCP, este fundamental să se aplice principiul privilegiului minim (PoLP).

- AWS: Utilizați Attribute-Based Access Control (ABAC). În loc să creați un rol pentru fiecare utilizator, se definesc politici bazate pe etichete (ex.

Project: MortgageApp,DataLevel: PII). Acest lucru permite o scalabilitate dinamică a permisiunilor. - GCP: Exploatați IAM Conditions pentru a limita accesul la resurse în funcție de oră, adrese IP sau starea de securitate a dispozitivului.

Politici Bazate pe Context (Context-Aware Access)

Autentificarea nu este un eveniment unic. O cerere validă la ora 09:00 de pe un laptop corporativ din Milano ar putea deveni suspectă dacă este repetată la 09:05 de pe un dispozitiv necunoscut din Singapore. Sistemele moderne trebuie să evalueze contextul în timp real:

- Starea de sănătate a dispozitivului (nivelul de patch-uri, prezența EDR).

- Geolocalizarea și comportamentul utilizatorului (UEBA).

- Sensibilitatea resursei solicitate.

2. Securitatea Microserviciilor: mTLS și Service Mesh

Într-un mediu cloud-native, microserviciile comunică constant între ele. A presupune că traficul în interiorul VPC (Virtual Private Cloud) este sigur este o greșeală fatală.

Implementarea mTLS (Mutual TLS)

Protocolul mTLS garantează că nu doar clientul verifică serverul, ci și serverul verifică clientul. Acest lucru previne atacurile Man-in-the-Middle și spoofing-ul serviciilor.

Implementarea manuală a mTLS pe fiecare serviciu este costisitoare. Soluția standard în 2026 prevede utilizarea unui Service Mesh precum Istio (pe GKE) sau AWS App Mesh. Service Mesh gestionează automat:

- Rotația certificatelor cu durată scurtă de viață.

- Autentificarea puternică între servicii (Service-to-Service auth).

- Criptarea traficului în tranzit fără modificări ale codului aplicației.

Exemplu practic: Microserviciul “Scoring Credit” va accepta conexiuni doar de la microserviciul “Frontend Ipoteci” dacă acesta din urmă prezintă un certificat valid semnat de CA-ul intern al Mesh-ului, refuzând orice altă conexiune, chiar dacă provine din aceeași subrețea.

3. Segmentarea Rețelei și VPC Service Controls

Deși identitatea este primară, securitatea rețelei rămâne un nivel de apărare fundamental (Defense in Depth).

VPC Service Controls (GCP) și PrivateLink (AWS)

Pentru a preveni exfiltrarea datelor (Data Exfiltration), este necesar să se definească perimetre de serviciu care izolează resursele cloud.

- Google Cloud: VPC Service Controls permit definirea unui perimetru în jurul serviciilor gestionate (precum Cloud Storage sau BigQuery). Chiar dacă un utilizator are credențialele corecte, dacă cererea provine din afara perimetrului autorizat, accesul este refuzat.

- AWS: Utilizați AWS PrivateLink pentru a expune serviciile intern în VPC fără a trece prin internetul public, reducând drastic suprafața de atac.

4. Protecția Datelor: Criptare și BYOK

Pentru datele financiare, criptarea este obligatorie atât in transit cât și at rest. Totuși, într-o optică de arhitectură zero trust avansată, cine deține cheile deține puterea.

Bring Your Own Key (BYOK)

A te baza complet pe cheile gestionate de furnizorul cloud (ex. AWS Managed Keys) poate să nu fie suficient pentru anumite cerințe de conformitate sau suveranitate a datelor. Abordarea BYOK (sau HYOK – Hold Your Own Key) prevede ca organizația să genereze cheile criptografice în propriul HSM (Hardware Security Module) on-premise sau într-un Cloud HSM dedicat, importându-le apoi în KMS-ul furnizorului.

Avantajele BYOK în sectorul financiar:

- Revocare Imediată: În caz de compromitere a furnizorului cloud sau de investigații legale, compania poate revoca cheia master, făcând datele din cloud instantaneu ilizibile (Crypto-shredding).

- Separarea sarcinilor: Administratorii cloud nu au acces la cheile de decriptare.

5. Conformitate și Audit: Securitatea ca Business Enabler

Adesea, securitatea este văzută ca un centru de cost. Totuși, în sectorul ipotecar, o ZTA bine proiectată este un accelerator de business.

Auditabilitate și Urmărire

Fiecare tranzacție într-un mediu Zero Trust lasă o urmă. Integrarea instrumentelor precum AWS CloudTrail sau Google Cloud Audit Logs cu sisteme SIEM permite reconstruirea exactă a cine a făcut ce și când.

Acest nivel de detaliu simplifică drastic auditurile pentru reglementări precum GDPR, PCI-DSS și ISO 27001. A demonstra auditorilor că accesul la datele PII este limitat criptografic și contextual reduce timpul de verificare și crește reputația (Trustworthiness) instituției financiare.

Concluzii

Implementarea unei arhitecturi zero trust pentru date financiare pe AWS și Google Cloud nu este un proiect care se încheie cu achiziționarea unui software, ci o călătorie continuă de îmbunătățire a posturii de securitate. Integrarea mTLS, IAM contextual și criptarea BYOK creează un mediu rezilient unde compromiterea unei singure componente nu duce la pierderea catastrofală a datelor.

Pentru companiile din sectorul creditelor, a investi în ZTA astăzi înseamnă a garanta continuitatea operațională și încrederea clienților mâine, transformând conformitatea din obligație legală în avantaj competitiv.

Întrebări frecvente

Arhitectura Zero Trust (ZTA) în sectorul financiar abandonează vechiul model de securitate perimetrală pentru a adopta principiul «Never Trust, Always Verify». În loc să se încreadă implicit în utilizatorii din interiorul rețelei, această abordare necesită ca fiecare cerere individuală de acces la date sensibile și financiare să fie autentificată, autorizată și criptată continuu, garantând o protecție superioară împotriva amenințărilor interne și externe și a încălcării datelor PII.

Într-un model Zero Trust în cloud, identitatea funcționează ca noul perimetru de securitate printr-o gestionare granulară a accesului (IAM) și utilizarea politicilor bazate pe context. Pe lângă verificarea credențialelor, sistemele moderne analizează în timp real factori precum sănătatea dispozitivului, geolocalizarea și ora cererii; aplicând principiul privilegiului minim, se garantează că utilizatorii și serviciile accesează doar resursele strict necesare pentru funcțiile lor.

Utilizarea protocolului mTLS (Mutual TLS) este esențială pentru a garanta că fiecare microserviciu verifică identitatea celuilalt înainte de a comunica, prevenind atacurile «Man-in-the-Middle» în interiorul rețelei virtuale. Adoptarea unui Service Mesh, precum Istio sau AWS App Mesh, automatizează rotația certificatelor și criptarea traficului în tranzit, asigurând comunicații sigure fără a fi nevoie de modificarea codului aplicațiilor individuale.

Strategia BYOK (Bring Your Own Key) permite instituțiilor financiare să mențină controlul exclusiv asupra cheilor de criptare, generându-le în module hardware proprietare în loc să se bazeze total pe furnizorul cloud. Această abordare permite revocarea imediată a cheilor (cunoscută sub numele de «crypto-shredding»), făcând datele instantaneu inaccesibile în caz de urgență sau compromitere, și asigură o separare clară a sarcinilor pentru conformitatea normativă.

Abordarea Zero Trust transformă securitatea într-un facilitator de business, ușurând respectarea reglementărilor precum GDPR, PCI-DSS și ISO 27001. Datorită înregistrării detaliate a fiecărui acces și tranzacție prin instrumente de audit log, companiile pot demonstra cu ușurință auditorilor că accesul la datele sensibile este riguros limitat și monitorizat, reducând timpul de verificare și crescând încrederea în gestionarea datelor clienților.

Ați găsit acest articol util? Există un alt subiect pe care ați dori să-l tratez?

Scrieți-l în comentariile de mai jos! Mă inspir direct din sugestiile voastre.