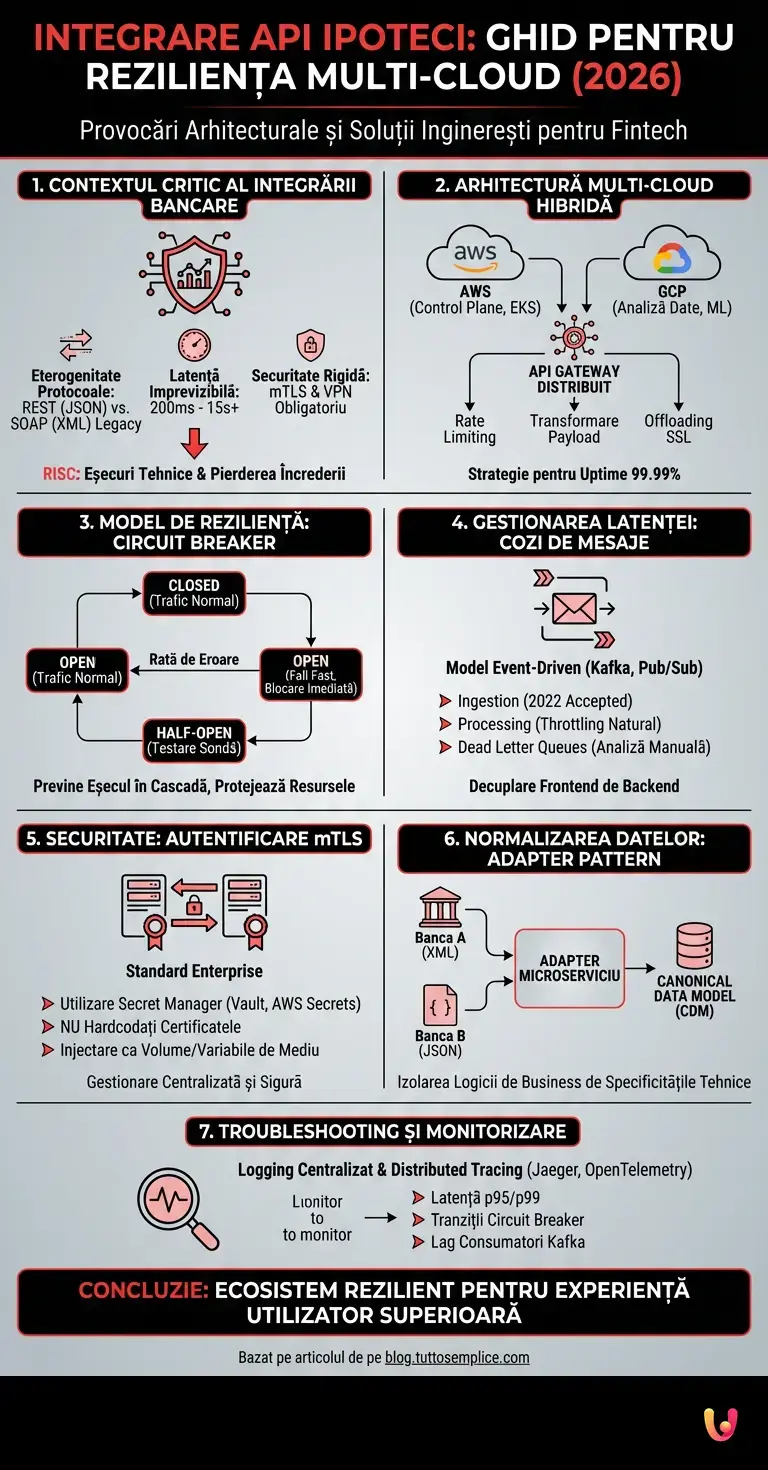

În peisajul fintech din 2026, integrarea API pentru ipoteci reprezintă una dintre cele mai complexe provocări arhitecturale pentru CTO și arhitecții software. Necesitatea de a agrega oferte în timp real de la zeci de instituții bancare, fiecare cu stive tehnologice eterogene care variază de la servicii moderne RESTful la mainframe-uri monolitice legacy bazate pe SOAP, necesită o abordare inginerească riguroasă. În centrul acestei complexități se află API Gateway, entitatea principală care orchestrează traficul între cererile utilizatorilor și backend-urile bancare, acționând ca primă linie de apărare împotriva latenței și a întreruperilor.

Acest ghid tehnic explorează modul de construire a unei infrastructuri reziliente într-un mediu Multi-Cloud (hibridizând Google Cloud Platform și AWS), concentrându-se pe implementarea modelelor de reziliență precum Circuit Breaker și strategii de decuplare prin cozi de mesaje.

1. Contextul: De ce Integrarea Bancară este Critică

Spre deosebire de API-urile standardizate ale rețelelor sociale sau ale comerțului electronic, interfețele bancare pentru credite ipotecare prezintă caracteristici unice care complică integrarea:

- Eterogenitatea Protocoalelor: Coexistența JSON/REST moderne cu XML/SOAP legacy.

- Latență Imprevizibilă: Timpii de răspuns pot varia de la 200ms la peste 15 secunde, în funcție de încărcarea pe mainframe-urile băncii.

- Securitate Rigidă: Cerințe obligatorii de mTLS (Mutual TLS) și VPN site-to-site.

Un eșec în gestionarea acestor variabile nu comportă doar o eroare tehnică, ci o pierdere directă a conversiilor și a încrederii utilizatorului final.

2. Arhitectură Multi-Cloud: Strategie de Deployment

Pentru a garanta un uptime de 99.99%, o strategie eficientă prevede utilizarea unei arhitecturi hibride. În acest scenariu, Control Plane-ul agregatorului rezidă pe AWS (folosind EKS pentru orchestrarea containerelor), în timp ce serviciile de analiză a datelor și machine learning pentru scoring-ul preventiv sunt găzduite pe GCP (Google Cloud Platform).

Rolul API Gateway-ului Distribuit

Integrarea API pentru ipoteci trebuie gestionată printr-un API Gateway distribuit (precum Kong sau AWS API Gateway). Această componentă nu se limitează la rutare, ci gestionează:

- Rate Limiting: Pentru a respecta cotele impuse de băncile individuale.

- Transformarea Payload-ului: Normalizarea imediată a cererilor de intrare.

- Offloading SSL: Gestionarea centralizată a certificatelor.

3. Model de Reziliență: Circuit Breaker

Când un sistem bancar extern nu mai răspunde sau devine extrem de lent, riscul este epuizarea firelor (threads) din pool-ul de conexiuni al agregatorului, ducând la un cascading failure (eșec în cascadă) care poate doborî întreaga platformă. Aici intervine modelul Circuit Breaker.

Implementare Tehnică

Utilizând biblioteci precum Resilience4j (în mediu Java/Spring Boot) sau politicile Istio (în mediu Kubernetes), Circuit Breaker monitorizează ratele de eroare către fiecare bancă specifică.

Stările Circuitului:

- CLOSED: Traficul curge normal. Dacă rata de eșec depășește un prag (ex. 50% în ultimele 10 secunde), circuitul se declanșează.

- OPEN: Cererile către banca problematică sunt blocate imediat (Fail Fast), returnând o eroare controlată sau un răspuns de fallback (ex. “Ofertă indisponibilă momentan”), fără a aștepta timeout-ul TCP.

- HALF-OPEN: După o perioadă de grace time configurabilă, sistemul lasă să treacă un număr limitat de cereri “sondă”. Dacă acestea au succes, circuitul revine la CLOSED; altfel, se întoarce la OPEN.

Această abordare protejează resursele sistemului agregator și oferă timp sistemului bancar legacy să își revină.

4. Gestionarea Latenței: Cozi de Mesaje și Consistență Eventuală

Pentru operațiunile care nu necesită un răspuns sincron imediat (cum ar fi trimiterea documentației pentru pre-aprobare), arhitectura trebuie să treacă de la un model cerere-răspuns la un model event-driven.

Kafka și Pub/Sub

Utilizarea Apache Kafka sau Google Pub/Sub permite decuplarea frontend-ului de procesarea backend.

- Ingestion: Cererea utilizatorului este salvată într-un topic Kafka și se returnează un

202 Accepted. - Processing: Workerii consumă mesajele în ritmul sustenabil de către API-urile bancare (Throttling natural).

- Dead Letter Queues (DLQ): Dacă procesarea eșuează din cauza datelor invalide sau a erorilor netranzitorii, mesajul este mutat într-o DLQ pentru analiză manuală, evitând blocarea cozii principale.

5. Securitate: Gestionarea Autentificării mTLS

Autentificarea Mutual TLS (mTLS) este standardul de facto pentru integrarea API pentru ipoteci enterprise. Spre deosebire de TLS standard, necesită ca și clientul (agregatorul) să prezinte un certificat valid serverului (banca).

Provocări și Soluții Operaționale

Gestionarea a zeci de certificate cu date de expirare diferite este un coșmar operațional. Soluția recomandată este utilizarea unui Secret Manager (precum HashiCorp Vault sau AWS Secrets Manager) integrat în pipeline-ul CI/CD.

Best Practice: Nu hardcodati niciodată certificatele în imaginile Docker. Montați-le ca volume în runtime sau injectați-le ca variabile de mediu protejate în momentul deploy-ului pod-urilor pe Kubernetes.

6. Normalizarea Datelor: Modelul Adapter

Fiecare bancă expune datele diferit. Banca A ar putea folosi un câmp în XML, în timp ce Banca B folosește loan_to_value în JSON. Pentru a gestiona această complexitate, se aplică Adapter Pattern.

Este necesară construirea unui Canonical Data Model (CDM) intern al agregatorului. Fiecare integrare bancară trebuie să aibă un microserviciu “Adapter” dedicat care:

- Primește cererea în formatul Canonic.

- O traduce (Marshalling) în formatul specific băncii (ex. SOAP Envelope).

- Trimite cererea și așteaptă răspunsul.

- Traduce răspunsul (Unmarshalling) în formatul Canonic.

Acest lucru izolează logica de business centrală de specificitățile tehnice ale partenerilor bancari individuali.

7. Troubleshooting și Monitorizare

Într-un mediu distribuit, logging-ul centralizat este vital. Implementarea Distributed Tracing (cu instrumente precum Jaeger sau OpenTelemetry) permite urmărirea unei cereri de ofertă prin toate microserviciile până la apelul extern.

Ce să monitorizați:

- Latența p95 și p99 pentru fiecare partener bancar.

- Rata de tranziții de stare a Circuit Breaker-elor.

- Lag-ul consumatorilor pe topic-urile Kafka.

Pe Scurt (TL;DR)

Integrarea sistemelor bancare eterogene necesită o arhitectură Multi-Cloud hibridă pentru a garanta stabilitatea și a gestiona protocoale complexe.

Modelul Circuit Breaker protejează infrastructura de eșecurile în cascadă monitorizând constant latența mainframe-urilor bancare legacy.

Utilizarea cozilor de mesaje și a modelelor event-driven optimizează performanțele decuplând cererile utilizatorilor de procesarea backend.

Concluzii

Integrarea API pentru ipoteci în 2026 nu este doar despre scrierea codului pentru a conecta două endpoint-uri. Este vorba despre construirea unui ecosistem rezilient capabil să tolereze eșecuri externe fără a degrada experiența utilizatorului. Adoptarea modelelor precum Circuit Breaker, utilizarea strategică a Multi-Cloud și o gestionare riguroasă a securității mTLS sunt pilonii pe care se bazează platformele de comparare financiară de succes.

Întrebări frecvente

Dificultățile majore privesc eterogenitatea protocoalelor, unde coexistă servicii REST moderne și mainframe-uri legacy bazate pe SOAP. În plus, latența imprevizibilă a sistemelor bancare și cerințele rigide de securitate, precum mTLS, necesită o abordare inginerească avansată pentru a evita întreruperile și pierderile de conversii.

Acest model de reziliență previne eșecul în cascadă al platformei atunci când un sistem bancar extern nu răspunde. Monitorizând ratele de eroare, Circuit Breaker blochează temporar cererile către banca problematică (starea Open), protejând resursele sistemului agregator și permițând serviciului extern să își revină înainte de a reîncerca treptat.

Se utilizează Adapter Pattern combinat cu un Canonical Data Model intern. Deoarece fiecare instituție expune date în formate diferite, precum XML sau JSON, sunt create microservicii specifice care traduc răspunsurile bancare într-un format standardizat unic, izolând logica de business de specificitățile tehnice ale partenerilor individuali.

Gestionarea manuală a certificatelor este riscantă. Soluția recomandată prevede utilizarea Secret Manager integrate în pipeline-ul CI CD, precum HashiCorp Vault. Certificatele nu trebuie niciodată introduse în codul sursă, ci injectate ca volume sau variabile de mediu protejate în momentul deploy-ului, garantând securitate și ușurință în rotație.

O abordare hibridă, care combină de exemplu AWS pentru orchestrarea containerelor și Google Cloud Platform pentru analiza datelor, asigură o reziliență mai mare și un uptime ridicat. Această strategie permite exploatarea punctelor forte specifice ale fiecărui furnizor cloud, optimizând performanțele gateway-ului API și garantând continuitatea operațională chiar și în cazul întreruperilor unui singur furnizor.

Ați găsit acest articol util? Există un alt subiect pe care ați dori să-l tratez?

Scrieți-l în comentariile de mai jos! Mă inspir direct din sugestiile voastre.