Pe Scurt (TL;DR)

Modernizarea sistemelor bancare legacy devine sustenabilă combinând precizia analizei statice cu capacitatea interpretativă a Inteligenței Artificiale Generative.

Adoptarea arhitecturilor RAG și a modelelor evolutive accelerează cartografierea codului învechit, facilitând tranziția sigură de la monoliți complecși la microservicii agile.

Integrarea protocoalelor riguroase de securitate și a validărilor automate în pipeline-ul de dezvoltare atenuează riscurile operaționale derivate din generarea automată a codului.

Diavolul se ascunde în detalii. 👇 Continuă să citești pentru a descoperi pașii critici și sfaturile practice pentru a nu greși.

În peisajul financiar al anului 2026, refactorizarea sistemelor legacy nu mai este o alegere opțională, ci o necesitate de supraviețuire operațională. Instituțiile bancare se află prinse între nevoia de a inova rapid (pentru a concura cu Fintech-urile native digitale) și povara bazelor de cod monolitice, adesea scrise în COBOL sau versiuni vechi de Java, care gestionează tranzacții critice de decenii. Acest ghid tehnic explorează modul în care integrarea dintre Inteligența Artificială Generativă (GenAI) și instrumentele deterministe de analiză statică a codului revoluționează modul în care abordăm modernizarea software-ului.

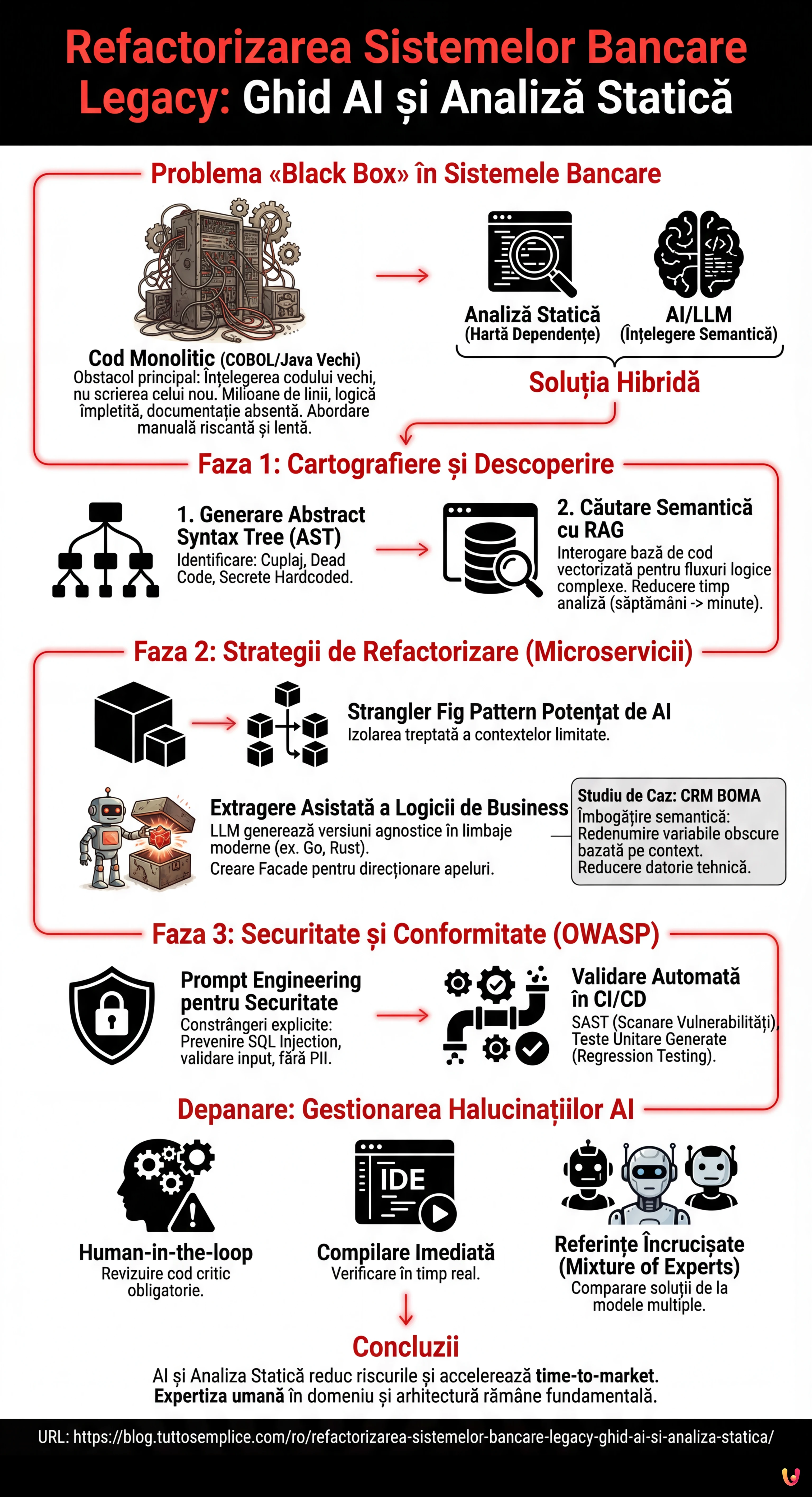

Problema «Black Box» în Sistemele Bancare

Principalul obstacol în refactorizarea sistemelor bancare nu este scrierea noului cod, ci înțelegerea celui vechi. Vorbim despre milioane de linii de cod unde logica de business este împletită cu gestionarea infrastructurii și unde documentația este adesea absentă sau învechită. În acest context, o abordare manuală este riscantă și nesustenabil de lentă.

Soluția modernă constă într-o abordare hibridă: utilizarea analizei statice pentru a crea o hartă certă a dependențelor și a LLM-urilor (Large Language Models) specializate în code understanding pentru a descifra intenția semantică a funcțiilor.

Faza 1: Cartografiere și Descoperire cu Analiză Statică și AI

Înainte de a atinge o singură linie de cod, este necesar să iluminăm zonele de umbră ale monolitului. Iată cum să structurați faza de descoperire:

1. Generarea Abstract Syntax Tree (AST)

Instrumentele de analiză statică (precum SonarQube avansat sau instrumente proprietare de analiză mainframe) trebuie configurate pentru a genera nu doar rapoarte de calitate, ci grafuri de dependență complete. Obiectivul este identificarea:

- Cuplaj aferent și eferent: Ce module sunt prea interconectate?

- Dead Code: Cod care nu este executat niciodată, dar care consumă resurse cognitive.

- Hardcoded Secrets: Credențiale îngropate în codul sursă.

2. Căutare Semantică a Codului cu RAG (Retrieval-Augmented Generation)

Odată indexată baza de cod, putem utiliza o arhitectură RAG. În loc să cerem unui LLM generic să «explice acest fișier», introducem întreaga bază de cod vectorizată într-o bază de date. Acest lucru permite interogarea sistemului cu întrebări de nivel înalt:

“Arată-mi toate funcțiile care calculează rata dobânzii compuse și care au dependențe directe cu tabelul DB_CLIENTI_STORICO.”

AI-ul returnează nu doar fișierele, ci fluxul logic care le leagă, reducând timpul de analiză de la săptămâni la minute.

Faza 2: Strategii de Refactorizare către Microservicii

Odată cartografiat teritoriul, obiectivul este refactorizarea sistemelor legacy către o arhitectură de microservicii sau modulară. Tehnica regină rămâne Strangler Fig Pattern, potențată de AI.

Izolarea Logicii de Business

Aici intervine experiența acumulată în dezvoltarea CRM BOMA. În timpul creării BOMA, ne-am confruntat cu necesitatea de a migra logici complexe de gestionare a clienților dintr-un vechi sistem de gestiune VB6. Greșeala comună este încercarea de a rescrie totul de la zero (Big Bang Rewrite). În schimb, am utilizat AI pentru a extrage «regulile pure» de business, separându-le de codul interfeței utilizator și de accesul la date.

Procesul aplicat:

- Identificare: Analiza statică identifică limitele modulului (Bounded Context).

- Extragere Asistată: Se furnizează LLM-ului codul legacy și se solicită generarea unei versiuni agnostice a logicii într-un limbaj modern (ex. Go sau Rust), menținând input-urile și output-urile identice.

- Crearea de Facade: Se implementează o interfață care direcționează apelurile de la vechiul sistem către noul microserviciu.

Faza 3: Securitate și Conformitate (OWASP Top 10)

În sectorul bancar, securitatea nu este negociabilă. Utilizarea AI pentru a genera cod introduce noi riscuri (ex. cod nesigur sau halucinații). Este imperativ să integrăm controale de securitate în pipeline-ul de refactorizare.

Prompt Engineering pentru Securitate

Când se cere unui LLM să refactorizeze o funcție, prompt-ul trebuie să includă constrângeri de securitate explicite. Exemplu de prompt structurat:

ROLE: Senior Security Architect TASK: Refactorizarea funcției 'processTransaction' din COBOL în Java Spring Boot. CONSTRAINTS: 1. Utilizează Prepared Statements pentru a preveni SQL Injection (OWASP A03:2021). 2. Implementează validarea riguroasă a input-urilor. 3. Asigură-te că log-urile nu conțin PII (Personally Identifiable Information). 4. Adaugă comentarii Javadoc explicând logica de business păstrată.

Validare Automată în CI/CD

Codul generat de AI nu trebuie să ajungă niciodată în producție fără validare. Pipeline-ul CI/CD trebuie să includă:

- SAST (Static Application Security Testing): Scanare automată pentru vulnerabilități cunoscute.

- Unit Teste Generate: Solicitarea AI-ului să genereze teste unitare pentru vechiul cod și asigurarea că noul cod trece aceleași teste (Regression Testing).

Studiu de Caz: Moștenirea CRM BOMA

Experiența cu CRM BOMA a fost revelatoare pentru definirea acestui protocol. În acel proiect, provocarea nu a fost doar tehnologică, ci și semantică. Vechiul sistem utiliza nomenclaturi obscure (ex. variabile precum var1, x_temp). Utilizând LLM pentru a analiza fluxul datelor, am reușit să redenumim și să refactorizăm variabilele cu nume sugestive bazate pe contextul real de utilizare (ex. customerLifetimeValue, lastInteractionDate).

Acest proces de «îmbogățire semantică» în timpul refactorizării a permis nu doar actualizarea stivei tehnologice, ci și transformarea codului într-unul ușor de întreținut pentru viitorii dezvoltatori, reducând datoria tehnică cu 60% în primele 6 luni post-migrare.

Depanare: Gestionarea Halucinațiilor AI

Chiar și în 2026, LLM-urile pot «halucina», inventând biblioteci sau metode inexistente. Pentru a atenua acest risc:

- Human-in-the-loop: Revizuirea codului de către oameni (Code Review) rămâne obligatorie pentru logica critică.

- Compilare Imediată: Integrarea IDE-ului cu agentul AI pentru a verifica dacă codul sugerat compilează în timp real.

- Referințe Încrucișate: Utilizarea a două modele diferite pentru a genera codul și a unui al treilea model pentru a compara soluțiile (Pattern «Mixture of Experts»).

Concluzii

Refactorizarea sistemelor legacy în sectorul bancar este o operație pe cord deschis. Adoptarea instrumentelor de analiză statică combinate cu inteligența artificială permite reducerea riscurilor operaționale și accelerarea time-to-market. Totuși, tehnologia este doar un accelerator: înțelegerea profundă a domeniilor bancare și arhitectura software, așa cum s-a demonstrat în cazul BOMA, rămân fundațiile de neînlocuit pentru succesul proiectului.

Întrebări frecvente

Integrarea dintre AI Generativă și analiza statică permite descifrarea rapidă a bazelor de cod învechite, reducând timpii de descoperire de la săptămâni la minute. Datorită arhitecturii RAG, este posibilă interogarea codului vectorizat pentru a înțelege fluxuri logice complexe și dependențe ascunse, facilitând extragerea regulilor de business fără a fi nevoie de analiza manuală a milioane de linii de cod.

Tehnica recomandată este Modelul Strangler Fig potențat de AI. Această abordare evită rescrierea totală imediată, preferând izolarea treptată a contextelor limitate. LLM-urile sunt utilizate pentru a extrage logica pură din vechiul sistem și a o rescrie în limbaje moderne, în timp ce se creează interfețe facade care direcționează traficul către noile microservicii în mod progresiv.

Securitatea se obține prin impunerea unor constrângeri explicite în prompt-uri, precum utilizarea Prepared Statements pentru a preveni SQL Injection conform standardelor OWASP, și prin integrarea controalelor automate în pipeline-ul CI/CD. Este esențial să se mențină o abordare human-in-the-loop pentru revizuirea codului critic și să se utilizeze instrumente SAST pentru a scana vulnerabilitățile înainte ca software-ul să ajungă în producție.

Se utilizează o abordare de îmbogățire semantică prin intermediul LLM-urilor specializate în code understanding. Aceste modele analizează fluxul datelor și sugerează redenumiri ale variabilelor obscure cu termeni bazați pe contextul real, așa cum s-a văzut în studiul de caz CRM BOMA. Acest proces transformă codul black box într-o structură lizibilă și ușor de întreținut pentru viitorii dezvoltatori.

Halucinațiile apar atunci când AI-ul inventează biblioteci sau metode inexistente. Pentru a le atenua, se adoptă strategii precum compilarea imediată a codului sugerat direct în IDE și utilizarea de modele multiple pentru a compara soluțiile (Mixture of Experts). În plus, generarea automată de teste unitare asigură că noul cod respectă riguros funcționalitățile sistemului original.

Surse și Aprofundare

- Agenda Digitală – Asociația Română a Băncilor (Digitalizare și Inovare Bancară)

- Bank for International Settlements (BIS) – Raport privind inteligența artificială în sectorul financiar

- OWASP Top 10 – Standardul global pentru securitatea aplicațiilor web

- NIST – Cadrul de management al riscurilor asociate Inteligenței Artificiale (AI RMF)

- Wikipedia – Concepte fundamentale ale analizei statice a codului

- Wikipedia – Definirea și provocările sistemelor legacy în informatică

Ați găsit acest articol util? Există un alt subiect pe care ați dori să-l tratez?

Scrieți-l în comentariile de mai jos! Mă inspir direct din sugestiile voastre.