Pe Scurt (TL;DR)

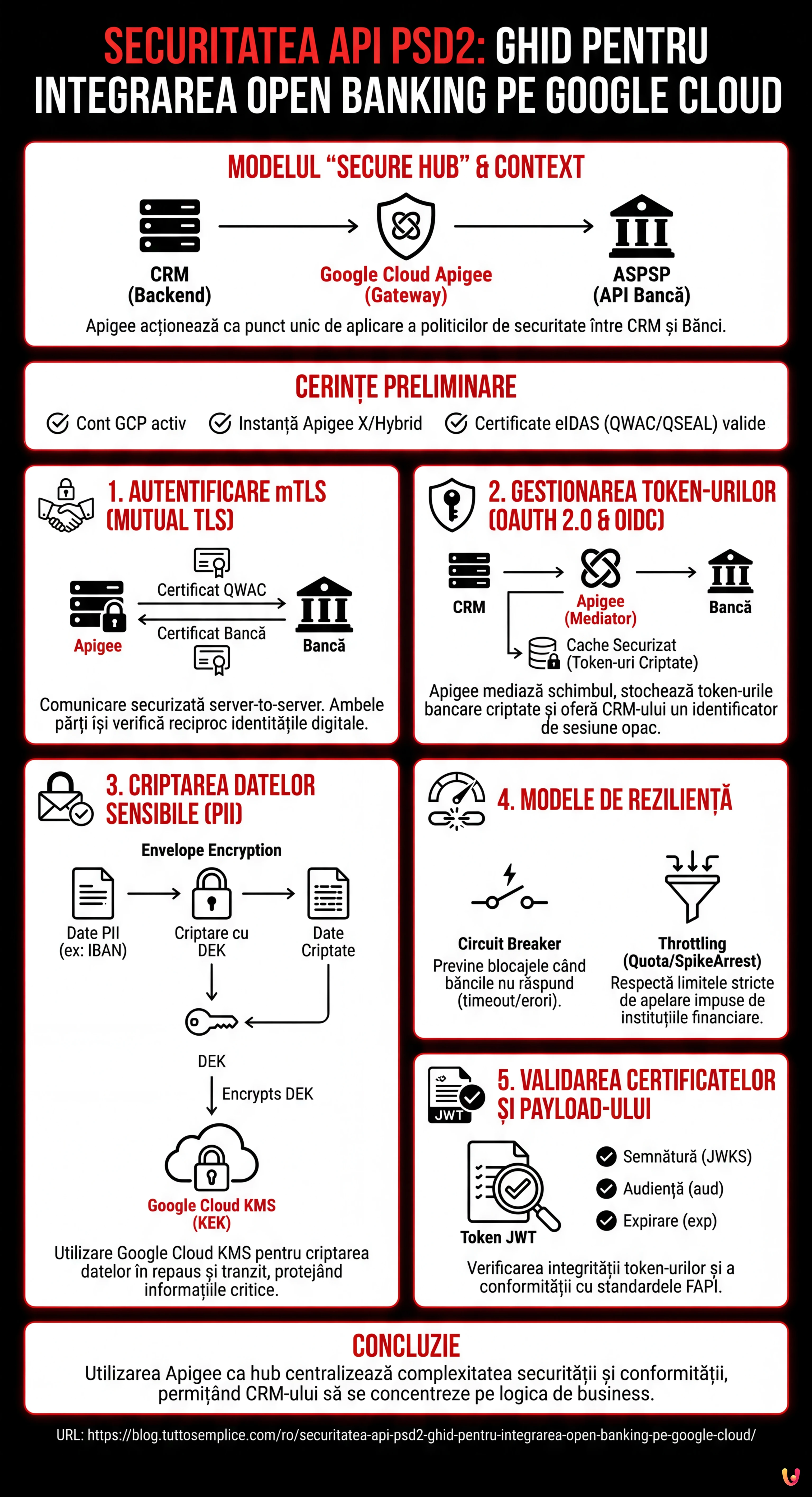

Adoptarea modelului Secure Hub pe Google Cloud transformă conformitatea PSD2 într-o arhitectură scalabilă pentru interoperabilitatea bancară sigură.

Apigee acționează ca un gateway strategic pentru gestionarea certificatelor eIDAS și a autentificării mTLS, garantând comunicații protejate între TPP și bănci.

Gestionarea centralizată a fluxurilor OAuth și criptarea datelor sensibile asigură protecția maximă a informațiilor financiare ale clienților.

Diavolul se ascunde în detalii. 👇 Continuă să citești pentru a descoperi pașii critici și sfaturile practice pentru a nu greși.

În peisajul fintech actual, directiva PSD2 (Payment Services Directive 2) nu mai este o noutate legislativă, ci standardul operațional de facto pentru interoperabilitatea bancară. Cu toate acestea, pentru arhitecții software și inginerii DevOps, provocarea s-a mutat de la simpla conformitate la implementarea unor arhitecturi robuste, scalabile și, mai presus de toate, sigure. Atunci când se conectează un CRM proprietar la conturile curente ale clienților prin intermediul API-urilor bancare, securitatea api psd2 devine pilonul fundamental pe care se sprijină întreaga infrastructură.

Acest ghid tehnic explorează modul de construire a unui gateway API sigur folosind ecosistemul Google Cloud, cu un accent specific pe Apigee ca strat de mediere. Vom analiza modelele arhitecturale necesare pentru a gestiona autentificarea mTLS, fluxurile OAuth 2.0 complexe, criptarea datelor sensibile (PII) și reziliența operațională împotriva latențelor băncilor terțe.

Cerințe Preliminare și Context Arhitectural

Înainte de a ne cufunda în cod și configurații, este necesar să definim perimetrul operațional. Într-un scenariu de Open Banking, aplicația dumneavoastră acționează de obicei ca TPP (Third Party Provider), specific ca AISP (Account Information Service Provider) sau PISP (Payment Initiation Service Provider).

Pentru a urma acest ghid, se presupune disponibilitatea:

- Unui cont Google Cloud Platform (GCP) activ.

- Unei instanțe de Apigee X sau Apigee Hybrid configurate.

- Certificatelor eIDAS (QWAC și QSEAL) valide, necesare pentru identificarea formală față de băncile europene.

- Cunoștințelor de bază despre containere (dacă se utilizează Cloud Run/GKE pentru microserviciile CRM).

Arhitectura “Secure Hub”

Abordarea recomandată este modelul “Secure Hub”. În loc să permiteți CRM-ului să apeleze direct API-urile băncilor, se interpune un API Gateway (Apigee) care acționează ca punct unic de aplicare a politicilor de securitate. Fluxul datelor este următorul:

CRM (Backend) → Google Cloud Apigee (Gateway) → ASPSP (API Bancă)

1. Implementarea mTLS (Mutual TLS) pentru Autentificarea Server-to-Server

Conform standardelor tehnice de reglementare (RTS) ale PSD2, simpla autentificare prin API Key nu este suficientă pentru comunicarea dintre TPP și Bancă. Este obligatorie utilizarea Mutual TLS (mTLS).

În mTLS, nu doar clientul (dumneavoastră) verifică certificatul serverului (banca), ci și banca trebuie să verifice certificatul clientului dumneavoastră (certificatul eIDAS QWAC). Iată cum se configurează pe Apigee:

Configurarea Keystore și TargetServer

În Apigee, gestionarea mTLS către backend (banca) se realizează prin definirea TargetServers.

- Încărcarea Certificatului: Încărcați certificatul dumneavoastră QWAC (cheia publică și privată) în Keystore-ul Apigee.

- Definirea SSLInfo: În configurația TargetServer, activați SSL și faceți referire la Keystore.

<TargetServer name="Bank-API-Target">

<Host>api.banca-partner.com</Host>

<Port>443</Port>

<IsEnabled>true</IsEnabled>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>true</ClientAuthEnabled>

<KeyStore>ref://my-qwac-keystore</KeyStore>

<KeyAlias>my-key-alias</KeyAlias>

<TrustStore>ref://bank-truststore</TrustStore>

</SSLInfo>

</TargetServer>Notă tehnică: Asigurați-vă că TrustStore-ul conține lanțul complet al CA care a emis certificatul băncii, altfel handshake-ul va eșua.

2. Gestionarea Token-urilor: OAuth 2.0 și OIDC

Securitatea api psd2 necesită ca accesul la datele contului să fie autorizat explicit de către utilizatorul final prin Strong Customer Authentication (SCA). Acest lucru se traduce tehnic în fluxul OAuth 2.0 Authorization Code Grant.

Rolul Apigee ca Token Mediator

CRM-ul dumneavoastră nu ar trebui să gestioneze niciodată direct token-urile de acces brute ale băncilor, decât dacă este strict necesar. Un model sigur prevede ca Apigee să gestioneze schimbul de token-uri și să furnizeze CRM-ului un token opac intern.

- Redirecționare: Utilizatorul este redirecționat către portalul băncii pentru autentificare.

- Callback: Banca returnează un

authorization_codecătre endpoint-ul dumneavoastră de callback pe Apigee. - Schimb Token: Apigee apelează endpoint-ul

/tokenal băncii folosind mTLS și schimbă codul pentru unaccess_tokenși unrefresh_token. - Stocare Sigură: Apigee criptează aceste token-uri și le memorează în cache-ul său securizat (sau într-o bază de date externă criptată), returnând CRM-ului un identificator de sesiune.

Această abordare reduce suprafața de atac: dacă baza de date a CRM-ului este compromisă, atacatorii nu găsesc token-uri bancare valide.

3. Criptarea Datelor Sensibile (PII) cu Google Cloud KMS

Datele financiare (IBAN, sold, tranzacții) sunt PII (Personally Identifiable Information) critice. Conformitatea GDPR și PSD2 impune criptarea atât în tranzit (deja acoperită de TLS 1.2+), cât și în repaus (at rest).

Envelope Encryption

Pentru o securitate de nivel enterprise, utilizați Google Cloud Key Management Service (KMS). Nu codificați niciodată direct (hardcode) cheile de criptare în cod sau în configurațiile Apigee.

Implementați un criteriu de Envelope Encryption:

- Utilizați o DEK (Data Encryption Key) pentru a cripta payload-ul răspunsului bancar înainte ca acesta să fie salvat sau înregistrat în log-uri.

- Utilizați o KEK (Key Encryption Key) gestionată de Cloud KMS pentru a cripta DEK.

În Apigee, puteți utiliza o politică ServiceCallout pentru a invoca API-urile Cloud KMS și a decripta cheile doar atunci când este necesar pentru procesare, menținând datele ofuscate în log-urile de sistem.

4. Modele de Reziliență: Circuit Breaker și Throttling

API-urile bancare, în special cele ale instituțiilor moștenite (legacy) adaptate la PSD2, pot suferi de latențe imprevizibile sau downtime. Un CRM care așteaptă la infinit un răspuns bancar oferă o experiență de utilizare (UX) proastă și riscă o prăbușire în lanț a sistemului.

Implementarea Circuit Breaker

Modelul Circuit Breaker previne ca o eroare într-un serviciu extern (banca) să satureze resursele sistemului dumneavoastră.

În Apigee, nu există o politică “Circuit Breaker” nativă out-of-the-box, dar se poate implementa combinând KVM (Key Value Maps) și logica condițională:

- Dacă un apel către TargetServer eșuează sau intră în timeout, incrementați un contor în KVM.

- Dacă contorul depășește un prag (de ex. 5 erori într-un minut), activați un flag “Open Circuit”.

- Cererile ulterioare sunt respinse imediat cu o eroare 503 personalizată, fără a încerca să contacteze banca, permițând sistemului extern să își revină.

- După o perioadă de cool-down, circuitul trece în starea “Half-Open” pentru a testa din nou conectivitatea.

Gestionarea Throttling-ului (Spike Arrest și Quota)

Băncile impun limite severe asupra numărului de apeluri API (de ex. 4 apeluri pe zi pentru actualizarea soldurilor în fundal). Depășirea acestor limite poate duce la blocarea temporară a certificatului dumneavoastră TPP.

Utilizați politica Quota din Apigee pentru a aplica aceste limite la nivel de client:

<Quota name="CheckBankLimits">

<Interval>1</Interval>

<TimeUnit>day</TimeUnit>

<Allow count="4"/>

<Identifier ref="request.header.account_id"/>

<Distributed>true</Distributed>

</Quota>Pentru a vă proteja backend-ul de vârfuri bruște de trafic, utilizați politica SpikeArrest, care aplatizează vârfurile de trafic distribuindu-le în timp.

5. Validarea Certificatelor și Securitatea Payload-ului

Pe lângă transport, este vital să validăm conținutul. Conform specificațiilor FAPI (Financial-grade API), adesea adoptate în domeniul PSD2, token-urile JWT trebuie să fie semnate și uneori criptate.

Utilizați politica VerifyJWT din Apigee pentru a vă asigura că token-urile primite de la bancă sunt valide și nu au fost modificate. Configurați politica pentru a valida:

- Semnătura (folosind cheia publică a băncii expusă via JWKS).

- Audiența (

audclaim) pentru a vă asigura că token-ul vă este destinat. - Expirarea (

expclaim).

Concluzii

Implementarea securității api psd2 nu este o sarcină banală; necesită o suprapunere de protocoale de rețea (mTLS), standarde de autorizare (OAuth 2.0/OIDC) și practici de inginerie software (Circuit Breakers). Utilizând Google Cloud Apigee ca hub central, centralizați complexitatea, permițând CRM-ului dumneavoastră să rămână ușor și concentrat pe logica de business, în timp ce gateway-ul preia sarcina conformității criptografice și normative.

Amintiți-vă că securitatea este un proces continuu: monitorizați constant log-urile (ofuscate) prin Google Cloud Operations Suite și mențineți actualizate certificatele QWAC pentru a evita întreruperile serviciului.

Întrebări frecvente

Pentru a implementa Mutual TLS cerută de standardele tehnice, este necesar să configurați TargetServers în Apigee încărcând certificatul eIDAS QWAC în Keystore. Trebuie să activați SSLInfo și să vă asigurați că TrustStore conține lanțul complet al CA-ului băncii, garantând astfel că ambele părți își verifică identitățile digitale respective înainte de schimbul de date.

Abordarea recomandată este utilizarea Apigee ca mediator de token-uri, evitând ca CRM-ul să gestioneze direct token-urile de acces brute. Gateway-ul schimbă codul de autorizare cu banca, criptează token-urile rezultate într-un cache securizat și returnează backend-ului doar un identificator de sesiune opac, reducând drastic suprafața de atac în cazul unei încălcări a bazei de date CRM.

Pentru a proteja date critice precum IBAN și solduri, trebuie adoptată Envelope Encryption utilizând Google Cloud KMS. În loc de a insera chei statice în cod, se utilizează o Data Encryption Key pentru a cripta payload-ul și o Key Encryption Key gestionată de KMS pentru a proteja cheia însăși, decriptând datele doar în momentul procesării prin politici specifice.

Este fundamental să implementați modele de reziliență precum «Circuit Breaker» utilizând Key Value Maps din Apigee pentru a întrerupe apelurile către băncile care nu răspund, evitând blocajele. În plus, utilizarea politicilor de Quota și SpikeArrest permite respectarea limitelor rigide impuse de instituțiile financiare, prevenind blocarea certificatelor TPP din cauza excesului de cereri.

Utilizarea unui gateway centralizat permite adoptarea modelului «Secure Hub», unde complexitatea normativă și criptografică este decuplată de logica de business a CRM-ului. Apigee gestionează centralizat mTLS, validarea token-urilor și throttling-ul, acționând ca un scut de protecție și garantând că politicile de securitate sunt aplicate uniform tuturor tranzacțiilor către instituțiile bancare.

Surse și Aprofundare

- Textul oficial al Directivei (UE) 2015/2366 privind serviciile de plată (PSD2)

- Autoritatea Bancară Europeană (EBA) – Standarde Tehnice de Reglementare (RTS) pentru autentificare și comunicare securizată

- Banca Națională a României – Cadrul de reglementare național pentru PSD2

- Regulamentul (UE) nr. 910/2014 privind identificarea electronică și serviciile de încredere (eIDAS)

- Wikipedia – Prezentare generală a Directivei privind serviciile de plată

Ați găsit acest articol util? Există un alt subiect pe care ați dori să-l tratez?

Scrieți-l în comentariile de mai jos! Mă inspir direct din sugestiile voastre.