Pe Scurt (TL;DR)

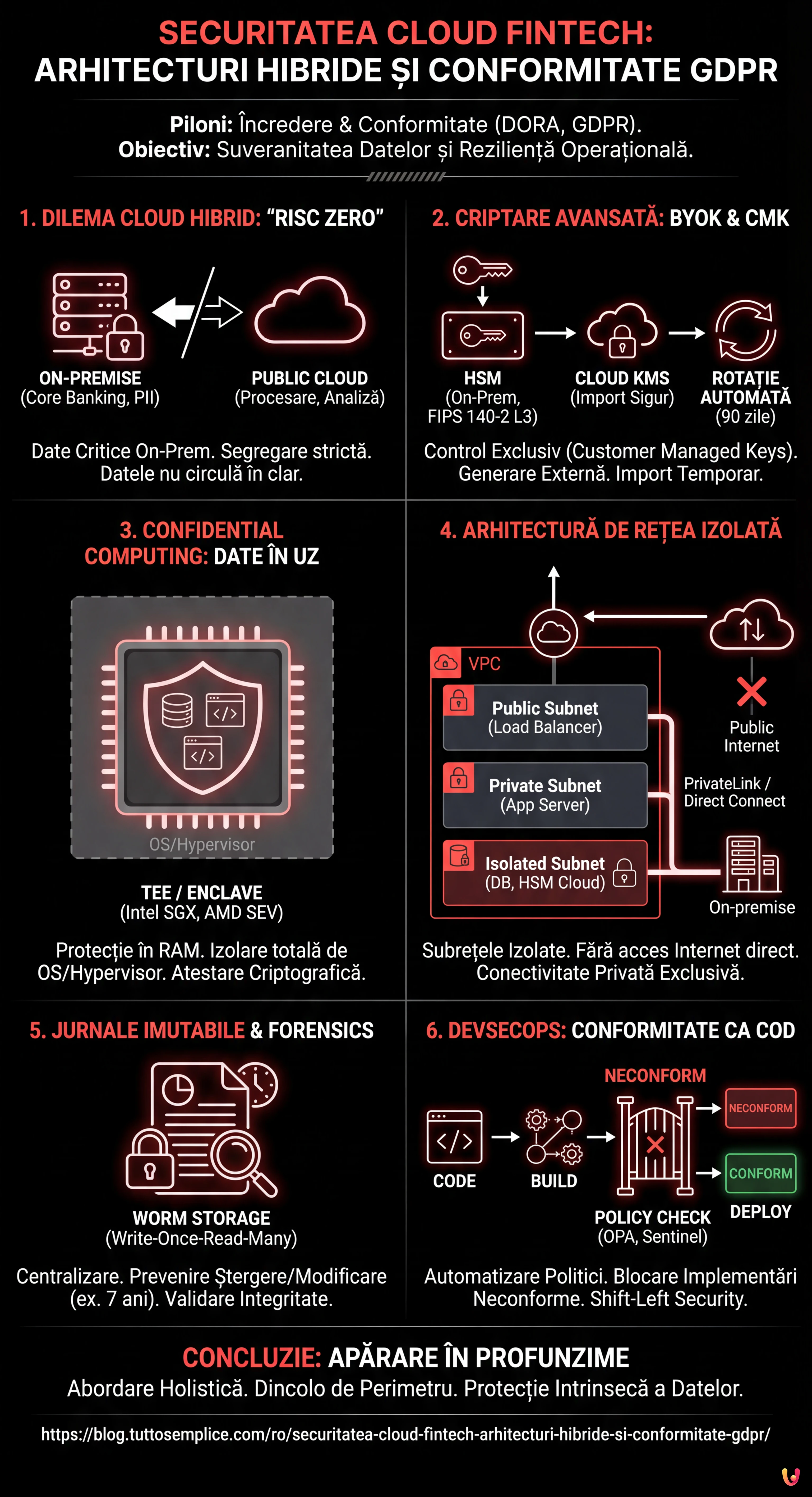

Instituțiile financiare trebuie să adopte arhitecturi cloud hibride pentru a garanta suveranitatea datelor și conformitatea cu regulamentele DORA și GDPR.

Protecția avansată necesită utilizarea cheilor criptografice gestionate de client și tehnologii de Confidential Computing pentru a blinda datele sensibile în timpul prelucrării.

Izolarea rețelei prin conexiuni private și gestionarea jurnalelor imutabile asigură reziliența operațională necesară pentru a trece auditurile și a preveni atacurile.

Diavolul se ascunde în detalii. 👇 Continuă să citești pentru a descoperi pașii critici și sfaturile practice pentru a nu greși.

În peisajul financiar al anului 2026, securitatea cloud fintech reprezintă pilonul fundamental pe care se bazează încrederea investitorilor și conformitatea normativă. Odată cu intrarea deplină în vigoare a regulamentului DORA (Digital Operational Resilience Act) și evoluția continuă a GDPR, instituțiile financiare nu se mai pot limita doar la migrarea în cloud: trebuie să proiecteze medii care să garanteze suveranitatea datelor și reziliența operațională. Acest ghid tehnic explorează configurarea arhitecturilor hibride sigure, concentrându-se pe gestionarea cheilor criptografice (CMK), Confidential Computing și imutabilitatea jurnalelor în scopuri criminalistice.

1. Dilema Cloud-ului Hibrid în Fintech: Conformitate și Agilitate

Băncile și companiile Fintech operează într-un context de “risc zero”. Adoptarea unei arhitecturi Hybrid Cloud permite menținerea datelor cele mai critice (Core Banking, PII cu risc ridicat) pe infrastructuri on-premise sau în Private Cloud, valorificând în același timp scalabilitatea Public Cloud (AWS, Google Cloud, Azure) pentru procesare și analiză. Totuși, provocarea constă în segregarea datelor.

Conform Articolului 32 din GDPR, securitatea prelucrării trebuie să includă pseudonimizarea și criptarea. Într-un context hibrid, acest lucru înseamnă că datele nu trebuie să circule niciodată în clar între centrul de date local și cloud-ul public.

2. Criptare și Gestionarea Cheilor (CMK): BYOK în Practică

Pentru o instituție financiară, bazarea pe cheile de criptare gestionate de furnizorul de cloud (Platform Managed Keys) nu este suficientă. Cea mai bună practică, devenită standard de facto, este utilizarea Customer Managed Keys (CMK), adesea într-un scenariu de Bring Your Own Key (BYOK).

Configurarea pe AWS KMS și Google Cloud KMS

Obiectivul este menținerea controlului exclusiv asupra ciclului de viață al cheilor. Iată cum să structurați o gestionare sigură:

- Generare Externă: Cheile master sunt generate în interiorul unui HSM (Hardware Security Module) on-premise certificat FIPS 140-2 Nivelul 3.

- Import Sigur: Cheia este importată în KMS-ul furnizorului (ex. AWS KMS) doar pentru utilizare temporară, menținând “key material” original în afara cloud-ului.

- Rotație Automată: Configurarea politicilor de rotație a cheilor la fiecare 90 de zile (sau mai puțin, conform politicilor interne), garantând că datele vechi rămân decriptabile în timp ce cele noi sunt criptate cu noua versiune a cheii.

- Politici de Acces (Key Policy): Definirea politicilor IAM granulare care separă cine poate administra cheile de cine le poate utiliza pentru operațiuni criptografice.

3. Confidential Computing: Protejarea Datelor în Uz

Până acum câțiva ani, datele erau vulnerabile în timpul procesării (în uz) în memoria RAM. Astăzi, Confidential Computing este o cerință esențială pentru securitatea cloud fintech atunci când se procesează tranzacții în timp real sau se execută algoritmi de detectare a fraudelor pe date necriptate.

Această tehnologie utilizează Trusted Execution Environments (TEE) sau “enclave” sigure (precum Intel SGX sau AMD SEV) suportate de marii furnizori de cloud. În interiorul acestor enclave:

- Codul și datele sunt izolate de sistemul de operare gazdă și de hypervisor.

- Nici măcar administratorul furnizorului de cloud nu poate accesa memoria enclavei.

- Se generează o atestare criptografică ce dovedește că codul în execuție este exact cel autorizat și nu a fost alterat.

Pentru un Fintech, acest lucru înseamnă posibilitatea de a rula modele de Machine Learning pe date sensibile ale clienților în cloud-ul public fără a expune vreodată datele în clar platformei subiacente.

4. Arhitectura de Rețea: VPC Izolate și Private Link

Configurarea rețelei este prima linie de apărare. Într-o arhitectură hibridă pentru date financiare, expunerea publică trebuie să fie nulă pentru backend-uri.

Cele mai bune practici pentru Segregarea VPC

- Subnet Tiering: Crearea de subrețele publice (doar pentru Load Balancer), subrețele private (pentru Application Server) și subrețele izolate (pentru Baze de Date și HSM Cloud). Subrețelele izolate nu trebuie să aibă rute către Internet Gateway.

- Conectivitate Hibridă Privată: Utilizarea exclusivă a AWS Direct Connect sau Google Cloud Interconnect pentru traficul dintre on-premise și cloud. Traficul nu trebuie să tranziteze niciodată pe rețeaua publică de internet.

- VPC Endpoints (PrivateLink): Pentru a accesa serviciile gestionate (precum S3 sau BigQuery) din subrețelele private, utilizați endpoint-uri VPC. Acest lucru garantează că traficul rămâne în interiorul rețelei furnizorului, evitând ieșirea pe internet.

- Micro-segmentare: Implementarea de Security Groups și Network ACL care permit traficul doar pe porturile strict necesare (ex. portul 443 doar de la Load Balancer la App Server).

5. Audit Logging Imutabil și Forensics

În caz de incident sau audit bancar, trasabilitatea este totul. Jurnalele nu trebuie doar colectate, ci trebuie să fie imutabile pentru a garanta validitatea criminalistică.

Implementarea “Forensic Readiness”

O configurare robustă prevede:

- Centralizarea Jurnalelor: Toate jurnalele (CloudTrail, VPC Flow Logs, Application Logs) sunt trimise către un cont de securitate dedicat și segregat.

- Write-Once-Read-Many (WORM): Utilizarea stocării cu Object Lock (ex. AWS S3 Object Lock în modul Compliance). Acest lucru împiedică ștergerea sau suprascrierea jurnalelor pentru o perioadă definită (ex. 7 ani pentru reglementările bancare), chiar și de către contul root.

- Integritatea Fișierelor: Activarea validării integrității jurnalelor (Log File Validation) pentru a detecta matematic orice tentativă de manipulare.

6. DevSecOps: Conformitatea ca Cod

Nu se poate încredința securitatea controalelor manuale. Într-un mediu Fintech modern, conformitatea trebuie să fie codificată în pipeline-urile CI/CD.

Utilizând instrumente precum Open Policy Agent (OPA) sau Terraform Sentinel, este posibilă blocarea implementării infrastructurilor neconforme. Exemple de politici de blocare:

- “Niciun bucket S3 nu poate fi public.”

- “Toate volumele EBS trebuie să fie criptate cu cheia CMK specifică proiectului.”

- “Instanțele EC2 nu pot avea adrese IP publice.”

Această abordare mută securitatea spre stânga (Shift-Left Security), prevenind vulnerabilitățile înainte ca acestea să ajungă în producție.

Concluzii

Garantarea securității cloud fintech necesită o abordare holistică ce merge dincolo de simplul firewall. Integrarea criptării gestionate de client, a mediilor de execuție confidențiale și a jurnalelor imutabile creează o arhitectură de apărare în profunzime capabilă să reziste amenințărilor avansate și să satisfacă cei mai exigenți auditori. Pentru CTO și Security Architects, accentul trebuie să se mute de la simpla protecție perimetrală la protecția intrinsecă a datelor, oriunde s-ar afla acestea.

Întrebări frecvente

Confidential Computing este o tehnologie avansată care protejează datele în timpul prelucrării lor în memoria RAM, utilizând enclave sigure izolate de sistemul de operare. Această abordare este fundamentală pentru instituțiile financiare deoarece permite analizarea datelor sensibile și detectarea fraudelor în cloud-ul public fără a expune vreodată informațiile în clar furnizorului serviciului cloud.

Cea mai bună strategie constă în modelul Bring Your Own Key (BYOK) utilizând chei gestionate de client (CMK). Cheile master sunt generate în module de securitate hardware on-premise și importate doar temporar în cloud, asigurând că banca menține controlul exclusiv asupra ciclului de viață al criptării și poate revoca accesele în orice moment.

Este necesară implementarea unei segmentări riguroase prin VPC izolate și subrețele private care nu au acces direct la internet. Traficul dintre centrul de date local și cloud trebuie să circule exclusiv pe conexiuni dedicate precum Direct Connect sau Interconnect, în timp ce serviciile gestionate trebuie să fie accesate prin endpoint-uri private pentru a evita tranzitul pe rețeaua publică.

Jurnalele imutabile, protejate prin tehnologii WORM (Write Once Read Many), garantează că urmele de audit nu pot fi modificate sau șterse, nici măcar de către administratorii de sistem. Această caracteristică este esențială pentru forensic readiness și permite demonstrarea integrității complete a datelor către auditori în caz de incidente sau controale normative.

DevSecOps integrează controalele de securitate direct în codul infrastructurii, blocând automat lansarea de resurse neconforme prin pipeline-uri CI CD. Prin politici automatizate, este posibilă împiedicarea erorilor umane critice precum crearea de arhive publice sau utilizarea de volume necriptate, garantând o securitate preventivă încă din primele faze de dezvoltare.

Surse și Aprofundare

- Regulamentul (UE) 2022/2554 (DORA) privind reziliența operațională digitală a sectorului financiar

- Regulamentul General privind Protecția Datelor (GDPR) – Text oficial UE

- Autoritatea Bancară Europeană (EBA): Ghid privind externalizarea și securitatea cloud

- Comisia Europeană: Strategia de Cloud Computing și Securitatea Datelor în UE

- NIST SP 800-145: Definiția standard și caracteristicile Cloud Computing

Ați găsit acest articol util? Există un alt subiect pe care ați dori să-l tratez?

Scrieți-l în comentariile de mai jos! Mă inspir direct din sugestiile voastre.