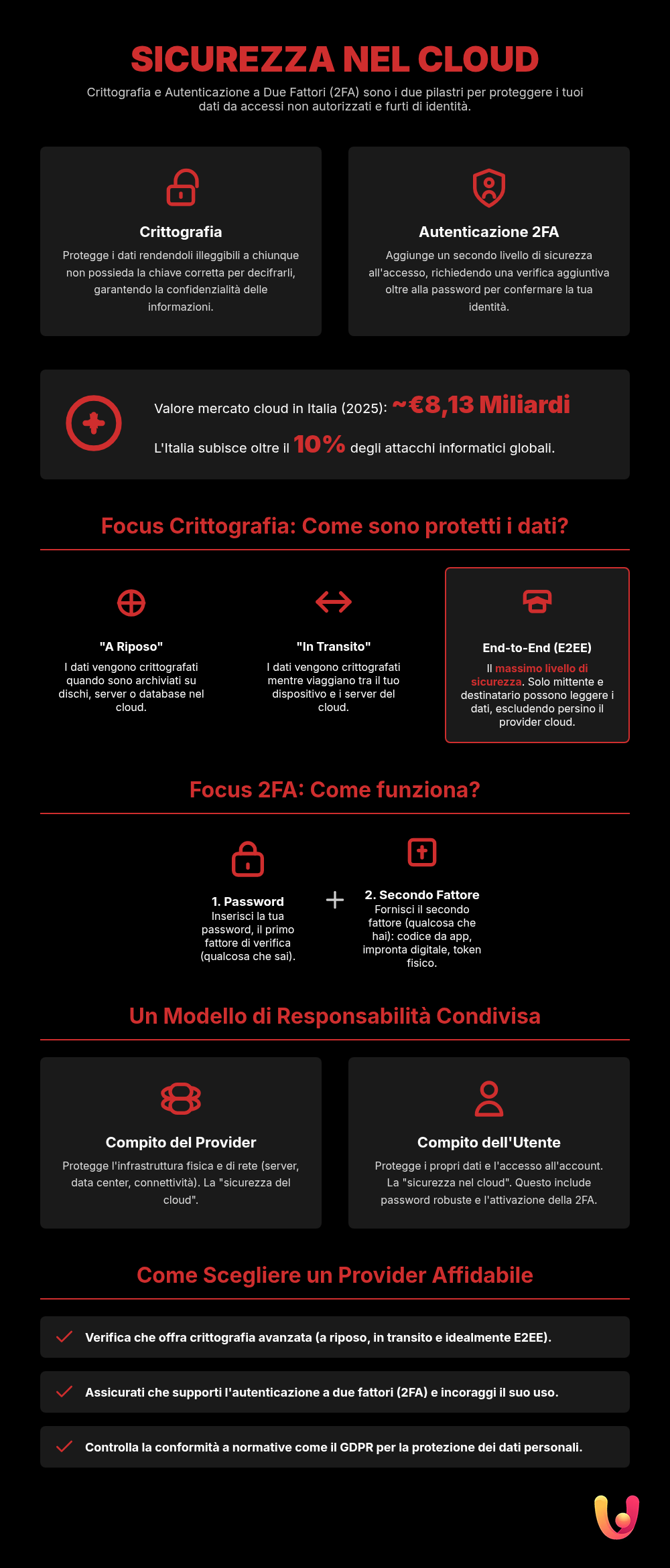

Von Urlaubsfotos über Arbeitsdokumente bis hin zu E-Mails und den Anwendungen, die wir täglich nutzen: Die Cloud ist zu einem unsichtbaren, aber allgegenwärtigen Archiv in unserem Leben geworden. Wir vertrauen diesen digitalen Räumen unsere wertvollsten Daten an und verlassen uns auf ihre Effizienz und Zugänglichkeit. Aber wie sicher sind sie wirklich? In einer Welt, in der Cyberangriffe immer häufiger und raffinierter werden, ist der Schutz online gespeicherter Informationen oberste Priorität. Die Antwort auf diese Anforderung stützt sich auf zwei grundlegende Säulen: die Verschlüsselung und die Zwei-Faktor-Authentifizierung (2FA), die digitalen Wächter unseres Online-Lebens.

Im italienischen und europäischen Kontext stellt die Einführung dieser Technologien einen Treffpunkt zwischen Tradition und Innovation dar. Die mediterrane Kultur, die oft mit einem greifbaren Konzept von Eigentum und Sicherheit verbunden ist, steht vor dem unvermeidlichen Übergang zu digitalen Diensten. Zu verstehen, wie Verschlüsselung und 2FA funktionieren, ist nicht mehr nur eine Angelegenheit für Fachleute, sondern eine wesentliche Kompetenz für jeden, der sich bewusst in der Gegenwart bewegen und das schützen möchte, was am wichtigsten ist: die eigene digitale Identität.

Die Cloud in Italien: Ein Gleichgewicht zwischen Misstrauen und Chancen

Der Cloud-Markt in Italien befindet sich in voller Expansion, mit einem für 2025 prognostizierten Wachstum von 20 %, das seinen Wert auf 8,13 Milliarden Euro steigern wird. Diese Daten, die vom Osservatorio Cloud Transformation des Politecnico di Milano bereitgestellt wurden, zeigen, wie Unternehmen und Bürger das traditionelle Misstrauen gegenüber der „Wolke“ überwinden. Kleine und mittlere Unternehmen (KMU), das Rückgrat der italienischen Wirtschaft, sehen in der Cloud einen Wachstumsmotor, mit einem Ausgabenanstieg von 18 %. Dieser Übergang ist jedoch nicht ohne Hindernisse. Italien bleibt eines der am stärksten von Cyberkriminellen ins Visier genommenen Länder und ist von über 10 % der weltweiten Angriffe betroffen. Dieses alarmierende Szenario, das durch den Clusit-Bericht 2025 hervorgehoben wird, macht Sicherheit zu einem nicht verhandelbaren Faktor.

Das Jahr 2025 markiert einen Wendepunkt: Die Cloud ist nicht mehr nur das Paradigma für den Aufbau und die Modernisierung von Informationssystemen, sondern ein strategisches Gut für Innovation und Wettbewerbsfähigkeit, das unter Beibehaltung der Kontrolle über Anwendungen und Daten aufgebaut werden muss.

In diesem Zusammenhang spielen Vorschriften wie die DSGVO (Datenschutz-Grundverordnung) eine entscheidende Rolle. Durch die Auferlegung strenger Regeln für die Behandlung und den Schutz von Daten hat die DSGVO die Anbieter von Cloud-Diensten dazu veranlasst, ihre Sicherheitsstandards zu erhöhen und das Vertrauen der Nutzer zu stärken. Die Herausforderung für Italien und Europa besteht also darin, die technologische Innovation anzunehmen, ohne die Souveränität und den Datenschutz zu opfern – ein Wert, der tief in unserer Kultur verwurzelt ist.

Verschlüsselung: Das digitale Siegel für Ihre Daten

Stellen Sie sich vor, Sie schreiben einen Brief in einer Geheimsprache, die nur Sie und der Empfänger verstehen können. Das ist im Wesentlichen die Verschlüsselung. Es ist ein Prozess, der lesbare Informationen in ein kodiertes und unverständliches Format umwandelt und sie für jeden unbrauchbar macht, der nicht den richtigen Schlüssel zur Entschlüsselung besitzt. In der Welt der Cloud fungiert die Verschlüsselung wie ein digitales Sicherheitssiegel, das Ihre Dateien vor neugierigen Blicken schützt, egal ob sie auf einem Server gespeichert sind oder durch das Netzwerk reisen. Dieses Werkzeug ist unerlässlich geworden, um die Vertraulichkeit in einer Ära wachsender Cyber-Bedrohungen zu gewährleisten.

Verschlüsselung von Daten im Ruhezustand und während der Übertragung

Für einen umfassenden Schutz müssen Daten jederzeit sicher sein. Hier kommen zwei Schlüsselkonzepte ins Spiel: die Verschlüsselung von Daten im Ruhezustand (at-rest) und die Verschlüsselung von Daten während der Übertragung (in-transit). Erstere schützt die Daten, wenn sie auf den Servern des Cloud-Anbieters gespeichert sind, wie Dateien auf einer Festplatte. Letztere schützt sie, während sie von einem Punkt zum anderen reisen, zum Beispiel, wenn Sie ein Foto von Ihrem Smartphone in Ihr Online-Archiv hochladen. Die Verschlüsselung während der Übertragung wird oft über Protokolle wie TLS (Transport Layer Security) gehandhabt, dasselbe, das auch Ihre Online-Banking-Transaktionen schützt. Sicherzustellen, dass ein Cloud-Dienst beide Formen der Verschlüsselung anbietet, ist der erste Schritt zu robuster Sicherheit.

Ende-zu-Ende-Verschlüsselung: die uneinnehmbare Festung

Das höchste Sicherheitsniveau wird durch die Ende-zu-Ende-Verschlüsselung (E2EE) repräsentiert. Bei dieser Methode werden die Daten auf dem Gerät des Absenders verschlüsselt und können nur auf dem Gerät des Empfängers entschlüsselt werden. Nicht einmal der Anbieter des Cloud-Dienstes kann auf den Inhalt Ihrer Dateien zugreifen. Das ist der grundlegende Unterschied: Während bei der Standardverschlüsselung der Anbieter die Schlüssel besitzt und theoretisch Ihre Daten entschlüsseln könnte, haben bei E2EE nur Sie die Kontrolle. Es ist die ideale Lösung für die Speicherung extrem sensibler Informationen und gewährleistet die größtmögliche Privatsphäre. Für diejenigen, die maximale Kontrolle suchen, gibt es Lösungen wie eine private Cloud mit Open-Source-Alternativen, die das Sicherheitsmanagement vollständig in die Hände des Benutzers legen.

Zwei-Faktor-Authentifizierung (2FA): Das doppelte Schloss für Ihr Konto

Wenn das Passwort Ihr Hausschlüssel ist, dann ist die Zwei-Faktor-Authentifizierung (2FA) ein zusätzliches Alarmsystem, das einen weiteren Identitätsnachweis verlangt. Es reicht nicht mehr aus, nur das geheime Wort zu kennen; man benötigt auch ein zweites Element, um eintreten zu können. Dieser zweite „Faktor“ basiert auf etwas, das Sie haben (wie Ihr Smartphone), etwas, das Sie sind (wie Ihr Fingerabdruck) oder etwas, das Sie wissen (ein anderer Code). Die Einführung der 2FA ist eine der wirksamsten Maßnahmen, um ein Konto abzusichern, denn selbst wenn es einem Angreifer gelänge, Ihr Passwort zu stehlen, würde er beim zweiten Verifizierungsschritt blockiert werden.

Heutzutage reicht es nicht mehr aus, seine Konten mit einem starken Passwort zu schützen: Es ist ratsam – ja sogar notwendig – eine starke Authentifizierung oder Strong Authentication zu verwenden.

Trotz ihrer Wirksamkeit ist die Verbreitung der 2FA noch nicht universell. Viele Nutzer empfinden sie als umständlichen Schritt, aber in Wirklichkeit bietet der geringe anfängliche Aufwand einen enormen Sicherheitsgewinn. Die Aktivierung der Bestätigung in zwei Schritten für Ihre E-Mail oder für Cloud-Dienste ist eine einfache Geste, die Identitätsdiebstahl und unbefugten Zugriff verhindern kann.

Wie die 2FA funktioniert

Die gebräuchlichste Implementierung der 2FA sieht vor, dass nach der Eingabe des Passworts ein temporärer numerischer Code (OTP, One-Time Password) per SMS oder über eine dedizierte App an Ihr Smartphone gesendet wird. Die Hauptoptionen umfassen:

- Codes per SMS: Praktisch und weit verbreitet, gelten aber aufgrund des Risikos von Angriffen wie SIM-Swapping als die am wenigsten sichere Methode.

- Authenticator-Apps: Anwendungen wie Google Authenticator oder Microsoft Authenticator generieren Codes, die sich alle 30-60 Sekunden ändern. Sie sind sicherer als SMS, da sie nicht vom Telefonnetz abhängig sind.

- Hardware-Token: Kleine physische Geräte, ähnlich wie USB-Sticks, die Codes generieren oder den Zugriff mit einer Berührung autorisieren. Sie bieten das höchste Maß an Sicherheit.

- Biometrische Daten: Die Verwendung von Fingerabdruck oder Gesichtserkennung auf Ihrem Gerät, eine schnelle und untrennbar mit Ihrer Person verbundene Methode.

Denken Sie daran, dass eine gute Sicherheitsstrategie immer mit einem starken und einzigartigen Passwort beginnt, aber die Hinzufügung des zweiten Faktors den wahren Unterschied macht.

Die Wahl des richtigen Anbieters: Nicht alle Clouds sind gleich

Die Wahl des Cloud-Dienstanbieters ist eine entscheidende Entscheidung, die sich direkt auf die Sicherheit Ihrer Daten auswirkt. Nicht alle Anbieter bieten das gleiche Schutzniveau, und es ist unerlässlich, ihre Richtlinien sorgfältig zu analysieren, bevor Sie ihnen Ihre Informationen anvertrauen. Ein guter Ausgangspunkt ist die Überprüfung der Transparenz des Anbieters hinsichtlich der ergriffenen Sicherheitsmaßnahmen. Die DSGVO-Verordnung beispielsweise verpflichtet Anbieter, angemessene technische und organisatorische Maßnahmen zum Schutz personenbezogener Daten zu gewährleisten. Dies hat eine Grundlage der geteilten Verantwortung zwischen dem Dienstanbieter (Auftragsverarbeiter) und dem Nutzer (Verantwortlicher) geschaffen.

Bevor Sie sich entscheiden, stellen Sie sich einige Schlüsselfragen: Bietet der Dienst eine Ende-zu-Ende-Verschlüsselung? Unterstützt er alle modernen Methoden der Zwei-Faktor-Authentifizierung? Wo befinden sich die Server physisch? Der Standort der Rechenzentren ist ein wichtiger Aspekt für die DSGVO-Konformität, insbesondere im Hinblick auf die Übermittlung von Daten außerhalb der Europäischen Union. Ein detaillierter Vergleich der verfügbaren Optionen, wie der zwischen den Branchenriesen, kann Ihnen helfen zu verstehen, welcher Dienst am besten zu Ihren Sicherheits- und Datenschutzanforderungen passt. Für weitere Informationen können Sie unseren Leitfaden Google Drive vs. OneDrive vs. Dropbox konsultieren.

Geteilte Verantwortung: Ihre Rolle bei der Sicherheit

Zu denken, dass die Datensicherheit in der Cloud ausschließlich Aufgabe des Anbieters ist, ist ein häufiger und gefährlicher Fehler. Das vorherrschende Modell ist das der „geteilten Verantwortung“: Der Anbieter ist für die Sicherheit der Infrastruktur verantwortlich (die „Sicherheit der Cloud“), aber der Nutzer ist dafür verantwortlich, wie er sie nutzt und was er darin speichert (die „Sicherheit in der Cloud“). Das bedeutet, dass Ihre digitalen Gewohnheiten eine entscheidende Rolle dabei spielen, Ihre Daten sicher zu halten. Handlungen wie die Wahl schwacher Passwörter, die Wiederverwendung derselben Anmeldeinformationen auf mehreren Websites oder die Nichtaktivierung der 2FA können selbst die ausgeklügeltsten Schutzmaßnahmen des Anbieters zunichtemachen.

Bewusstsein ist die erste Verteidigungslinie. Es ist unerlässlich, gute Praktiken der „digitalen Hygiene“ zu übernehmen: komplexe und einzigartige Passwörter erstellen, die Zwei-Faktor-Authentifizierung für alle Konten aktivieren, die sie unterstützen, misstrauisch gegenüber Phishing-E-Mails sein und darauf achten, welche Berechtigungen wir Anwendungen erteilen. Darüber hinaus bleibt die regelmäßige Sicherung der wichtigsten Daten eine kluge Strategie. Auch wenn die Cloud von sich aus eine gewisse Ausfallsicherheit bietet, fügt eine Offline-Sicherheitskopie oder eine Kopie auf einem anderen Dienst eine zusätzliche Schutzebene gegen versehentlichen Verlust oder Ransomware-Angriffe hinzu.

Schlussfolgerungen

Im digitalen Zeitalter ist die Cloud zu einer unverzichtbaren Erweiterung unseres persönlichen und beruflichen Lebens geworden. Ihre Bequemlichkeit darf uns jedoch nicht dazu verleiten, unsere Wachsamkeit zu verringern. Datensicherheit ist keine Option, sondern eine strategische Notwendigkeit in einer Landschaft, in der sich die Bedrohungen ständig weiterentwickeln. Wie wir gesehen haben, ist der Einsatz robuster Werkzeuge wie der Verschlüsselung und der Zwei-Faktor-Authentifizierung (2FA) der effektivste Weg, um eine digitale Festung um unsere Informationen zu errichten.

Der italienische und europäische Ansatz, der versucht, technologische Innovation mit einer soliden Datenschutzkultur in Einklang zu bringen, weist uns den Weg. Den Wandel anzunehmen bedeutet nicht, auf Schutz zu verzichten. Im Gegenteil, es erfordert ein größeres Bewusstsein und eine aktive Rolle von jedem einzelnen Nutzer. Die Wahl zuverlässiger Anbieter, das Verständnis der von uns genutzten Technologien und die Anwendung guter Sicherheitspraktiken sind die Bausteine, mit denen wir eine sicherere digitale Zukunft für alle schaffen können, indem wir unsere Identität und unsere Daten in der weiten Welt der Cloud schützen.

Häufig gestellte Fragen

Es bedeutet, Ihre Dateien in einen unlesbaren Code umzuwandeln, bevor sie auf den fernen Servern gespeichert werden. Nur wer den richtigen Schlüssel besitzt, also Sie, kann die Originaldokumente entschlüsseln und ansehen. Es ist, als würden Sie Ihre Daten in einen digitalen Safe sperren, bevor Sie sie Dritten anvertrauen, und so sicherstellen, dass niemand, nicht einmal der Dienstanbieter, darauf zugreifen kann.

Die Zwei-Faktor-Authentifizierung (2FA) fügt Ihrem Konto neben dem Passwort eine zweite Sicherheitsebene hinzu. Nach der Eingabe des Passworts fordert das System Sie auf, einen zweiten Identitätsnachweis zu erbringen. Dieser Nachweis ist in der Regel ein temporärer Code, der per SMS an Ihr Smartphone gesendet oder von einer speziellen App generiert wird. Auf diese Weise könnte ein Angreifer, selbst wenn er Ihr Passwort stiehlt, nicht auf Ihr Konto zugreifen, ohne auch Ihr Telefon zu besitzen.

Die Sicherheit in der Cloud hängt sowohl vom Dienstanbieter als auch von Ihren eigenen Handlungen ab. Große Anbieter investieren enorme Ressourcen in die Sicherheit, aber die Verantwortung wird geteilt. Um den Schutz zu maximieren, ist es entscheidend, Dienste zu wählen, die eine Ende-zu-Ende-Verschlüsselung anbieten, und immer die Zwei-Faktor-Authentifizierung (2FA) zu aktivieren. Obwohl kein System zu 100 % unfehlbar ist, macht die kombinierte Nutzung dieser Technologien einen unbefugten Zugriff extrem schwierig.

Es ist keine Frage der Wahl, sondern zwei komplementäre Werkzeuge, die für einen umfassenden Schutz zusammen verwendet werden sollten. Die Verschlüsselung schützt Ihre Daten im Ruhezustand, wenn sie auf Servern gespeichert sind, und macht sie für jeden ohne den Schlüssel unlesbar. Die Zwei-Faktor-Authentifizierung hingegen schützt den Zugangspunkt zu Ihrem Konto und verhindert, dass Fremde eindringen können, selbst wenn sie Ihr Passwort kennen. Die Verwendung von beidem ist die beste Strategie.

Der Verlust Ihres 2FA-Geräts bedeutet nicht, dass Sie den Zugriff für immer verlieren. Die meisten Dienste stellen bei der Einrichtung einmalige Backup-Codes zur Verfügung, die Sie an einem sicheren Ort aufbewahren sollten. Alternativ haben Sie möglicherweise eine sekundäre Telefonnummer oder ein vertrauenswürdiges Gerät zur Wiederherstellung eingerichtet. Es ist unerlässlich, diese Wiederherstellungsoptionen im Voraus zu konfigurieren, um zu vermeiden, dass Sie aus Ihrem Konto ausgesperrt werden.

Haben Sie noch Zweifel an Cloud-Sicherheit: Ein Leitfaden zu Verschlüsselung und 2FA?

Geben Sie hier Ihre spezifische Frage ein, um sofort die offizielle Antwort von Google zu finden.

Fanden Sie diesen Artikel hilfreich? Gibt es ein anderes Thema, das Sie von mir behandelt sehen möchten?

Schreiben Sie es in die Kommentare unten! Ich lasse mich direkt von Ihren Vorschlägen inspirieren.