Kurz gesagt (TL;DR)

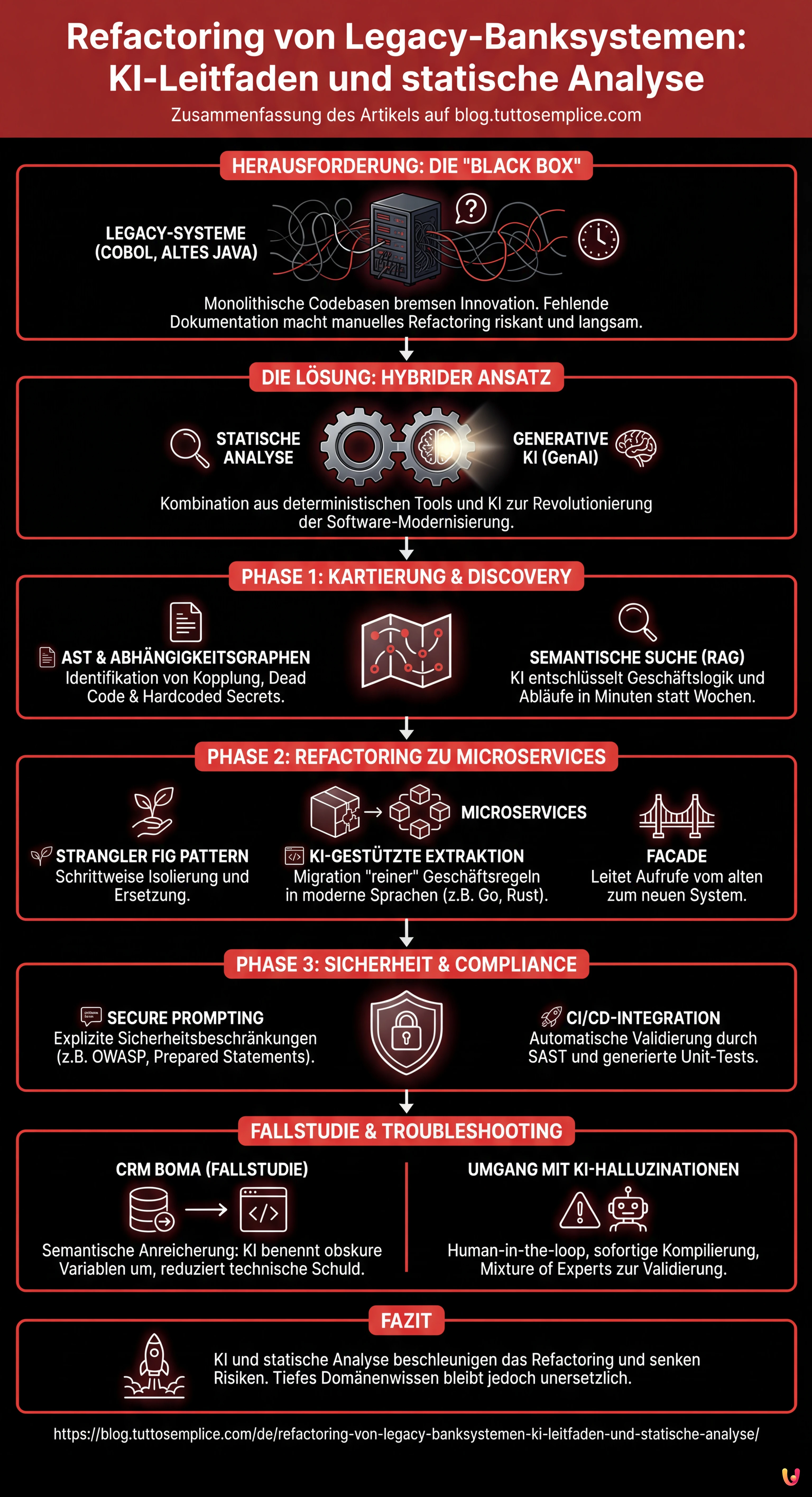

Die Modernisierung von Legacy-Banksystemen wird nachhaltig, indem die Präzision der statischen Analyse mit der Interpretationsfähigkeit der Generativen Künstlichen Intelligenz kombiniert wird.

Die Einführung von RAG-Architekturen und evolutionären Mustern beschleunigt die Kartierung veralteten Codes und erleichtert den sicheren Übergang von komplexen Monolithen zu agilen Microservices.

Die Integration strenger Sicherheitsprotokolle und automatischer Validierungen in die Entwicklungspipeline mindert die operativen Risiken, die sich aus der automatischen Codegenerierung ergeben.

Der Teufel steckt im Detail. 👇 Lesen Sie weiter, um die kritischen Schritte und praktischen Tipps zu entdecken, um keine Fehler zu machen.

In der Finanzlandschaft des Jahres 2026 ist das Refactoring von Legacy-Systemen keine optionale Wahl mehr, sondern eine Notwendigkeit für das operative Überleben. Bankinstitute befinden sich in der Zwickmühle zwischen der Notwendigkeit schneller Innovation (um mit digital nativen Fintechs zu konkurrieren) und der Last monolithischer Codebasen, die oft in COBOL oder alten Java-Versionen geschrieben sind und seit Jahrzehnten kritische Transaktionen verwalten. Dieser technische Leitfaden untersucht, wie die Integration von Generativer Künstlicher Intelligenz (GenAI) und deterministischen Tools zur statischen Codeanalyse die Art und Weise revolutioniert, wie wir die Software-Modernisierung angehen.

Das Problem der „Black Box“ in Banksystemen

Das Haupthindernis beim Refactoring von Banksystemen ist nicht das Schreiben neuen Codes, sondern das Verständnis des alten. Wir sprechen von Millionen von Codezeilen, in denen die Geschäftslogik mit dem Infrastrukturmanagement verflochten ist und Dokumentation oft fehlt oder veraltet ist. In diesem Kontext ist ein manueller Ansatz riskant und untragbar langsam.

Die moderne Lösung liegt in einem hybriden Ansatz: Nutzung der statischen Analyse zur Erstellung einer sicheren Abhängigkeitskarte und spezialisierter LLMs (Large Language Models) für das Code Understanding, um die semantische Absicht von Funktionen zu entschlüsseln.

Phase 1: Kartierung und Discovery mit statischer Analyse und KI

Bevor eine einzige Zeile Code angefasst wird, müssen die Schattenzonen des Monolithen beleuchtet werden. So strukturieren Sie die Discovery-Phase:

1. Generierung des Abstract Syntax Tree (AST)

Tools zur statischen Analyse (wie fortgeschrittenes SonarQube oder proprietäre Mainframe-Analyse-Tools) müssen so konfiguriert werden, dass sie nicht nur Qualitätsberichte, sondern vollständige Abhängigkeitsgraphen erstellen. Das Ziel ist die Identifizierung von:

- Afferente und efferente Kopplung: Welche Module sind zu stark miteinander verbunden?

- Dead Code: Code, der nie ausgeführt wird, aber kognitive Ressourcen verbraucht.

- Hardcoded Secrets: Im Quellcode vergrabene Anmeldeinformationen.

2. Semantische Codesuche mit RAG (Retrieval-Augmented Generation)

Sobald die Codebasis indiziert ist, können wir eine RAG-Architektur nutzen. Anstatt ein generisches LLM zu bitten, „diese Datei zu erklären“, speisen wir die gesamte vektorisierte Codebasis in eine Datenbank ein. Dies ermöglicht es, das System mit High-Level-Fragen abzufragen:

„Zeige mir alle Funktionen, die den Zinseszins berechnen und direkte Abhängigkeiten zur Tabelle DB_KUNDEN_HISTORIE haben.“

Die KI liefert nicht nur die Dateien, sondern auch den logischen Fluss, der sie verbindet, und reduziert so die Analysezeit von Wochen auf Minuten.

Phase 2: Refactoring-Strategien hin zu Microservices

Sobald das Terrain kartiert ist, ist das Ziel das Refactoring von Legacy-Systemen hin zu einer Microservices- oder modularen Architektur. Die Königstechnik bleibt das Strangler Fig Pattern, verstärkt durch KI.

Isolierung der Geschäftslogik

Hier kommt die Erfahrung aus der Entwicklung des CRM BOMA ins Spiel. Während der Erstellung von BOMA standen wir vor der Notwendigkeit, komplexe Kundenmanagement-Logiken aus einer alten VB6-Verwaltungssoftware zu migrieren. Der häufige Fehler ist der Versuch, alles von Grund auf neu zu schreiben (Big Bang Rewrite). Stattdessen nutzten wir KI, um die „reinen“ Geschäftsregeln zu extrahieren und sie vom Benutzeroberflächen- und Datenzugriffscode zu trennen.

Der angewandte Prozess:

- Identifikation: Die statische Analyse identifiziert die Grenzen des Moduls (Bounded Context).

- Assistierte Extraktion: Man liefert dem LLM den Legacy-Code und fordert es auf, eine agnostische Version der Logik in einer modernen Sprache (z. B. Go oder Rust) zu generieren, wobei Input und Output identisch bleiben.

- Erstellung einer Facade: Man implementiert eine Schnittstelle, die Aufrufe vom alten System zum neuen Microservice weiterleitet.

Phase 3: Sicherheit und Compliance (OWASP Top 10)

Im Bankensektor ist Sicherheit nicht verhandelbar. Die Nutzung von KI zur Codegenerierung bringt neue Risiken mit sich (z. B. unsicherer Code oder Halluzinationen). Es ist zwingend erforderlich, Sicherheitskontrollen in die Refactoring-Pipeline zu integrieren.

Prompt Engineering für die Sicherheit

Wenn man ein LLM bittet, eine Funktion zu refaktorisieren, muss der Prompt explizite Sicherheitsbeschränkungen enthalten. Beispiel für einen strukturierten Prompt:

ROLE: Senior Security Architect TASK: Refactoring der Funktion 'processTransaction' von COBOL zu Java Spring Boot. CONSTRAINTS: 1. Verwende Prepared Statements zur Verhinderung von SQL Injection (OWASP A03:2021). 2. Implementiere eine strenge Eingabevalidierung. 3. Stelle sicher, dass Logs keine PII (Personally Identifiable Information) enthalten. 4. Füge Javadoc-Kommentare hinzu, die die beibehaltene Geschäftslogik erklären.

Automatische Validierung in der CI/CD

Der von der KI generierte Code darf niemals ohne Validierung in die Produktion gehen. Die CI/CD-Pipeline muss Folgendes beinhalten:

- SAST (Static Application Security Testing): Automatischer Scan auf bekannte Schwachstellen.

- Generierte Unit-Tests: Die KI bitten, Unit-Tests für den alten Code zu generieren und sicherzustellen, dass der neue Code dieselben Tests besteht (Regression Testing).

Die Fallstudie: Das Erbe des CRM BOMA

Die Erfahrung mit dem CRM BOMA war aufschlussreich für die Definition dieses Protokolls. Bei diesem Projekt war die Herausforderung nicht nur technologisch, sondern auch semantisch. Das alte System verwendete obskure Nomenklaturen (z. B. Variablen wie var1, x_temp). Durch die Nutzung von LLMs zur Analyse des Datenflusses gelang es uns, Variablen mit sprechenden Namen basierend auf dem realen Nutzungskontext umzubenennen und zu refaktorisieren (z. B. customerLifetimeValue, lastInteractionDate).

Dieser Prozess der „semantischen Anreicherung“ während des Refactorings ermöglichte es nicht nur, den Technologie-Stack zu aktualisieren, sondern den Code auch für zukünftige Entwickler wartbar zu machen, wodurch die technische Schuld in den ersten 6 Monaten nach der Migration um 60 % reduziert wurde.

Troubleshooting: Umgang mit KI-Halluzinationen

Auch im Jahr 2026 können LLMs „halluzinieren“ und nicht existierende Bibliotheken oder Methoden erfinden. Um dieses Risiko zu mindern:

- Human-in-the-loop: Menschliche Code-Reviews bleiben für kritische Logik obligatorisch.

- Sofortige Kompilierung: Integration der IDE mit dem KI-Agenten, um zu überprüfen, ob der vorgeschlagene Code in Echtzeit kompiliert.

- Querverweise: Nutzung zweier verschiedener Modelle zur Codegenerierung und eines dritten Modells zum Vergleich der Lösungen (Pattern „Mixture of Experts“).

Fazit

Das Refactoring von Legacy-Systemen im Bankensektor ist eine Operation am offenen Herzen. Der Einsatz von Tools zur statischen Analyse in Kombination mit künstlicher Intelligenz ermöglicht es, operative Risiken zu reduzieren und die Time-to-Market zu beschleunigen. Technologie ist jedoch nur ein Beschleuniger: Das tiefe Verständnis der Bankdomänen und der Softwarearchitektur, wie im Fall BOMA gezeigt, bleiben die unersetzlichen Fundamente für den Projekterfolg.

Häufig gestellte Fragen

Die Integration von Generativer KI und statischer Analyse ermöglicht die schnelle Entschlüsselung veralteter Codebasen und reduziert die Discovery-Zeiten von Wochen auf Minuten. Dank der RAG-Architektur kann der vektorisierte Code abgefragt werden, um komplexe logische Abläufe und versteckte Abhängigkeiten zu verstehen, was die Extraktion von Geschäftsregeln erleichtert, ohne Millionen von Codezeilen manuell analysieren zu müssen.

Die empfohlene Technik ist das durch KI verstärkte Strangler Fig Pattern. Dieser Ansatz vermeidet die sofortige vollständige Neuschreibung und bevorzugt die schrittweise Isolierung begrenzter Kontexte. LLMs werden verwendet, um die reine Logik aus dem alten System zu extrahieren und in modernen Sprachen neu zu schreiben, während Facade-Schnittstellen erstellt werden, die den Datenverkehr progressiv zu den neuen Microservices leiten.

Sicherheit wird durch explizite Einschränkungen in den Prompts erreicht, wie z. B. die Verwendung von Prepared Statements zur Verhinderung von SQL Injection gemäß OWASP-Standards, sowie durch die Integration automatischer Kontrollen in die CI/CD-Pipeline. Es ist unerlässlich, einen Human-in-the-Loop-Ansatz für die Überprüfung kritischen Codes beizubehalten und SAST-Tools zu verwenden, um Schwachstellen zu scannen, bevor die Software in Produktion geht.

Man verwendet einen Ansatz der semantischen Anreicherung durch auf Code Understanding spezialisierte LLMs. Diese Modelle analysieren den Datenfluss und schlagen Umbenennungen obskurer Variablen mit Begriffen vor, die auf dem realen Kontext basieren, wie in der Fallstudie CRM BOMA gesehen. Dieser Prozess verwandelt den Black-Box-Code in eine lesbare und wartbare Struktur für zukünftige Entwickler.

Halluzinationen treten auf, wenn die KI nicht existierende Bibliotheken oder Methoden erfindet. Zur Minderung werden Strategien wie die sofortige Kompilierung des vorgeschlagenen Codes direkt in der IDE und die Verwendung mehrerer Modelle zum Vergleich der Lösungen (Mixture of Experts) angewendet. Zudem stellt die automatische Generierung von Unit-Tests sicher, dass der neue Code die Funktionalitäten des ursprünglichen Systems strikt einhält.

Fanden Sie diesen Artikel hilfreich? Gibt es ein anderes Thema, das Sie von mir behandelt sehen möchten?

Schreiben Sie es in die Kommentare unten! Ich lasse mich direkt von Ihren Vorschlägen inspirieren.