En Breve (TL;DR)

Proteger los datos en la nube es fundamental: descubre cómo utilizar el cifrado y la autenticación de dos factores (2FA) para garantizar la máxima seguridad de tus archivos.

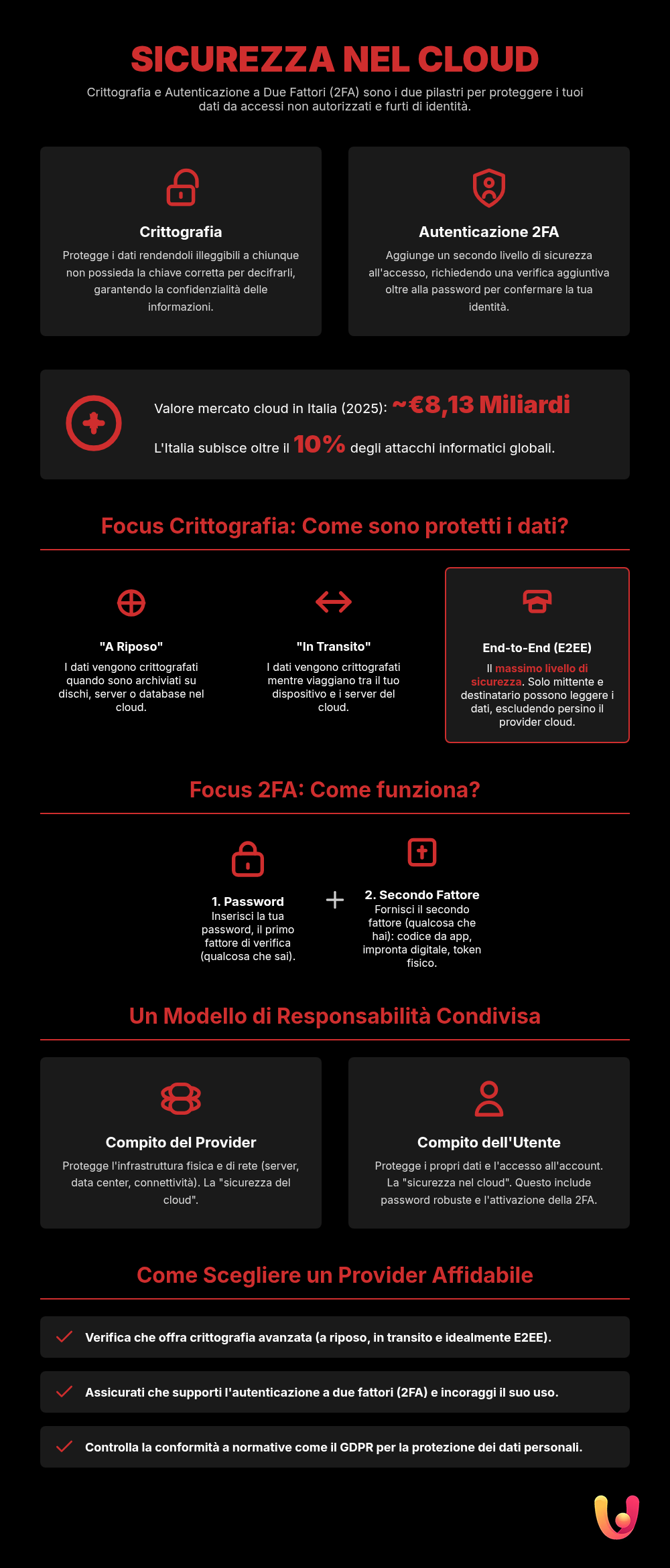

Profundizaremos en la importancia del cifrado y la autenticación de dos factores (2FA) para garantizar la máxima protección de tus datos.

Implementa estas dos defensas fundamentales para proteger tus datos más valiosos de amenazas y violaciones.

El diablo está en los detalles. 👇 Sigue leyendo para descubrir los pasos críticos y los consejos prácticos para no equivocarte.

Desde las fotos de las vacaciones hasta los documentos de trabajo, pasando por los correos electrónicos y las aplicaciones que usamos a diario: la nube se ha convertido en un archivo invisible pero omnipresente en nuestras vidas. Confiamos nuestros datos más valiosos a estos espacios digitales, contando con su eficiencia y accesibilidad. Pero, ¿son realmente seguros? En un mundo donde los ciberataques son cada vez más frecuentes y sofisticados, proteger la información almacenada en línea es una prioridad absoluta. La respuesta a esta necesidad se basa en dos pilares fundamentales: el cifrado y la autenticación de dos factores (2FA), los centinelas digitales de nuestra vida en línea.

En el contexto español y europeo, la adopción de estas tecnologías representa un punto de encuentro entre tradición e innovación. La cultura mediterránea, a menudo ligada a un concepto tangible de propiedad y seguridad, se enfrenta a la inevitable transición hacia los servicios digitales. Comprender cómo funcionan el cifrado y la 2FA ya no es una cuestión solo para expertos, sino una competencia esencial para cualquiera que quiera navegar el presente con conciencia y proteger lo que más importa: su propia identidad digital.

La nube en España: un equilibrio entre desconfianza y oportunidad

El mercado de la nube en Italia está en plena expansión, con un crecimiento previsto del 20 % en 2025 que elevará su valor a 8,13 mil millones de euros. Este dato, proporcionado por el Observatorio de Transformación Cloud del Politécnico de Milán, muestra cómo empresas y ciudadanos están superando la desconfianza tradicional hacia la «nube». Las Pequeñas y Medianas Empresas (PYMES), columna vertebral de la economía italiana, ven en la nube un motor para el crecimiento, con un gasto que aumenta un 18 %. Sin embargo, esta transición no está exenta de obstáculos. Italia sigue siendo uno de los países más atacados por los ciberdelincuentes, sufriendo más del 10 % de los ataques globales. Este alarmante escenario, destacado por el informe Clusit 2025, convierte la seguridad en un factor no negociable.

2025 marca un punto de inflexión: la nube ya no es solo el paradigma para construir y modernizar los sistemas de información, sino un activo estratégico de innovación y competitividad, que debe construirse manteniendo el control de las aplicaciones y los datos.

En este contexto, normativas como el RGPD (Reglamento General de Protección de Datos) juegan un papel crucial. Al imponer reglas estrictas sobre cómo se tratan y protegen los datos, el RGPD ha impulsado a los proveedores de servicios en la nube a elevar sus estándares de seguridad, aumentando la confianza de los usuarios. El desafío para España y Europa es, por tanto, abrazar la innovación tecnológica sin sacrificar la soberanía y la protección de datos, un valor profundamente arraigado en nuestra cultura.

Cifrado: el sello digital de tus datos

Imagina que escribes una carta en un lenguaje secreto que solo tú y el destinatario podéis entender. Eso es, en esencia, el cifrado. Es un proceso que transforma información legible en un formato codificado e incomprensible, haciéndola inutilizable para cualquiera que no posea la clave correcta para descifrarla. En el mundo de la nube, el cifrado actúa como un sello de seguridad digital, protegiendo tus archivos de miradas indiscretas, ya sea que estén almacenados en un servidor o viajando a través de la red. Esta herramienta se ha vuelto esencial para garantizar la confidencialidad en una era de crecientes amenazas informáticas.

Cifrado en reposo y en tránsito

Para una protección completa, los datos deben estar seguros en todo momento. Aquí entran en juego dos conceptos clave: el cifrado en reposo (at-rest) y el cifrado en tránsito (in-transit). El primero protege los datos cuando están almacenados en los servidores del proveedor de la nube, como archivos en un disco duro. El segundo, en cambio, los protege mientras viajan de un punto a otro, por ejemplo, cuando subes una foto desde tu smartphone a tu almacenamiento en línea. El cifrado en tránsito a menudo se gestiona mediante protocolos como TLS (Transport Layer Security), el mismo que protege tus transacciones bancarias en línea. Asegurarse de que un servicio en la nube ofrezca ambas formas de cifrado es el primer paso para una seguridad robusta.

Cifrado de extremo a extremo: la fortaleza inexpugnable

El nivel de seguridad más alto lo representa el cifrado de extremo a extremo (E2EE). Con este método, los datos se cifran en el dispositivo del remitente y solo pueden descifrarse en el dispositivo del destinatario. Ni siquiera el proveedor del servicio en la nube puede acceder al contenido de tus archivos. Esta es la diferencia fundamental: mientras que con el cifrado estándar el proveedor posee las claves y podría, en teoría, descifrar tus datos, con el E2EE solo tú tienes el control. Es la solución ideal para almacenar información extremadamente sensible, garantizando la máxima privacidad posible. Para quienes buscan el máximo control, existen soluciones como una nube privada con alternativas de código abierto que ponen la gestión de la seguridad completamente en manos del usuario.

Autenticación de dos factores (2FA): la doble cerradura para tu cuenta

Si la contraseña es la llave de tu casa, la autenticación de dos factores (2FA) es un sistema de alarma adicional que solicita una prueba más de tu identidad. Ya no basta con saber solo la palabra secreta; también se necesita un segundo elemento para poder entrar. Este segundo «factor» se basa en algo que tienes (como tu smartphone), algo que eres (como tu huella dactilar) o algo que sabes (otro código). La adopción de la 2FA es una de las medidas más eficaces para blindar una cuenta, porque incluso si un atacante lograra robar tu contraseña, se quedaría bloqueado en el segundo paso de verificación.

Hoy en día ya no es suficiente proteger las cuentas con una contraseña fuerte: es conveniente —de hecho, necesario— utilizar la autenticación fuerte o strong authentication.

A pesar de su eficacia, la difusión de la 2FA todavía no es universal. Muchos usuarios la perciben como un paso engorroso, pero la realidad es que el pequeño esfuerzo inicial ofrece una enorme ganancia en términos de seguridad. Activar la verificación en dos pasos para tu correo electrónico o para los servicios en la nube es un gesto sencillo que puede prevenir el robo de identidad y los accesos no autorizados.

Cómo funciona la 2FA

La implementación más común de la 2FA implica, tras introducir la contraseña, el envío de un código numérico temporal (OTP, One-Time Password) a tu smartphone a través de SMS o una aplicación dedicada. Las opciones principales incluyen:

- Códigos por SMS: Prácticos y extendidos, pero considerados el método menos seguro debido al riesgo de ataques como el SIM swapping.

- Aplicaciones de autenticación: Aplicaciones como Google Authenticator o Microsoft Authenticator generan códigos que cambian cada 30-60 segundos. Son más seguras que los SMS porque no dependen de la red telefónica.

- Tokens de hardware: Pequeños dispositivos físicos, similares a memorias USB, que generan códigos o autorizan el acceso con un toque. Ofrecen el máximo nivel de seguridad.

- Datos biométricos: El uso de la huella dactilar o el reconocimiento facial en tu dispositivo, un método rápido e intrínsecamente ligado a tu persona.

Recuerda que una buena estrategia de seguridad siempre parte de una contraseña robusta y única, pero es la adición del segundo factor lo que marca la verdadera diferencia.

Elegir el proveedor adecuado: no todas las nubes son iguales

La elección del proveedor de servicios en la nube es una decisión crucial que afecta directamente a la seguridad de tus datos. No todos los proveedores ofrecen el mismo nivel de protección, y es fundamental analizar detenidamente sus políticas antes de confiarles tu información. Un buen punto de partida es verificar la transparencia del proveedor sobre las medidas de seguridad adoptadas. El Reglamento RGPD, por ejemplo, impone a los proveedores garantizar medidas técnicas y organizativas adecuadas para la protección de los datos personales. Esto ha creado una base de responsabilidad compartida entre quien proporciona el servicio (encargado del tratamiento) y quien lo utiliza (responsable del tratamiento).

Antes de decidir, plantéate algunas preguntas clave: ¿el servicio ofrece cifrado de extremo a extremo? ¿Es compatible con todos los métodos modernos de autenticación de dos factores? ¿Dónde están ubicados físicamente los servidores? La localización de los centros de datos es un aspecto importante para el cumplimiento del RGPD, especialmente en lo que respecta a la transferencia de datos fuera de la Unión Europea. Una comparación detallada entre las opciones disponibles, como la de los gigantes del sector, puede ayudarte a entender qué servicio se alinea mejor con tus necesidades de seguridad y privacidad. Para profundizar, puedes consultar nuestra guía Google Drive vs. OneDrive vs. Dropbox.

La responsabilidad es compartida: tu papel en la seguridad

Pensar que la seguridad de los datos en la nube es una tarea exclusiva del proveedor es un error común y peligroso. El modelo predominante es el de la «responsabilidad compartida»: el proveedor es responsable de la seguridad de la infraestructura (la «seguridad de la nube»), pero el usuario es responsable de cómo la utiliza y de lo que almacena en ella (la «seguridad en la nube»). Esto significa que tus hábitos digitales juegan un papel determinante para mantener tus datos a salvo. Acciones como elegir contraseñas débiles, reutilizar las mismas credenciales en varios sitios o no activar la 2FA pueden anular incluso las medidas de protección más sofisticadas implementadas por el proveedor.

La concienciación es la primera línea de defensa. Es fundamental adoptar buenas prácticas de «higiene digital»: crear contraseñas complejas y únicas, habilitar la autenticación de dos factores en todas las cuentas que lo permitan, desconfiar de los correos de phishing y prestar atención a los permisos que concedemos a las aplicaciones. Además, realizar copias de seguridad periódicas de los datos más importantes sigue siendo una estrategia inteligente. Aunque la nube ofrece por sí misma una cierta resiliencia, tener una copia de seguridad sin conexión o en otro servicio añade un nivel adicional de protección contra pérdidas accidentales o ataques de ransomware.

Conclusiones

En la era digital, la nube se ha convertido en una extensión indispensable de nuestra vida personal y profesional. Su comodidad, sin embargo, no debe hacernos bajar la guardia. La seguridad de los datos no es una opción, sino una necesidad estratégica en un panorama donde las amenazas están en constante evolución. Como hemos visto, confiar en herramientas robustas como el cifrado y la autenticación de dos factores (2FA) es la forma más eficaz de construir una fortaleza digital alrededor de nuestra información.

El enfoque español y europeo, que busca equilibrar la innovación tecnológica con una sólida cultura de la privacidad, nos muestra el camino a seguir. Abrazar el cambio no significa renunciar a la protección. Al contrario, requiere una mayor concienciación y un papel activo por parte de cada usuario. Elegir proveedores fiables, comprender las tecnologías que utilizamos y adoptar buenas prácticas de seguridad son los cimientos con los que podemos construir un futuro digital más seguro para todos, protegiendo nuestra identidad y nuestros datos en el vasto mundo de la nube.

Preguntas frecuentes

Significa transformar tus archivos en un código ilegible antes de que se almacenen en servidores remotos. Solo quien posee la clave correcta, es decir, tú, puede descifrar y ver los documentos originales. Es como guardar tus datos en una caja fuerte digital antes de confiarlos a terceros, garantizando que nadie, ni siquiera el proveedor del servicio, pueda acceder a ellos.

La autenticación de dos factores (2FA) añade un segundo nivel de seguridad a tu cuenta además de la contraseña. Después de introducir la contraseña, el sistema te pide que proporciones una segunda prueba de tu identidad. Esta prueba suele ser un código temporal enviado a tu smartphone por SMS o generado por una aplicación específica. De esta manera, aunque un atacante robara tu contraseña, no podría acceder a tu cuenta sin tener también tu teléfono.

La seguridad en la nube depende tanto del proveedor del servicio como de tus acciones. Los grandes proveedores invierten enormes recursos en seguridad, pero la responsabilidad es compartida. Para maximizar la protección, es fundamental elegir servicios que ofrezcan cifrado de extremo a extremo y activar siempre la autenticación de dos factores (2FA). Aunque ningún sistema es 100 % infalible, el uso combinado de estas tecnologías hace que un acceso no autorizado sea extremadamente difícil.

No se trata de una elección, sino de dos herramientas complementarias que deben usarse juntas para una protección completa. El cifrado protege tus datos cuando están en reposo, almacenados en los servidores, haciéndolos ilegibles para cualquiera que no tenga la clave. La autenticación de dos factores, en cambio, protege el punto de acceso a tu cuenta, impidiendo que extraños entren aunque conozcan tu contraseña. Usar ambos es la mejor estrategia.

Perder el dispositivo de la 2FA no significa perder el acceso para siempre. La mayoría de los servicios, en el momento de la configuración, proporcionan códigos de respaldo de un solo uso para que los guardes en un lugar seguro. Como alternativa, es posible que hayas configurado un número de teléfono secundario o un dispositivo de confianza para la recuperación. Es esencial configurar estas opciones de recuperación con antelación para evitar quedarte sin acceso a tu cuenta.

¿Te ha resultado útil este artículo? ¿Hay otro tema que te gustaría que tratara?

¡Escríbelo en los comentarios aquí abajo! Me inspiro directamente en vuestras sugerencias.