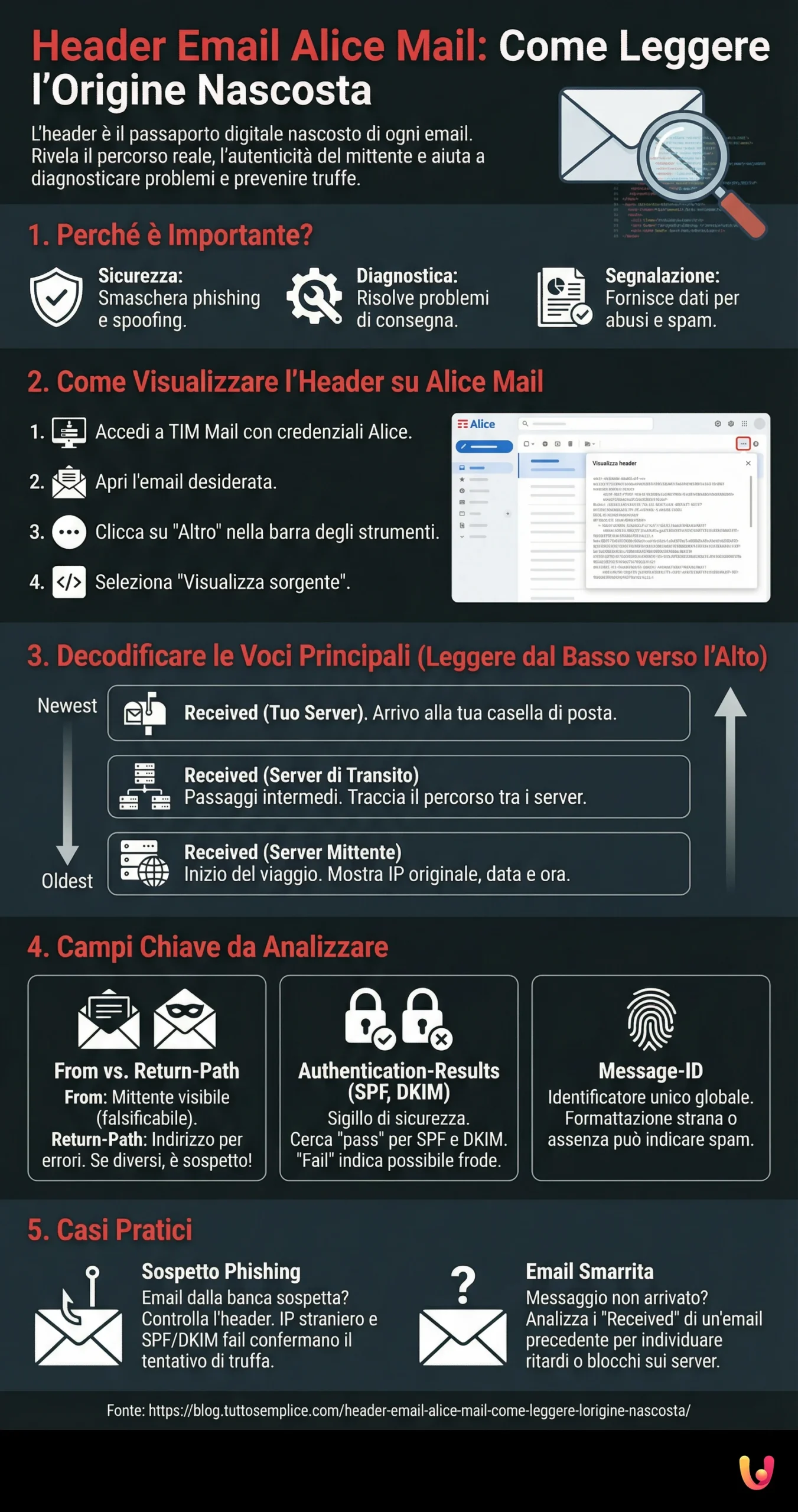

Ogni giorno utilizziamo la posta elettronica, uno strumento che unisce la tradizione della comunicazione scritta all’innovazione della tecnologia digitale. Ma un’email è molto più del testo che leggiamo. Nascosto “sotto il cofano” di ogni messaggio si trova l’header, una sorta di passaporto digitale che ne racconta il viaggio e l’identità. Capire come leggere l’header di un’email su Alice Mail, oggi parte dell’universo TIM, non è un’operazione per soli tecnici, ma una competenza fondamentale per chiunque voglia navigare il mondo digitale con maggiore consapevolezza e sicurezza, proteggendosi da minacce sempre più sofisticate.

Questo articolo ti guiderà passo dopo passo a scoprire e interpretare le informazioni contenute nell’intestazione delle tue email. Imparerai a svelare il percorso reale di un messaggio, a verificare l’autenticità del mittente e a riconoscere i segnali di allarme. Un piccolo sforzo che può fare una grande differenza nella protezione dei tuoi dati personali e professionali, trasformandoti da utente passivo a protagonista attivo della tua sicurezza online.

Cos’è l’Header di un’Email e Perché è Importante

L’header, o intestazione, di un’email è un insieme di metadati che accompagna ogni messaggio inviato. Mentre normalmente vediamo solo i campi “Da”, “A” e “Oggetto”, l’header completo contiene una cronologia dettagliata del percorso del messaggio, dal server del mittente fino alla nostra casella di posta. Possiamo immaginarlo come i timbri postali su una cartolina, ognuno dei quali aggiunge un’informazione sul suo viaggio. L’analisi di queste informazioni è cruciale per diverse ragioni. Innanzitutto, permette di verificare il vero mittente, smascherando tentativi di spoofing, dove un malintenzionato falsifica l’indirizzo per apparire legittimo. Questa è una tecnica comunemente usata per riconoscere tentativi di phishing e altre truffe. Inoltre, l’header è indispensabile per diagnosticare problemi di consegna, capendo se e dove un’email è stata bloccata o ritardata. Infine, fornisce dati tecnici essenziali per segnalare abusi e spam in modo efficace.

La Procedura Guidata per Visualizzare l’Header su Alice Mail

Accedere all’header completo di un’email su Alice Mail (TIM Mail) è un’operazione semplice e alla portata di tutti. La piattaforma webmail mette a disposizione una funzione specifica chiamata “Visualizza sorgente”, che mostra tutte le intestazioni nascoste del messaggio. Questa funzione è fondamentale quando si riceve un’email sospetta e si vuole verificare da chi è stata realmente inviata. Seguire questi passaggi ti permetterà di ottenere le informazioni necessarie per un’analisi approfondita in pochi istanti. Ricorda che questa operazione è puramente di visualizzazione e non modifica in alcun modo il messaggio originale.

Ecco la procedura dettagliata:

- Accedi alla tua casella di posta: Vai sul sito di TIM Mail ed effettua il login con le tue credenziali di Alice Mail.

- Apri l’email desiderata: Naviga nella posta in arrivo o in un’altra cartella e clicca sul messaggio che intendi analizzare per aprirlo.

- Trova le opzioni avanzate: Nella barra degli strumenti sopra il corpo del messaggio, cerca e clicca sul pulsante “Altro”.

- Visualizza il sorgente: Dal menu a tendina che appare, seleziona la voce “Visualizza sorgente”.

Una volta completato l’ultimo passaggio, si aprirà una nuova finestra o una schermata contenente il testo completo dell’header, seguito dal corpo del messaggio in formato HTML. Ora hai a disposizione tutte le informazioni per iniziare la tua analisi.

Decodificare le Voci Principali dell’Header: Una Guida Pratica

L’header di un’email può sembrare un muro di testo incomprensibile, ma è organizzato in campi specifici, ognuno con un significato preciso. Per analizzarlo correttamente, è importante ricordare una regola fondamentale: l’header si legge dal basso verso l’alto. Le prime righe in alto sono le più recenti, aggiunte dal tuo server di posta, mentre quelle in basso sono le più vecchie, generate al momento dell’invio. Comprendere i campi chiave è il primo passo per trasformare quel testo criptico in informazioni utili.

From e Return-Path: Chi ha Inviato l’Email?

Il campo From è quello che tutti conosciamo: mostra il mittente dell’email. Tuttavia, questo campo è facilmente falsificabile. È qui che entra in gioco il Return-Path (a volte chiamato “envelope from”). Questa riga indica l’indirizzo a cui verranno inviati i messaggi di errore, come quelli per un mancato recapito. Se l’indirizzo nel Return-Path è molto diverso da quello nel campo From, è un forte campanello d’allarme. I truffatori spesso usano un indirizzo “From” credibile ma un “Return-Path” che punta a un server sotto il loro controllo, tradendo la loro vera identità.

Received: Il Viaggio Digitale del Messaggio

Le righe Received sono il cuore dell’header e tracciano ogni singolo passaggio dell’email da un server all’altro. Ogni server che gestisce il messaggio aggiunge una riga “Received” in cima all’header. Leggendole dal basso verso l’alto, puoi ricostruire il percorso esatto del messaggio. Ogni riga “Received” contiene informazioni preziose, come il nome del server che ha ricevuto l’email, il nome di quello che l’ha inviata e, soprattutto, l’indirizzo IP del server mittente, insieme a data e ora del passaggio. Se un’email che sembra provenire da un ente italiano mostra un percorso che parte da server in paesi inaspettati, la sua attendibilità è seriamente compromessa.

Authentication-Results: Il Sigillo di Garanzia (SPF, DKIM)

La sezione Authentication-Results è una delle più importanti per la sicurezza. Qui, il tuo server di posta riporta l’esito dei controlli di autenticazione come SPF e DKIM. Questi protocolli sono fondamentali per verificare che un’email non sia stata contraffatta.

- SPF (Sender Policy Framework): Questo controllo verifica se l’indirizzo IP del server che ha inviato l’email è autorizzato a spedire messaggi per conto di quel dominio. Un risultato “pass” indica che il controllo è superato.

- DKIM (DomainKeys Identified Mail): Questo meccanismo aggiunge una firma digitale all’email. Il server del destinatario verifica questa firma per assicurarsi che il messaggio provenga effettivamente dal dominio dichiarato e che non sia stato alterato durante il transito.

Un risultato di “fail” per uno o entrambi questi controlli è un chiaro segnale di allarme. Indica che l’email potrebbe essere fraudolenta. Comprendere l’autenticità del mittente tramite SPF e DKIM è una difesa essenziale contro lo spam e il phishing.

Message-ID: La Carta d’Identità Unica dell’Email

Il Message-ID è un identificatore univoco assegnato a ogni email al momento della sua creazione. È una stringa di caratteri unica a livello globale, spesso formata da una combinazione di data, ora e nome del dominio del server mittente. Sebbene possa essere tecnicamente falsificato, la sua presenza e formattazione possono fornire indizi utili. Ad esempio, l’assenza di un Message-ID o uno palesemente malformato possono essere indicatori di un sistema di invio non standard, spesso utilizzato per attività di spam. Questo codice è inoltre fondamentale quando si deve segnalare un problema tecnico all’assistenza del proprio provider di posta.

Casi Pratici: Quando Analizzare l’Header Diventa Fondamentale

La teoria è importante, ma l’analisi dell’header mostra la sua vera utilità in situazioni concrete. Esistono scenari quotidiani in cui saper leggere queste informazioni può risolvere problemi o, ancora più importante, prevenire danni. Vediamo alcuni casi pratici in cui questa competenza si rivela decisiva per un utente di Alice Mail.

Sospetto Phishing: L’Email dalla Banca che non Convince

Ricevi un’email che sembra provenire dalla tua banca, con tanto di logo e un testo che ti invita a cliccare un link per “verificare il tuo account”. Il mittente sembra legittimo, ma qualcosa non ti torna. Prima di fare qualsiasi cosa, visualizzi l’header. Leggendo le righe Received dal basso, noti che l’IP di origine non appartiene alla banca, ma a un server localizzato in un altro continente. Successivamente, controlli la riga Authentication-Results e vedi “spf=fail” e “dkim=fail”. Questo è il verdetto: si tratta di un tentativo di phishing. Ora puoi cancellare l’email con la certezza di aver evitato una trappola e, se vuoi, bloccare efficacemente lo spam proveniente da quel mittente.

Email Smarrita: Il Messaggio Mai Arrivato

Un cliente ti assicura di averti inviato un’email importante ore fa, ma nella tua casella di posta Alice non c’è traccia. Potrebbero esserci problemi di ricezione delle email. Chiedi al mittente di inviarti l’header di un’altra email che ti ha spedito con successo in passato. Analizzando le righe Received, puoi vedere il percorso esatto che i suoi messaggi seguono per arrivare a te. Se noti che un particolare server di transito è spesso lento o causa ritardi, potresti avere un indizio sul problema. Questa informazione, sebbene tecnica, può essere utile per segnalare il problema all’assistenza di TIM o del mittente, fornendo dati concreti per un’indagine più rapida ed efficace.

- Accedi alla Webmail Alice

Collegati al sito ufficiale di TIM Mail ed effettua il login inserendo le tue credenziali di Alice Mail per accedere alla tua casella di posta elettronica.

- Apri l’Email da Analizzare

Naviga nella tua posta in arrivo o nella cartella specifica e clicca sul messaggio sospetto o di cui vuoi verificare l’origine per aprirlo completamente.

- Seleziona le Opzioni Avanzate

Nella barra degli strumenti situata sopra il corpo del messaggio aperto, individua e clicca sul pulsante ‘Altro’ per espandere il menu delle funzionalità.

- Clicca su Visualizza Sorgente

Dal menu a tendina, seleziona la voce ‘Visualizza sorgente’. Si aprirà una nuova finestra contenente il testo tecnico dell’header e il codice del messaggio.

- Analizza il Percorso del Messaggio

Leggi le righe ‘Received’ partendo dal basso verso l’alto per tracciare il viaggio dell’email. Verifica che gli indirizzi IP e i server siano coerenti con il mittente.

- Verifica i Protocolli di Sicurezza

Cerca la sezione ‘Authentication-Results’ nell’header. Controlla che i valori SPF e DKIM siano segnati come ‘pass’ per confermare l’autenticità del messaggio.

In Breve (TL;DR)

Scopri come visualizzare l’header di un’email su Alice Mail per accedere a informazioni nascoste, tracciarne l’origine e analizzarne i dettagli tecnici.

Questa operazione ti permette di analizzare informazioni cruciali per verificare l’autenticità del mittente e tracciare l’origine di email sospette.

Imparerai a interpretare questi dati tecnici per tracciare il percorso del messaggio e verificarne l’autenticità.

Conclusioni

L’header di un’email è molto più di un semplice dettaglio tecnico: è una risorsa preziosa per la nostra sicurezza e consapevolezza digitale. Imparare a visualizzare e interpretare l’intestazione di un messaggio su Alice Mail ci permette di passare da semplici destinatari a investigatori attenti, capaci di distinguere una comunicazione legittima da una minaccia. Abbiamo visto come, attraverso pochi semplici passaggi, sia possibile accedere al “sorgente” di un’email e come, leggendo i campi giusti, si possano svelare l’origine reale di un messaggio e la sua autenticità.

Questa competenza, un tempo riservata agli addetti ai lavori, è oggi alla portata di tutti e rappresenta un tassello fondamentale nell’educazione digitale. In un mondo dove la tradizione della posta elettronica si scontra con le innovative ma insidiose tecniche di truffa, essere in grado di analizzare un header significa avere uno strumento in più per proteggere se stessi e i propri dati. Non limitarti a leggere le tue email: impara a capirle fino in fondo per navigare online con maggiore sicurezza e tranquillità.

Domande frequenti

Cos’è esattamente l’header di un’email?

L’header (o intestazione) di un’email è un blocco di metadati, solitamente nascosto, che contiene informazioni tecniche dettagliate sul messaggio. Include dati come il mittente, il destinatario, l’oggetto, la data, ma soprattutto il percorso che l’email ha compiuto attraverso vari server per arrivare a destinazione. Ogni server che gestisce l’email aggiunge una propria “traccia” (una riga “Received”), creando una sorta di cronologia del viaggio. L’header contiene anche i risultati dei controlli di sicurezza come SPF e DKIM, che aiutano a verificare l’autenticità del mittente.

Perché dovrei controllare l’header di un’email su Alice Mail?

Controllare l’header di un’email su Alice Mail è fondamentale per la sicurezza. Ti permette di verificare se il mittente visualizzato è quello reale o se è stato falsificato (una tecnica chiamata spoofing), un metodo comune nei tentativi di phishing. Analizzando l’header, puoi scoprire l’indirizzo IP originale del server di invio, tracciarne il percorso geografico e vedere se ha superato i controlli di autenticazione (SPF e DKIM). Questo è essenziale per identificare email sospette, truffe o spam e per diagnosticare eventuali problemi di consegna.

Come posso visualizzare l’header completo di un’email in Alice Mail?

Visualizzare l’header, o “sorgente”, in Alice Mail (TIM Mail) è un processo semplice. Per prima cosa, accedi alla tua casella di posta e apri il messaggio che desideri analizzare. Successivamente, nella barra degli strumenti situata sopra il corpo dell’email, clicca sul pulsante “Altro”. Dal menu a discesa che appare, seleziona l’opzione “Visualizza sorgente”. Si aprirà una nuova finestra o schermata che mostrerà l’header completo seguito dal contenuto del messaggio.

Quali sono le informazioni più importanti da cercare in un header?

Quando analizzi un header, concentra l’attenzione su alcuni campi chiave, ricordando di leggerli dal basso verso l’alto:

- Received: Queste righe mostrano il percorso del server. Controlla gli indirizzi IP e i nomi dei server per individuare origini sospette.

- Authentication-Results: Qui trovi l’esito dei controlli di sicurezza. Cerca i risultati di “spf” e “dkim”. Un valore “pass” è un buon segno, mentre “fail” indica un problema di autenticità.

- Return-Path: Questo è l’indirizzo a cui tornerebbero gli errori. Se è molto diverso dal campo “From”, è un forte segnale di allarme.

- Received: Queste righe mostrano il percorso del server. Controlla gli indirizzi IP e i nomi dei server per individuare origini sospette.

- Authentication-Results: Qui trovi l’esito dei controlli di sicurezza. Cerca i risultati di “spf” e “dkim”. Un valore “pass” è un buon segno, mentre “fail” indica un problema di autenticità.

- Return-Path: Questo è l’indirizzo a cui tornerebbero gli errori. Se è molto diverso dal campo “From”, è un forte segnale di allarme.

- Received: Queste righe mostrano il percorso del server. Controlla gli indirizzi IP e i nomi dei server per individuare origini sospette.

- Authentication-Results: Qui trovi l’esito dei controlli di sicurezza. Cerca i risultati di “spf” e “dkim”. Un valore “pass” è un buon segno, mentre “fail” indica un problema di autenticità.

- Return-Path: Questo è l’indirizzo a cui tornerebbero gli errori. Se è molto diverso dal campo “From”, è un forte segnale di allarme.

Cosa significa se un controllo SPF o DKIM fallisce?

Un fallimento (indicato come “fail”) nei controlli SPF o DKIM è un importante avvertimento di sicurezza.

- SPF fail: Significa che il server che ha inviato l’email non è incluso nell’elenco di quelli autorizzati a spedire posta per quel dominio. In pratica, l’email proviene da una fonte non approvata.

- DKIM fail: Indica che la firma digitale dell’email non è valida. Questo può significare due cose: o l’email è stata manomessa durante il suo viaggio, oppure è stata inviata da un server non autorizzato che non possedeva la chiave di firma corretta.

- SPF fail: Significa che il server che ha inviato l’email non è incluso nell’elenco di quelli autorizzati a spedire posta per quel dominio. In pratica, l’email proviene da una fonte non approvata.

- DKIM fail: Indica che la firma digitale dell’email non è valida. Questo può significare due cose: o l’email è stata manomessa durante il suo viaggio, oppure è stata inviata da un server non autorizzato che non possedeva la chiave di firma corretta.

In entrambi i casi, l’email è da considerarsi altamente sospetta e potenzialmente dannosa.

- SPF fail: Significa che il server che ha inviato l’email non è incluso nell’elenco di quelli autorizzati a spedire posta per quel dominio. In pratica, l’email proviene da una fonte non approvata.

- DKIM fail: Indica che la firma digitale dell’email non è valida. Questo può significare due cose: o l’email è stata manomessa durante il suo viaggio, oppure è stata inviata da un server non autorizzato che non possedeva la chiave di firma corretta.

In entrambi i casi, l’email è da considerarsi altamente sospetta e potenzialmente dannosa.

Domande frequenti

Per accedere al sorgente del messaggio, entra nella webmail TIM e apri l’email da analizzare. Clicca sul pulsante Altro situato nella barra degli strumenti sopra il testo e seleziona l’opzione Visualizza sorgente dal menu. Si aprirà una nuova finestra contenente tutti i metadati tecnici nascosti necessari per la tua verifica.

Devi controllare la coerenza tra il mittente visibile e il percorso reale del server nelle righe Received, leggendole dal basso verso l’alto. Verifica soprattutto la sezione Authentication-Results: se i protocolli SPF e DKIM riportano il valore fail invece di pass, è molto probabile che il messaggio sia contraffatto e pericoloso.

Il Return-Path specifica l’indirizzo tecnico a cui vengono inviate le notifiche di errore di consegna. È un indicatore cruciale per la sicurezza: se questo indirizzo è completamente diverso da quello che appare nel campo Da (From), potresti essere di fronte a un caso di spoofing dove il vero mittente cerca di nascondere la sua identità.

I server aggiungono le informazioni di transito in cima all’header man mano che il messaggio viaggia. Pertanto, l’ordine cronologico corretto parte dal basso (il server di origine) e sale verso l’alto (il server di destinazione). Leggendo in questo modo puoi identificare l’IP originale e capire se l’email proviene da un’area geografica sospetta.

Sono protocolli di autenticazione essenziali per la sicurezza della posta elettronica. SPF verifica che l’indirizzo IP del server mittente sia autorizzato a spedire per quel dominio, mentre DKIM controlla la validità della firma digitale. Un esito positivo per entrambi conferma che l’email è autentica e non è stata manomessa durante il tragitto.

Hai trovato utile questo articolo? C'è un altro argomento che vorresti vedermi affrontare?

Scrivilo nei commenti qui sotto! Prendo ispirazione direttamente dai vostri suggerimenti.