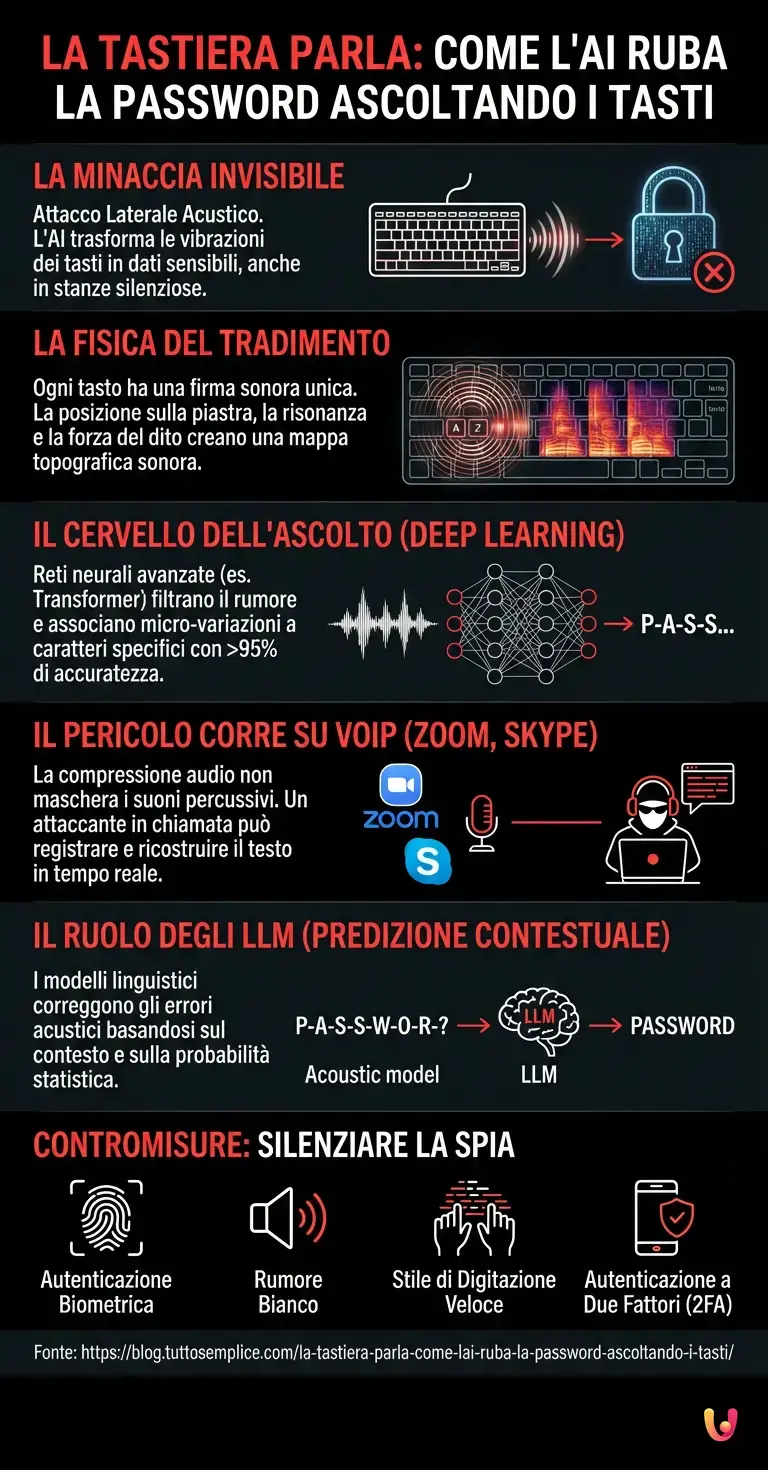

Immagina di essere seduto alla tua scrivania, in una stanza silenziosa, convinto di essere completamente solo mentre digiti la password del tuo conto bancario o un’email riservata. Non c’è nessuno alle tue spalle, nessuna telecamera puntata sulla tastiera, e il tuo computer è protetto dai migliori antivirus. Eppure, in questo scenario apparentemente sicuro, potresti aver appena consegnato le tue credenziali a un osservatore invisibile. L’entità principale di questa minaccia, che oggi nel 2026 ha raggiunto livelli di sofisticazione inquietanti, è nota tecnicamente come Attacco laterale acustico (Acoustic Side-Channel Attack). Non si tratta di fantascienza, ma di una vulnerabilità fisica sfruttata dalla moderna intelligenza artificiale per trasformare le vibrazioni dell’aria in dati sensibili.

La fisica del tradimento: perché la tua tastiera “parla”

Per comprendere come sia possibile risalire a una password semplicemente ascoltando, dobbiamo prima analizzare la meccanica di base della digitazione. Ogni volta che premi un tasto, generi un’onda sonora. Al nostro orecchio umano, il “clic” di una ‘A’ e quello di una ‘Z’ possono sembrare identici, specialmente se si digita velocemente. Tuttavia, per un sistema di automazione avanzato dotato di sensori precisi, questi suoni sono radicalmente diversi.

La differenza acustica non risiede tanto nel meccanismo del tasto in sé, quanto nella sua posizione sulla piastra della tastiera (il plate). La risonanza cambia a seconda della distanza del tasto dai bordi della scocca, dalla vicinanza ai componenti interni e persino dalla forza impressa dal dito specifico che lo preme (il mignolo colpisce con una forza diversa rispetto all’indice). Un algoritmo di machine learning ben addestrato non sente solo un “clic”; visualizza uno spettrogramma complesso, una firma digitale unica per ogni tasto che compone una vera e propria mappa topografica sonora della tua tastiera.

L’architettura neurale: il cervello dietro l’ascolto

Il salto di qualità che ha reso questa tecnica una minaccia concreta negli ultimi anni è dovuto all’evoluzione del Deep Learning. Fino a un decennio fa, isolare questi suoni richiedeva attrezzature da laboratorio e condizioni sterili. Oggi, grazie al progresso tecnologico, le reti neurali possono filtrare il rumore di fondo ed estrarre il segnale utile anche da registrazioni di bassa qualità.

Il cuore di questo sistema è spesso un’architettura neurale nota come Transformer o varianti ibride come CoAtNet, che combinano la capacità di elaborazione delle immagini (trattando lo spettrogramma sonoro come una foto) con l’analisi sequenziale. L’algoritmo viene addestrato su migliaia di campioni audio di digitazione. Attraverso un processo di training rigoroso, l’AI impara a associare micro-variazioni di frequenza e tempo a specifici caratteri. I benchmark più recenti indicano che questi modelli possono raggiungere un’accuratezza superiore al 95% nel riconoscere i tasti premuti, anche se la registrazione proviene da un microfono di uno smartphone appoggiato vicino alla tastiera o, scenario ancora più inquietante, attraverso una chiamata VoIP.

Il pericolo corre su Zoom e Skype

Uno degli aspetti più sorprendenti emersi dagli studi recenti riguarda la vulnerabilità delle piattaforme di videoconferenza. Potresti pensare che la compressione audio utilizzata da software come Zoom, Teams o Skype possa mascherare i dettagli fini necessari per distinguere i tasti. In realtà, gli algoritmi di compressione sono progettati per ottimizzare la voce umana, ma spesso lasciano intatte le frequenze transitorie tipiche dei suoni percussivi come quelli di una tastiera.

Un attaccante non ha bisogno di installare un malware sul tuo computer. Gli basta essere in una chiamata con te. Mentre tu digiti qualcosa durante la riunione (magari disattivando il video ma lasciando il microfono acceso, o semplicemente digitando mentre l’altro parla), l’intelligenza artificiale dall’altra parte può registrare l’audio, ripulirlo dalle interferenze vocali e ricostruire il testo digitato in tempo reale. È l’applicazione più subdola dell’automazione offensiva: non serve violare il sistema, basta ascoltarne l’eco.

Il ruolo degli LLM e la predizione contestuale

Se l’analisi acustica fornisce i “pezzi” del puzzle, i moderni LLM (Large Language Models), eredi di tecnologie come ChatGPT, forniscono l’immagine di riferimento per assemblarli. Anche il miglior modello acustico può commettere errori o confondere tasti vicini. Qui entra in gioco la potenza linguistica dell’AI.

Immaginiamo che il modello acustico rilevi una sequenza che suona come “P-A-S-S-W-O-R-?”. L’ultimo tasto è ambiguo, il suono era coperto da un colpo di tosse. Un LLM integrato nel sistema di attacco analizza il contesto e la probabilità statistica, suggerendo che la lettera mancante è molto probabilmente una ‘D’. Questa sinergia tra riconoscimento di pattern acustici (Deep Learning) e predizione semantica (LLM) ha ridotto drasticamente il tasso di errore, rendendo la “spia acustica” capace di correggere le proprie incertezze basandosi sulla struttura logica del linguaggio o sui pattern comuni delle password.

Contromisure: come silenziare la spia

Di fronte a questa minaccia invisibile, come possiamo difenderci? La consapevolezza è il primo passo, ma il progresso tecnologico ci offre anche strumenti di difesa. Le soluzioni variano dal comportamentale al tecnico:

- Autenticazione biometrica: L’uso di impronte digitali o riconoscimento facciale elimina la necessità di digitare password, rendendo l’attacco acustico inutile per l’accesso.

- Rumore bianco: Alcuni software di sicurezza iniziano a introdurre generatori di rumore casuale o falsi suoni di tastiera durante la digitazione per confondere gli algoritmi di ascolto.

- Stile di digitazione: I dattilografi che utilizzano la tecnica del “touch typing” molto veloce e sovrapposta rendono molto più difficile per l’AI isolare i singoli tasti rispetto a chi digita con due dita (“hunt and peck”).

- Autenticazione a due fattori (2FA): Anche se l’AI indovina la tua password, non può replicare il codice che arriva sul tuo telefono (a meno che non stia ascoltando anche la vibrazione di quello, ma questa è un’altra storia).

In Breve (TL;DR)

L’intelligenza artificiale moderna riesce a decifrare le password ascoltando semplicemente le uniche vibrazioni sonore prodotte dalla digitazione sulla tastiera.

Sofisticati algoritmi di deep learning sfruttano le chiamate VoIP per analizzare le frequenze audio e ricostruire fedelmente il testo.

L’uso combinato di reti neurali e modelli linguistici permette di prevedere i caratteri mancanti garantendo un’accuratezza di furto elevatissima.

Conclusioni

La “spia acustica” rappresenta un esempio affascinante e al contempo allarmante di come il mondo fisico e quello digitale stiano convergendo. Ciò che un tempo era considerato un residuo analogico privo di valore – il rumore dei tasti – è diventato, nell’era dell’intelligenza artificiale, un flusso di dati prezioso. Mentre gli algoritmi diventano sempre più abili nel decifrare il nostro mondo attraverso sensori non convenzionali, la nostra concezione di privacy deve evolversi. Non basta più nascondere lo schermo; nel 2026, dobbiamo preoccuparci anche di ciò che il silenzio apparente della nostra stanza sta raccontando a chi sa ascoltare.

Domande frequenti

Questa tecnica sfrutta algoritmi di Deep Learning per analizzare le vibrazioni sonore prodotte dalla digitazione sulla tastiera. Ogni tasto emette una firma acustica unica in base alla sua posizione sulla piastra e alla forza impressa dal dito, permettendo all’AI di trasformare questi suoni in testo leggibile e potenzialmente rubare credenziali sensibili anche senza accesso visivo.

Non completamente, poiché gli algoritmi di compressione audio di queste piattaforme, pur ottimizzando la voce, preservano spesso le frequenze dei suoni percussivi della tastiera. Un malintenzionato presente nella chiamata può registrare l’audio e utilizzare reti neurali per ripulirlo dalle interferenze, ricostruendo ciò che viene digitato in tempo reale.

I modelli linguistici intervengono quando il riconoscimento sonoro è incerto o disturbato, analizzando il contesto semantico e la probabilità statistica della frase. Se l’analisi acustica perde un carattere a causa di un rumore esterno, l’LLM suggerisce la lettera mancante basandosi sulla struttura logica del linguaggio o sui pattern comuni delle password, correggendo l’errore.

Le difese principali includono l’adozione dell’autenticazione biometrica, come impronte digitali o riconoscimento facciale, che elimina la necessità di digitare. Inoltre, è fondamentale attivare l’autenticazione a due fattori 2FA e, ove possibile, utilizzare software che generano rumore bianco o falsi suoni di tastiera per confondere gli algoritmi di ascolto.

La differenza acustica rilevata dall’AI non dipende solo dal meccanismo del tasto, ma dalla sua posizione specifica sulla scocca e dalla risonanza rispetto ai componenti interni. Anche la forza diversa impressa dalle varie dita crea uno spettrogramma complesso che funge da firma digitale unica per ogni singolo tasto.

Hai trovato utile questo articolo? C’è un altro argomento che vorresti vedermi affrontare?

Scrivilo nei commenti qui sotto! Prendo ispirazione direttamente dai vostri suggerimenti.