L’Italia è un paese unico, dove la cultura della piazza e della convivialità si è trasferita quasi interamente nel mondo digitale. Con oltre 43 milioni di utenti attivi sui social media, la nostra nazione dimostra un attaccamento profondo alla condivisione: amiamo mostrare le vacanze in Salento, le cene in famiglia e i traguardi dei nostri figli. Tuttavia, questa naturale propensione all’apertura, tipica della cultura mediterranea, si scontra oggi con una realtà informatica sempre più ostile. I dati recenti del rapporto Clusit dipingono uno scenario preoccupante, con l’Italia che subisce una percentuale di attacchi informatici sproporzionata rispetto alla sua popolazione globale.

La sicurezza online non è più una questione tecnica riservata agli esperti informatici, ma una competenza di vita essenziale, esattamente come chiudere a chiave la porta di casa. Spesso percepiamo il nostro profilo Facebook o Instagram come un album fotografico privato, dimenticando che risiede su server globali accessibili, potenzialmente, da chiunque abbia le chiavi giuste. La distinzione tra vita privata e pubblica si è assottigliata, e i criminali informatici sfruttano proprio questa zona grigia per infiltrarsi nelle nostre vite digitali. Proteggere il proprio account significa proteggere la propria identità, le proprie relazioni e, in molti casi, anche le proprie finanze.

In questa guida esploreremo le strategie più efficaci per blindare la propria presenza online, bilanciando la nostra voglia di innovazione e connessione con la necessaria prudenza. Analizzeremo come le tradizioni sociali italiane influenzano il nostro comportamento online e come possiamo adattare le nostre abitudini per navigare in sicurezza nel 2025. Non si tratta di smettere di condividere, ma di farlo con consapevolezza, utilizzando gli strumenti giusti per garantire che i nostri ricordi restino un piacere e non diventino un rischio.

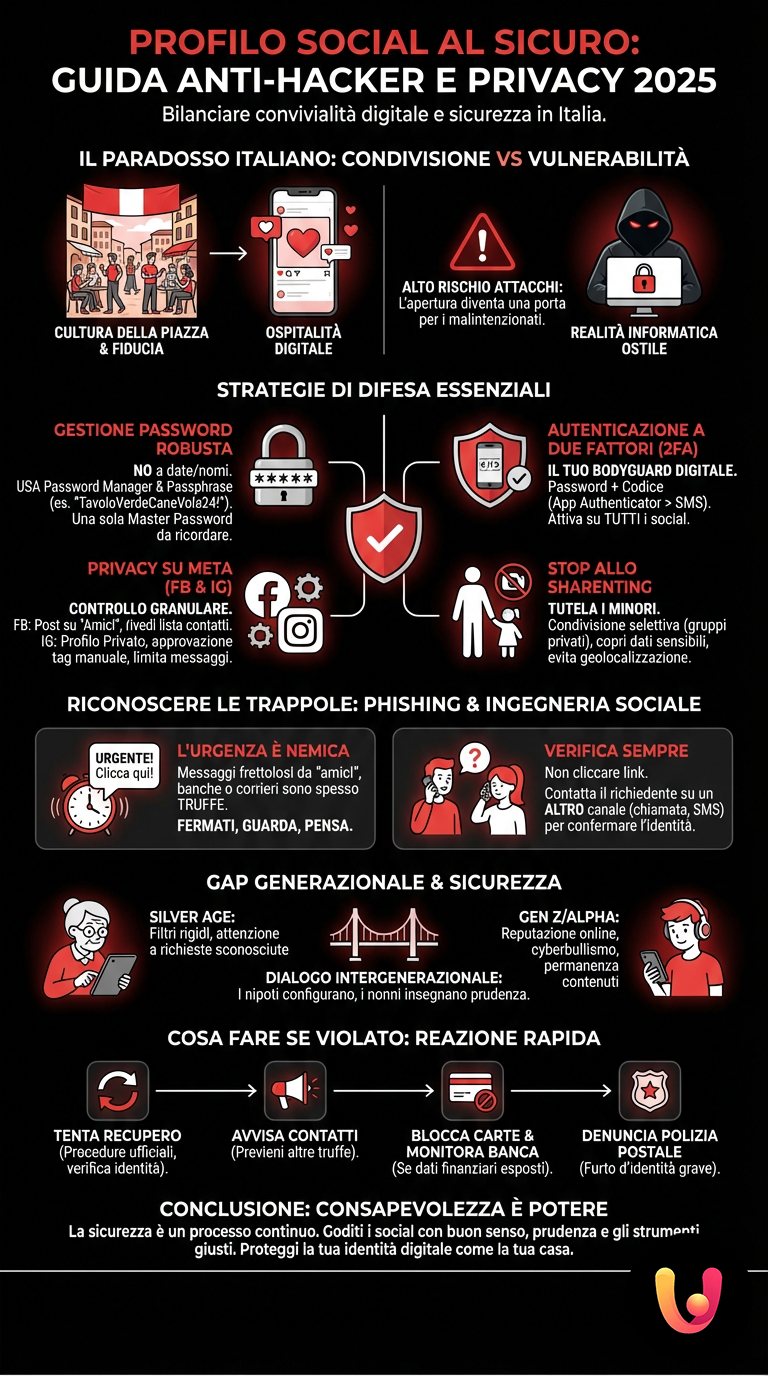

Il Paradosso Italiano: Condivisione e Vulnerabilità

La cultura italiana si fonda sulla fiducia e sulla relazione interpersonale. Trasferire questi valori sui social network, tuttavia, espone a rischi specifici. Il concetto di “amicizia” su piattaforme come Facebook è molto diverso da quello reale, eppure tendiamo a trattare i contatti digitali con la stessa apertura che riserveremmo a un conoscente al bar. Questo atteggiamento, definito dagli esperti come “paradosso della privacy”, vede gli utenti preoccuparsi teoricamente per i propri dati, ma comportarsi in modo rischioso nella pratica quotidiana.

La sicurezza informatica in Italia non è solo un problema tecnologico, ma culturale: la nostra ospitalità digitale è spesso la porta d’ingresso per i malintenzionati.

Le statistiche indicano che il furto d’identità e il “social engineering” sono in netto aumento nella penisola. I truffatori studiano i profili, analizzano le abitudini familiari e creano trappole su misura. Sapere che siete in ferie perché avete postato una storia in tempo reale, o conoscere il nome del vostro animale domestico (spesso usato come password), fornisce ai criminali le munizioni necessarie per colpire. La sfida è mantenere la nostra identità culturale accogliente senza diventare bersagli facili.

Gestione delle Password: Oltre il Nome del Gatto

Sembra un consiglio banale, eppure la debolezza delle credenziali di accesso rimane la causa principale delle violazioni degli account in Italia. Molti utenti utilizzano ancora password basate su date di nascita, nomi di figli o squadre di calcio, spesso ripetute su più piattaforme. Questa abitudine, radicata nella necessità di ricordare facilmente le chiavi d’accesso, è il primo regalo che facciamo agli hacker. Nel 2025, la gestione delle password deve evolversi verso sistemi più robusti e meno mnemonici.

L’utilizzo di un gestore di password (password manager) è ormai imprescindibile. Questi strumenti permettono di generare codici complessi e unici per ogni sito, richiedendo all’utente di ricordare una sola “master password”. Inoltre, è fondamentale comprendere che la password da sola non basta più. I sistemi di attacco automatizzati possono testare milioni di combinazioni in pochi secondi, rendendo vulnerabile anche una chiave alfanumerica di media complessità se non supportata da altri livelli di difesa.

Per approfondire come proteggere l’accesso ai propri dati e alla navigazione, è utile consultare risorse dedicate come la guida completa a VPN e privacy per navigare sicuri, che spiega come schermare la propria connessione alla radice.

Autenticazione a Due Fattori: Il Tuo Bodyguard Digitale

L’Autenticazione a Due Fattori (2FA) rappresenta la barriera più efficace contro gli accessi indesiderati. Il principio è semplice: per entrare, non basta sapere “cosa sai” (la password), ma serve anche “cosa possiedi” (il tuo smartphone). Attivare la 2FA su tutti i social network riduce drasticamente il rischio di furto dell’account, poiché un hacker, anche possedendo la vostra password, non potrà superare il secondo controllo.

Esistono diversi metodi per ricevere il secondo codice: SMS, email o app di autenticazione. In Italia, l’uso degli SMS è ancora molto diffuso, ma gli esperti consigliano di passare alle app generatrici di codici (come Google Authenticator o Microsoft Authenticator) o alle chiavi di sicurezza fisiche. Gli SMS, infatti, possono essere intercettati tramite tecniche avanzate come il “SIM swapping”, una truffa in crescita nel nostro paese che mira a duplicare il numero di telefono della vittima.

Per chi utilizza piattaforme di messaggistica anche per lavoro, la sicurezza dell’accesso è ancora più critica. Una gestione attenta delle credenziali è spiegata nel dettaglio nella guida per blindare le chat con password su WhatsApp Web.

Privacy su Meta: Facebook e Instagram a Prova di Intruso

Le piattaforme del gruppo Meta sono le più utilizzate in Italia e offrono strumenti di controllo granulari che spesso vengono ignorati. Su Facebook, il controllo del pubblico dei post è essenziale: impostare la visibilità di default su “Amici” invece che su “Tutti” limita l’esposizione dei dati personali. È vitale anche rivedere la lista degli amici periodicamente, rimuovendo profili che non si riconoscono o con cui non si hanno più contatti reali, poiché potrebbero essere stati compromessi o venduti.

Su Instagram, la distinzione tra account pubblico e privato è la prima linea di difesa. Per chi desidera mantenere un profilo pubblico, magari per aspirazioni da influencer o business, è fondamentale gestire con attenzione le “Storia” e i tag. Configurare l’approvazione manuale dei tag impedisce che contenuti indesiderati o spam appaiano sul proprio profilo. Inoltre, limitare chi può inviare messaggi diretti o commentare aiuta a prevenire il cyberbullismo e i tentativi di phishing mirato.

Per una configurazione ottimale di queste piattaforme, vi suggeriamo di seguire i passaggi illustrati nella guida pratica anti-hacker per la sicurezza di Facebook e Instagram.

Il Fenomeno dello Sharenting e i Minori Online

Un tema caldo nel contesto italiano è lo “sharenting”, ovvero la condivisione costante di foto e video dei propri figli da parte dei genitori. Sebbene fatto con orgoglio e affetto, questo comportamento crea un’impronta digitale per il minore prima ancora che possa acconsentire. Le foto pubblicate oggi potrebbero essere utilizzate in futuro per furti d’identità, truffe o, nei casi peggiori, finire su circuiti illegali. La tradizione di condividere i momenti di crescita con la famiglia allargata deve scontrarsi con la necessità di tutela.

La soluzione non è necessariamente il silenzio digitale, ma la condivisione selettiva. Utilizzare gruppi privati su WhatsApp o album condivisi con accesso limitato ai soli parenti stretti è un compromesso che rispetta la voglia di condivisione riducendo i rischi. È anche importante coprire i dettagli sensibili nelle foto, come stemmi scolastici o luoghi frequentati abitualmente, per evitare la geolocalizzazione delle routine quotidiane dei minori.

Phishing e Ingegneria Sociale: Riconoscere le Trappole

Gli attacchi informatici nel 2025 sono sempre meno tecnici e sempre più psicologici. Il phishing si è evoluto: non riceviamo più solo email sgrammaticate da presunti principi ereditari, ma messaggi che sembrano provenire da corrieri nazionali, dall’INPS o dalla nostra banca. Sui social, la truffa corre via chat: un amico (il cui profilo è stato clonato o bucato) ci chiede un favore urgente, un piccolo prestito o di cliccare su un link per votarlo in un concorso.

Fermati, guarda, pensa. L’urgenza è la migliore amica del truffatore: se un messaggio ti mette fretta, è quasi certamente una trappola.

L’ingegneria sociale sfrutta la nostra educazione e la nostra disponibilità ad aiutare. In Italia, rifiutare un aiuto a un amico sembra scortese, ed è su questa leva emotiva che i criminali fanno perno. Verificare sempre l’identità del richiedente attraverso un altro canale (una telefonata, un SMS tradizionale) è l’unico modo per smascherare l’inganno. Mai inserire le proprie credenziali su pagine aperte tramite link ricevuti in chat, anche se la grafica sembra identica a quella ufficiale del social network.

Anche le app di messaggistica richiedono attenzione particolare per evitare che occhi indiscreti leggano le nostre conversazioni, come approfondito nell’articolo su WhatsApp Web in incognito e i segreti per la privacy.

Tradizione vs Innovazione: Il Gap Generazionale

L’Italia presenta un forte divario digitale tra le generazioni, che si riflette nell’uso dei social. Da un lato abbiamo la “Silver Age”, gli over 60 che hanno abbracciato Facebook per ritrovare vecchi compagni di scuola, spesso senza una reale percezione dei rischi della privacy. Dall’altro, la Gen Z e la Gen Alpha vivono su TikTok e piattaforme effimere, dove il rischio non è tanto il furto di dati bancari, quanto l’esposizione a contenuti nocivi e il cyberbullismo.

La sicurezza del profilo deve quindi essere declinata in base all’età. Per i più anziani, è cruciale impostare filtri rigidi sulla ricezione di richieste di amicizia e messaggi da sconosciuti. Per i più giovani, l’educazione deve vertere sulla reputazione online e sulla permanenza dei contenuti digitali: ciò che viene pubblicato oggi potrebbe influenzare un colloquio di lavoro tra dieci anni. Il dialogo intergenerazionale in famiglia diventa uno strumento di difesa: i nipoti possono configurare la privacy dei nonni, e i nonni possono insegnare la prudenza e il valore della riservatezza.

Cosa Fare se il Profilo Viene Violato

Nonostante tutte le precauzioni, la violazione di un account può accadere. La rapidità di reazione è fondamentale per limitare i danni. Il primo passo è tentare di recuperare l’accesso tramite le procedure ufficiali di “password dimenticata” o “account compromesso” fornite dalla piattaforma. Se l’hacker ha cambiato email e numero di telefono associati, sarà necessario utilizzare le procedure di verifica dell’identità, che spesso richiedono l’invio di un documento o il riconoscimento facciale.

Contestualmente, è vitale avvisare la propria rete di contatti. Un post su altri social o messaggi diretti agli amici più stretti possono evitare che anche loro cadano nelle trappole inviate dal vostro profilo compromesso. Se l’account conteneva dati sensibili o era collegato a metodi di pagamento, è necessario bloccare le carte di credito e monitorare i movimenti bancari. Infine, una denuncia alla Polizia Postale è consigliata, specialmente in casi di furto d’identità grave o estorsione.

Per chi si trova a dover gestire la perdita di dati o contatti a seguito di un attacco, può essere utile consultare la guida alla sincronizzazione e al recupero della rubrica.

In Breve (TL;DR)

Scopri le strategie fondamentali per blindare la privacy dei tuoi account social e prevenire furti d’identità o accessi indesiderati.

Scopri come configurare le impostazioni di visibilità e proteggere i tuoi account da furti di identità e accessi non autorizzati.

Impara a configurare le impostazioni di visibilità per prevenire furti d’identità e accessi non autorizzati.

Conclusioni

Proteggere il proprio profilo social nel contesto italiano ed europeo del 2025 richiede un equilibrio dinamico tra la nostra naturale inclinazione alla socialità e la consapevolezza dei rischi tecnologici. Non dobbiamo rinunciare alla bellezza di condividere un tramonto o un successo lavorativo, ma dobbiamo imparare a farlo all’interno di un perimetro di sicurezza che noi stessi abbiamo definito e controllato. La tecnologia corre veloce, ma il buon senso e la prudenza restano gli antivirus più potenti a nostra disposizione.

Adottare l’autenticazione a due fattori, scegliere password complesse e diffidare delle richieste urgenti non sono atti di paranoia, ma gesti di cura verso la propria identità digitale. In un mondo iperconnesso, la vera innovazione sta nel saper gestire la propria privacy con la stessa attenzione con cui gestiamo la nostra vita reale, proteggendo ciò che conta davvero senza chiuderci in una torre d’avorio. La sicurezza è un processo continuo, non un prodotto finale: restare informati e vigili è l’unico modo per godersi il meglio dei social network senza subirne le conseguenze negative.

Domande frequenti

Controlla la sezione “Attività di accesso” o “Dispositivi collegati” nelle impostazioni di sicurezza. Se noti dispositivi sconosciuti o località geografiche insolite, disconnettili immediatamente e cambia la password.

Assolutamente sì. È la barriera più efficace contro il furto di account. Anche se un hacker indovina la tua password, non potrà entrare senza il codice temporaneo generato dal tuo smartphone.

Non cliccare mai sui link contenuti nel messaggio. Contatta l’amico tramite un altro canale (es. telefonata o WhatsApp) per verificare se è stato realmente lui a inviarlo; molto probabilmente il suo profilo è stato violato.

Sì, il fenomeno dello “sharenting” espone i minori a rischi di privacy e sicurezza. Se decidi di farlo, assicurati che il profilo sia privato, limita la visibilità ai soli amici fidati ed evita di mostrare dettagli sensibili come scuole o luoghi frequentati abitualmente.

Usa una “passphrase” invece di una parola singola: una frase composta da 4-5 parole slegate tra loro (es. “TavoloVerdeCaneVola24!”). È molto più difficile da indovinare per un computer ma più facile da memorizzare per te.

Hai ancora dubbi su Profilo Social al Sicuro: Guida Anti – Hacker e Privacy 2025?

Digita qui la tua domanda specifica per trovare subito la risposta ufficiale di Google.

Hai trovato utile questo articolo? C’è un altro argomento che vorresti vedermi affrontare?

Scrivilo nei commenti qui sotto! Prendo ispirazione direttamente dai vostri suggerimenti.