La posta elettronica rappresenta oggi il cuore pulsante delle nostre attività quotidiane, sia personali che professionali. In un Paese come l’Italia, dove la burocrazia si intreccia profondamente con la vita digitale, l’email non è solo uno strumento di comunicazione, ma un vero e proprio domicilio digitale. Ogni giorno, milioni di messaggi attraversano i server, trasportando fatture, contratti, comunicazioni affettive e documenti legali. Tuttavia, questa enorme mole di dati attira inevitabilmente l’attenzione di criminali informatici sempre più sofisticati.

La cultura mediterranea, fondata sulla fiducia e sulla relazione interpersonale, si scontra oggi con la freddezza di algoritmi malevoli progettati per ingannare. Non si tratta più solo di filtrare fastidiose pubblicità, ma di proteggere la propria identità e il proprio patrimonio. La distinzione tra una mail legittima e un tentativo di truffa è diventata sottile, richiedendo un occhio allenato e una consapevolezza tecnologica sempre maggiore.

In questo scenario, la Posta Elettronica Certificata (PEC) gioca un ruolo cruciale. Unicità tutta italiana nel panorama europeo, la PEC ha sostituito la raccomandata cartacea, portando con sé valore legale e, teoricamente, maggiore sicurezza. Eppure, anche questo fortino digitale non è immune da attacchi. Comprendere come difendersi non è solo una necessità tecnica, ma un dovere civico per navigare sicuri nel mercato unico digitale.

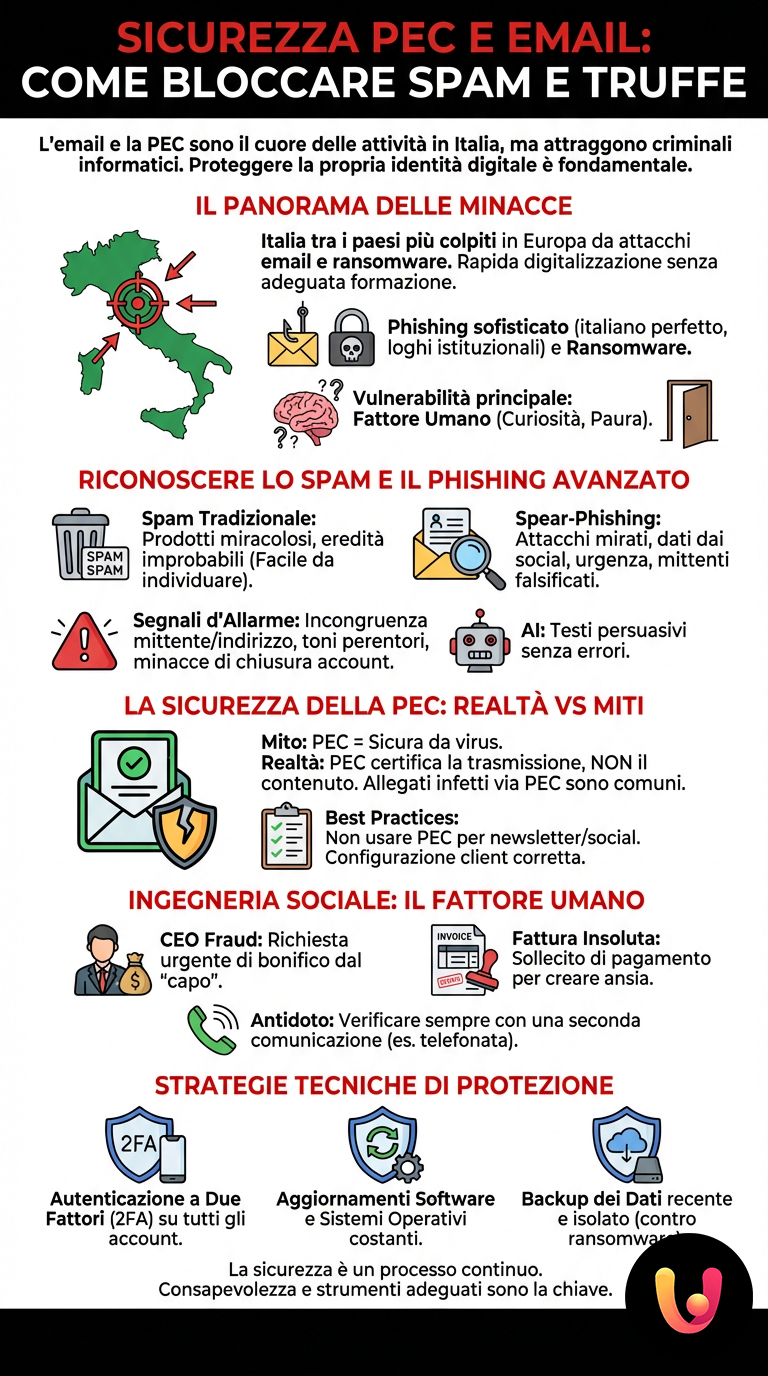

Il panorama delle minacce in Italia e in Europa

L’Italia è costantemente nel mirino dei cybercriminali. Secondo recenti rapporti sulla sicurezza informatica, il nostro Paese è spesso tra i più colpiti in Europa per quanto riguarda attacchi via email e ransomware. Questo fenomeno è in parte dovuto alla rapida digitalizzazione delle PMI, che spesso non è stata accompagnata da un’adeguata formazione sulla sicurezza informatica e protezione della privacy. I criminali sfruttano la nostra transizione verso il digitale per insinuarsi nelle pieghe dei processi aziendali.

Il Regolamento Generale sulla Protezione dei Dati (GDPR) ha imposto standard elevati, ma la tecnologia corre più veloce della normativa. Le email di phishing oggi sono scritte in un italiano perfetto, spesso replicando lo stile grafico di istituzioni note come l’Agenzia delle Entrate, le Poste o i principali istituti bancari. L’obiettivo è chiaro: creare un senso di urgenza che spinga l’utente a cliccare senza riflettere.

La vera vulnerabilità non risiede nel software, ma nell’elemento umano: la curiosità e la paura sono le chiavi che aprono le porte ai truffatori.

Nel contesto europeo, l’Italia si distingue per l’uso massiccio della PEC. Sebbene questo strumento offra garanzie sull’identità del mittente e l’integrità del messaggio, non garantisce che il contenuto sia privo di minacce. Un allegato infetto inviato via PEC ha lo stesso potenziale distruttivo di uno inviato tramite una casella standard, con l’aggravante che l’utente tende a fidarsi ciecamente del “bordo verde” della certificazione.

Riconoscere lo Spam e il Phishing avanzato

Lo spam tradizionale, quello che ci proponeva prodotti miracolosi o eredità improbabili, è ormai facile da individuare. La vera sfida oggi è il spear-phishing, ovvero attacchi mirati e personalizzati. Questi messaggi utilizzano informazioni recuperate dai social network o dal web per costruire una narrazione credibile. Potreste ricevere una mail che fa riferimento a un vostro reale fornitore o a un evento a cui avete partecipato.

Un segnale d’allarme classico è l’incongruenza tra il nome del mittente visualizzato e l’indirizzo email reale. Spesso, passando il cursore sul mittente, si scopre un dominio che non ha nulla a che fare con l’azienda presunta. Inoltre, l’uso di toni perentori o minacce velate (“Il tuo account verrà chiuso tra 24 ore”) è una tattica psicologica per bypassare il pensiero razionale.

Anche l’intelligenza artificiale sta cambiando le carte in tavola. I criminali utilizzano strumenti avanzati per generare testi persuasivi e privi di errori grammaticali, rendendo difficile l’identificazione basata sulla forma. Per approfondire come l’AI impatta la nostra sicurezza, è utile capire le dinamiche tra intelligenza artificiale e privacy.

La sicurezza della PEC: falsi miti e realtà

Molti utenti credono erroneamente che la PEC sia intrinsecamente sicura da virus e spam. La realtà è diversa: la PEC certifica la trasmissione, non la bontà del contenuto. I filtri antispam dei provider PEC sono generalmente molto aggressivi, ma nessuna barriera è infallibile. Ricevere una fattura elettronica via PEC che in realtà nasconde un malware è uno scenario purtroppo comune.

Per gestire al meglio questo strumento, è fondamentale non utilizzare l’indirizzo PEC per iscrizioni a newsletter, servizi online non essenziali o social network. La PEC deve rimanere un canale pulito, dedicato esclusivamente alle comunicazioni ufficiali. Meno il vostro indirizzo è diffuso pubblicamente, minore è la superficie di attacco.

Una corretta configurazione dei client di posta è essenziale. Molti professionisti gestiscono la PEC insieme alla posta ordinaria su software come Outlook o Thunderbird. Per una guida dettagliata su come ottimizzare questi strumenti, vi consigliamo di leggere l’approfondimento su PEC, Outlook e gestione email.

Ingegneria sociale: il fattore umano

Nel contesto mediterraneo, la disponibilità e la cortesia sono valori sociali importanti. I truffatori lo sanno e sfruttano queste caratteristiche attraverso l’ingegneria sociale. Una tecnica diffusa è la “truffa del CEO” (CEO Fraud), dove un dipendente riceve una mail urgente apparentemente dal proprio capo che richiede un bonifico immediato. La leva utilizzata è la fiducia gerarchica e la volontà di essere efficienti.

Un altro approccio è quello della “fattura insoluta”. In un tessuto economico fatto di piccole imprese che lottano con i flussi di cassa, ricevere un sollecito di pagamento crea ansia immediata. L’istinto è quello di aprire subito l’allegato per verificare l’errore, ed è in quel momento che il computer viene infettato.

Verificare sempre l’autenticità di una richiesta insolita attraverso un secondo canale di comunicazione, come una telefonata, è l’antidoto più potente contro l’ingegneria sociale.

La tradizione italiana del “fare affari” basata su strette di mano e fiducia deve evolversi nel digitale. La diffidenza online non è scortesia, ma una necessaria misura di sicurezza. Educare i propri collaboratori a non temere di chiedere conferme è il primo passo per blindare l’azienda.

Strategie tecniche di protezione

Oltre alla consapevolezza, servono strumenti tecnici adeguati. La prima linea di difesa è l’autenticazione a due fattori (2FA). Attivarla su ogni account email, PEC inclusa, rende quasi inutile il furto della password, poiché l’attaccante non avrà il secondo codice generato dallo smartphone.

È inoltre vitale mantenere aggiornati i sistemi operativi e i client di posta. Le vulnerabilità software vengono scoperte quotidianamente e le patch di sicurezza sono lo scudo che ci protegge. Non ignorate mai le notifiche di aggiornamento del vostro sistema.

Infine, il backup. Se nonostante tutte le precauzioni un ransomware dovesse criptare i vostri dati, avere una copia di sicurezza recente e isolata è l’unica salvezza per non dover pagare un riscatto. Una strategia solida di salvataggio dati è indispensabile; per capire come strutturarla al meglio, consultate la guida su backup dati e cloud sicuro.

In Breve (TL;DR)

Scopri come difenderti dalle minacce informatiche imparando a riconoscere lo spam e a proteggere efficacemente la tua casella di Posta Elettronica Certificata.

Scopri come identificare i messaggi sospetti e applicare le migliori procedure per blindare la tua posta elettronica certificata.

Scopri le strategie essenziali per filtrare i messaggi sospetti e garantire la sicurezza delle tue comunicazioni certificate.

Conclusioni

La sicurezza email e la protezione della PEC non sono obiettivi raggiungibili una volta per tutte, ma processi continui che richiedono attenzione e adattamento. Nel contesto italiano, dove tradizione e innovazione si incontrano, la sfida è mantenere la nostra naturale apertura verso il prossimo senza esporci a rischi inutili.

Riconoscere lo spam, diffidare dalle urgenze immotivate e utilizzare gli strumenti tecnologici con consapevolezza sono le basi per una vita digitale serena. La tecnologia, come la PEC, è un potente alleato per la nostra produttività, ma come ogni strumento potente, richiede competenza e rispetto per essere utilizzato in sicurezza.

Domande frequenti

Controlla sempre l’indirizzo del mittente espandendo i dettagli della mail. Verifica la firma digitale allegata al messaggio: i provider PEC segnalano se la firma è valida e appartiene effettivamente al titolare. In caso di comunicazioni da enti pubblici (es. Agenzia delle Entrate), confronta l’indirizzo con quelli ufficiali pubblicati sui loro siti web.

Disconnetti immediatamente il dispositivo da internet per bloccare eventuali connessioni remote. Esegui una scansione completa con un antivirus aggiornato. Cambia subito la password dell’account coinvolto e di tutti gli altri servizi dove utilizzavi la stessa credenziale, attivando l’autenticazione a due fattori.

Sì, assolutamente. Il fatto che un messaggio sia certificato garantisce l’identità del mittente e la data di invio, ma non assicura che il contenuto sia privo di minacce. Un account PEC compromesso può inviare allegati infetti che hanno comunque valore legale di spedizione, rendendo la truffa ancora più insidiosa.

Gli indirizzi PEC delle aziende e dei professionisti sono spesso presenti in elenchi pubblici (come INI-PEC) accessibili a chiunque. Gli spammer raccolgono questi indirizzi per inviare pubblicità non richiesta o tentativi di truffa massivi. È importante non rispondere mai allo spam per non confermare che la casella è attiva.

I segnali principali includono: senso di urgenza o minaccia (es. conto bloccato), errori grammaticali o di formattazione, indirizzi mittente generici o leggermente modificati rispetto all’originale, link che puntano a domini strani e richieste inaspettate di dati personali o pagamenti bancari.

Hai ancora dubbi su Sicurezza PEC e Email: Come Bloccare Spam e Truffe?

Digita qui la tua domanda specifica per trovare subito la risposta ufficiale di Google.

Hai trovato utile questo articolo? C’è un altro argomento che vorresti vedermi affrontare?

Scrivilo nei commenti qui sotto! Prendo ispirazione direttamente dai vostri suggerimenti.