En Bref (TL;DR)

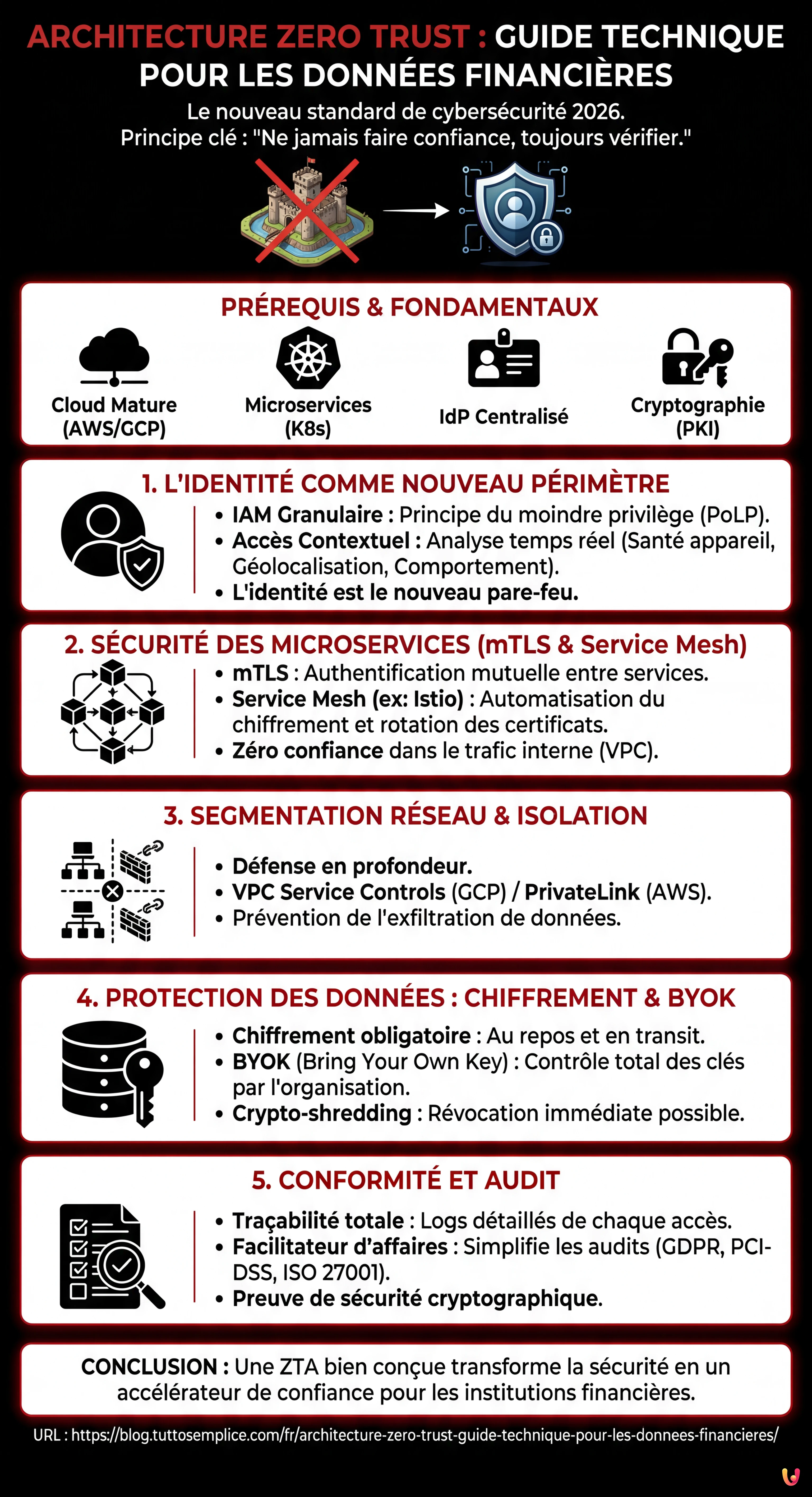

La protection des données financières nécessite une architecture Zero Trust où l’identité remplace le périmètre réseau traditionnel.

La mise en œuvre technique prévoit l’utilisation de Service Mesh et mTLS pour garantir des communications sécurisées et authentifiées entre les microservices cloud.

Les contrôles d’accès doivent être granulaires, basés sur le contexte en temps réel et suivre rigoureusement le principe du moindre privilège.

Le diable est dans les détails. 👇 Continuez à lire pour découvrir les étapes critiques et les conseils pratiques pour ne pas vous tromper.

Dans le paysage de la cybersécurité de 2026, la protection des données sensibles (PII) et des informations financières ne peut plus reposer sur les modèles de sécurité périmétrique traditionnels. L’architecture zero trust (ZTA) est passée du statut de buzzword à celui de norme industrielle incontournable, en particulier pour les institutions financières opérant dans des environnements cloud-native comme AWS et Google Cloud. Ce guide technique explore comment concevoir une ZTA robuste, où la confiance n’est jamais implicite, mais doit être continuellement vérifiée.

Introduction : Le Changement de Paradigme vers le Zero Trust

Le modèle traditionnel « château et douves » (castle-and-moat), qui considérait comme sûr tout ce qui se trouvait à l’intérieur du réseau de l’entreprise, est obsolète. Avec la main-d’œuvre distribuée et l’infrastructure basée sur des microservices, le périmètre est partout. Selon le NIST SP 800-207, l’architecture zero trust se fonde sur le principe « Never Trust, Always Verify » (Ne jamais faire confiance, toujours vérifier).

Pour le secteur des prêts hypothécaires et du crédit, où la gestion de données hautement sensibles est soumise à des réglementations strictes, adopter une ZTA signifie déplacer l’attention de la sécurité du réseau vers la sécurité de l’identité et des données elles-mêmes. Il ne s’agit pas seulement d’installer un pare-feu, mais d’orchestrer un écosystème où chaque demande d’accès est authentifiée, autorisée et chiffrée.

Prérequis et Fondamentaux Techniques

Avant de mettre en œuvre une ZTA avancée, il est nécessaire de disposer de :

- Un environnement cloud mature (AWS ou Google Cloud Platform).

- Une architecture de microservices (Kubernetes/EKS/GKE).

- Une gestion centralizzata des identités (IdP) comme Okta, Azure AD ou AWS IAM Identity Center.

- Une connaissance des principes de cryptographie asymétrique et de PKI (Public Key Infrastructure).

1. L’Identité comme Nouveau Périmètre de Sécurité

Dans une architecture zero trust, l’identité est le nouveau pare-feu. Chaque acteur (utilisateur ou service) doit posséder une identité vérifiable cryptographiquement.

Gestion Granulaire des Accès (IAM)

L’utilisation de rôles IAM (Identity and Access Management) génériques est un risque inacceptable. Sur AWS et GCP, il est fondamental d’appliquer le principe du moindre privilège (PoLP).

- AWS : Utiliser les Attribute-Based Access Control (ABAC). Au lieu de créer un rôle pour chaque utilisateur, on définit des politiques basées sur des tags (ex.

Project: MortgageApp,DataLevel: PII). Cela permet une évolutivité dynamique des permissions. - GCP : Exploiter les IAM Conditions pour limiter l’accès aux ressources en fonction des horaires, des adresses IP ou de l’état de sécurité de l’appareil.

Politiques Basées sur le Contexte (Context-Aware Access)

L’authentification n’est pas un événement ponctuel. Une demande valide à 09h00 depuis un ordinateur portable d’entreprise à Milan pourrait devenir suspecte si elle est répétée à 09h05 depuis un appareil inconnu à Singapour. Les systèmes modernes doivent évaluer le contexte en temps réel :

- État de santé de l’appareil (niveau de correctifs, présence d’EDR).

- Géolocalisation et comportement de l’utilisateur (UEBA).

- Sensibilité de la ressource demandée.

2. Sécurité des Microservices : mTLS et Service Mesh

Dans un environnement cloud-native, les microservices communiquent constamment entre eux. Supposer que le trafic à l’intérieur du VPC (Virtual Private Cloud) est sûr est une erreur fatale.

Mise en œuvre du mTLS (Mutual TLS)

Le protocole mTLS garantit que non seulement le client vérifie le serveur, mais que le serveur vérifie également le client. Cela prévient les attaques Man-in-the-Middle et l’usurpation de services.

Implémenter mTLS manuellement sur chaque service est onéreux. La solution standard en 2026 prévoit l’utilisation d’un Service Mesh comme Istio (sur GKE) ou AWS App Mesh. Le Service Mesh gère automatiquement :

- La rotation des certificats à courte durée de vie.

- L’authentification forte entre les services (Service-to-Service auth).

- Le chiffrement du trafic en transit sans modification du code applicatif.

Exemple pratique : Le microservice « Scoring Crédit » n’acceptera les connexions du microservice « Frontend Prêts » que si ce dernier présente un certificat valide signé par la CA interne du Mesh, refusant toute autre connexion, même si elle provient du même sous-réseau.

3. Segmentation Réseau et VPC Service Controls

Bien que l’identité soit primordiale, la sécurité du réseau reste un niveau de défense fondamental (Defense in Depth).

VPC Service Controls (GCP) et PrivateLink (AWS)

Pour prévenir l’exfiltration de données (Data Exfiltration), il est nécessaire de définir des périmètres de service qui isolent les ressources cloud.

- Google Cloud : Les VPC Service Controls permettent de définir un périmètre autour des services gérés (comme Cloud Storage ou BigQuery). Même si un utilisateur possède les identifiants corrects, si la demande provient de l’extérieur du périmètre autorisé, l’accès est refusé.

- AWS : Utiliser AWS PrivateLink pour exposer les services en interne au VPC sans passer par l’internet public, réduisant considérablement la surface d’attaque.

4. Protection des Données : Chiffrement et BYOK

Pour les données financières, le chiffrement est obligatoire aussi bien in transit qu’at rest. Cependant, dans une optique d’architecture zero trust avancée, celui qui détient les clés détient le pouvoir.

Bring Your Own Key (BYOK)

S’appuyer entièrement sur les clés gérées par le fournisseur cloud (ex. AWS Managed Keys) peut ne pas être suffisant pour certaines exigences de conformité ou de souveraineté des données. L’approche BYOK (ou HYOK – Hold Your Own Key) prévoit que l’organisation génère les clés cryptographiques dans son propre HSM (Hardware Security Module) sur site ou dans un Cloud HSM dédié, en les important ensuite dans le KMS du fournisseur.

Avantages du BYOK dans le secteur financier :

- Révocation Immédiate : En cas de compromission du fournisseur cloud ou d’enquêtes juridiques, l’entreprise peut révoquer la clé principale, rendant les données dans le cloud instantanément illisibles (Crypto-shredding).

- Séparation des tâches : Les administrateurs du cloud n’ont pas accès aux clés de déchiffrement.

5. Conformité et Audit : La Sécurité comme Facilitateur d’Affaires

Souvent, la sécurité est vue comme un centre de coûts. Cependant, dans le secteur des prêts hypothécaires, une ZTA bien conçue est un accélérateur d’affaires.

Auditabilité et Traçabilité

Chaque transaction dans un environnement Zero Trust laisse une trace. L’intégration d’outils comme AWS CloudTrail ou Google Cloud Audit Logs avec des systèmes SIEM permet de reconstituer exactement qui a fait quoi et quand.

Ce niveau de détail simplifie considérablement les audits pour des réglementations comme GDPR, PCI-DSS et ISO 27001. Démontrer aux auditeurs que l’accès aux données PII est limité cryptographiquement et contextuellement réduit les temps de vérification et augmente la réputation (Trustworthiness) de l’institution financière.

Conclusions

Mettre en œuvre une architecture zero trust pour les données financières sur AWS et Google Cloud n’est pas un projet qui se termine par l’achat d’un logiciel, mais un voyage continu d’amélioration de la posture de sécurité. L’intégration de mTLS, d’IAM contextuel et de chiffrement BYOK crée un environnement résilient où la compromission d’un seul composant n’entraîne pas la perte catastrophique des données.

Pour les entreprises du secteur du crédit, investir dans la ZTA aujourd’hui signifie garantir la continuité opérationnelle et la confiance des clients demain, transformant la conformité d’une obligation légale en avantage concurrentiel.

Foire aux questions

L’architecture Zero Trust (ZTA) dans le secteur financier abandonne l’ancien modèle de sécurité périmétrique pour adopter le principe « Never Trust, Always Verify ». Au lieu de faire confiance implicitement aux utilisateurs à l’intérieur du réseau, cette approche exige que chaque demande d’accès aux données sensibles et financières soit authentifiée, autorisée et chiffrée en continu, garantissant une protection supérieure contre les menaces internes et externes et la violation des données PII.

Dans un modèle Zero Trust sur le cloud, l’identité sert de nouveau périmètre de sécurité grâce à une gestion granulaire des accès (IAM) et l’utilisation de politiques basées sur le contexte. En plus de vérifier les identifiants, les systèmes modernes analysent en temps réel des facteurs tels que la santé de l’appareil, la géolocalisation et l’heure de la demande ; en appliquant le principe du moindre privilège, on garantit que les utilisateurs et les services n’accèdent qu’aux ressources strictement nécessaires à leurs fonctions.

L’utilisation du protocole mTLS (Mutual TLS) est essentielle pour garantir que chaque microservice vérifie l’identité de l’autre avant de communiquer, prévenant les attaques « Man-in-the-Middle » à l’intérieur du réseau virtuel. L’adoption d’un Service Mesh, comme Istio ou AWS App Mesh, automatise la rotation des certificats et le chiffrement du trafic en transit, assurant des communications sécurisées sans avoir à modifier le code des applications individuelles.

La stratégie BYOK (Bring Your Own Key) permet aux institutions financières de conserver le contrôle exclusif sur les clés de chiffrement, en les générant dans des modules matériels propriétaires plutôt que de s’en remettre totalement au fournisseur cloud. Cette approche permet la révocation immédiate des clés (connue sous le nom de « crypto-shredding »), rendant les données instantanément inaccessibles en cas d’urgence ou de compromission, et assure une séparation claire des tâches pour la conformité réglementaire.

L’approche Zero Trust transforme la sécurité en un facilitateur d’affaires en simplifiant le respect de réglementations comme GDPR, PCI-DSS et ISO 27001. Grâce à l’enregistrement détaillé de chaque accès et transaction via des outils d’audit log, les entreprises peuvent démontrer facilement aux auditeurs que l’accès aux données sensibles est rigoureusement limité et surveillé, réduisant les temps de vérification et augmentant la confiance dans la gestion des données des clients.

Avez-vous trouvé cet article utile ? Y a-t-il un autre sujet que vous aimeriez que je traite ?

Écrivez-le dans les commentaires ci-dessous ! Je m'inspire directement de vos suggestions.