En Bref (TL;DR)

Le clonage d’une carte sans contact pour effectuer des paiements frauduleux est un risque quasi inexistant, grâce à des systèmes de chiffrement avancés et des codes de sécurité qui changent à chaque transaction.

En effet, chaque transaction génère un code de sécurité unique et irreproductible, rendant le clonage pour des paiements frauduleux une entreprise techniquement quasi impossible.

Grâce au chiffrement avancé et aux codes de sécurité dynamiques, qui changent à chaque transaction, les données éventuellement interceptées seraient inutilisables pour effectuer de nouveaux paiements.

Le diable est dans les détails. 👇 Continuez à lire pour découvrir les étapes critiques et les conseils pratiques pour ne pas vous tromper.

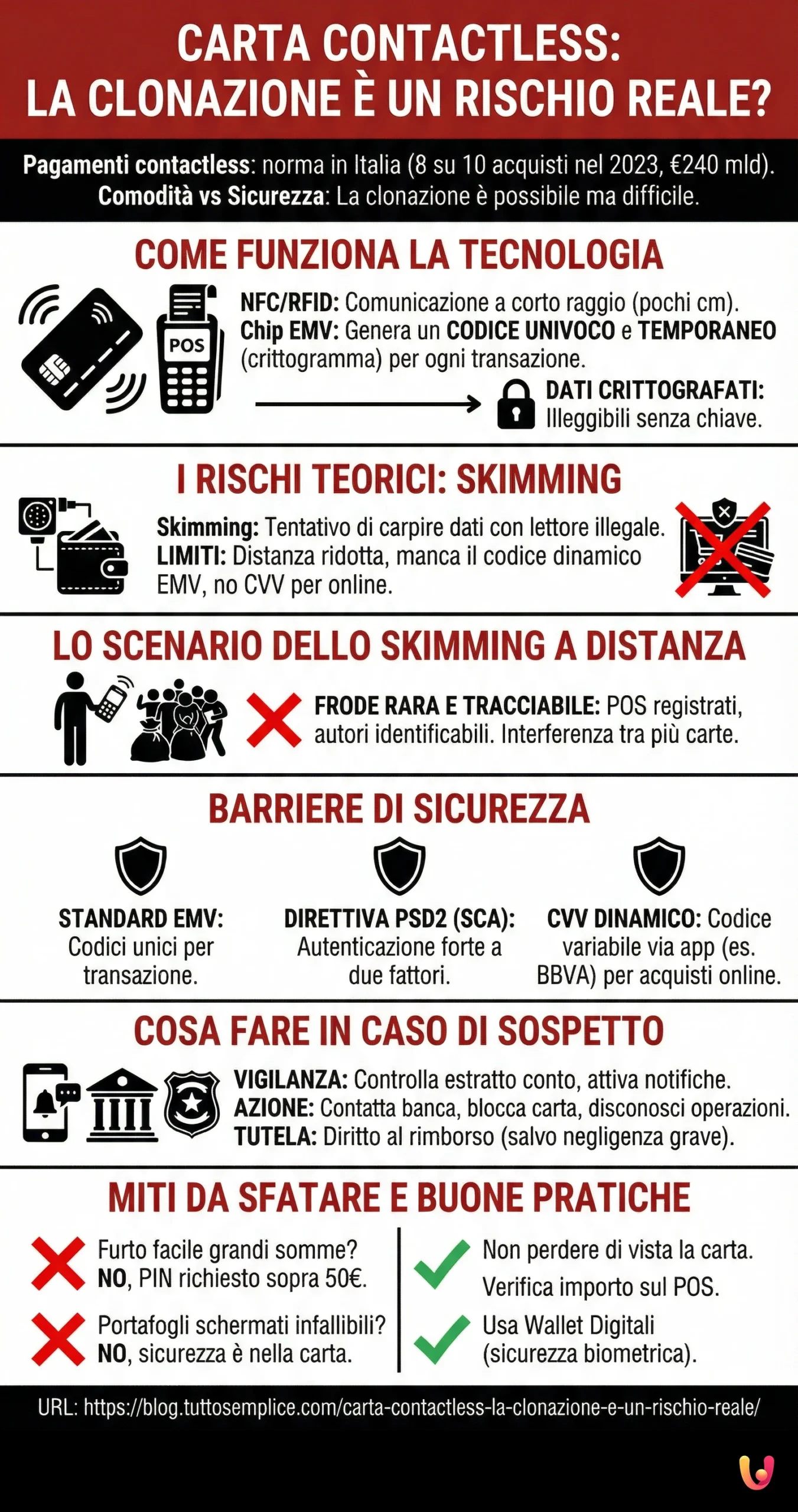

À l’ère numérique, où un simple geste rapproche les mondes, les paiements sans contact sont devenus la norme. En Italie, comme dans le reste de l’Europe, la commodité du « tap & go » a conquis les consommateurs de tous âges, transformant la façon dont nous gérons les transactions quotidiennes. Cependant, cette fusion entre innovation et tradition soulève une question cruciale : le clonage d’une carte sans contact est-il un risque concret ? La réponse, ancrée dans la technologie qui permet ces paiements, est plus complexe qu’un simple oui ou non. Bien que le clonage soit techniquement possible, les mesures de sécurité modernes rendent extrêmement difficile pour les malfaiteurs de mener à bien une fraude avec succès.

La confiance croissante dans les paiements sans contact est étayée par des données concrètes. Selon l’Observatoire Innovative Payments du Politecnico di Milano, en 2023 en Italie, environ huit achats sur dix ont été effectués en mode sans contact, pour une valeur totale de 240 milliards d’euros. Ce chiffre met non seulement en évidence l’adoption massive de la technologie, mais aussi la perception généralisée de sécurité et de praticité. Toutefois, c’est précisément cette popularité qui rend fondamental de comprendre les mécanismes de protection en jeu et les scénarios de risque potentiels, bien que lointains, pour utiliser ces outils en toute conscience et sérénité.

Comment fonctionne la technologie sans contact

À la base des paiements sans contact se trouvent deux technologies de communication sans fil à courte portée : le NFC (Near Field Communication) et la RFID (Radio Frequency Identification). La technologie NFC, une évolution de la RFID, permet à deux appareils, comme une carte et un terminal de paiement (TPE), d’échanger des données lorsqu’ils se trouvent à quelques centimètres de distance. Lors d’une transaction, la puce EMV (acronyme de Europay, MasterCard et Visa) intégrée à la carte génère un code unique et temporaire pour autoriser cette opération spécifique. Ce code, connu sous le nom de cryptogramme, est la clé de la sécurité : même si un malfaiteur parvenait à l’intercepter, il serait inutile pour les transactions futures, rendant le clonage traditionnel quasi impossible.

Cette architecture de sécurité est conçue pour être robuste et fiable. Contrairement aux anciennes cartes à bande magnétique, dont les données étaient statiques et faciles à copier, la puce EMV introduit un élément dynamique. Chaque fois qu’un paiement est effectué, les données sensibles sont chiffrées, les transformant en un format illisible pour quiconque ne possède pas la clé de déchiffrement correcte. Ce processus de tokenisation et chiffrement est le pilier qui protège les informations financières, garantissant que même en cas d’interception des données, celles-ci ne puissent pas être réutilisées à des fins frauduleuses.

Les risques théoriques du clonage

Malgré les mesures de sécurité sophistiquées, la possibilité de cloner une carte sans contact, bien que lointaine, existe en théorie. La principale technique d’attaque est connue sous le nom de skimming, qui consiste à dérober les données de la carte à distance en utilisant un lecteur RFID/NFC illégal, appelé justement skimmer. Un escroc pourrait, par exemple, cacher un dispositif dans un lieu bondé et tenter de lire les cartes qui se trouvent à proximité. Cependant, ce type d’attaque présente des difficultés pratiques considérables. La distance de lecture est limitée à quelques centimètres et, même si les données de base de la carte (numéro et date d’expiration) étaient acquises, l’élément fondamental manquerait : le code de sécurité dynamique généré par la puce EMV pour chaque transaction individuelle.

Sans ce code, les données volées sont insuffisantes pour autoriser un paiement sur un terminal physique. Les criminels pourraient tenter d’utiliser les informations pour des achats en ligne, où dans certains cas l’authentification forte du client (SCA) n’est pas requise. Toutefois, même dans ce scénario, la plupart des transactions nécessitent le code CVV (Card Verification Value), qui n’est pas transmis lors d’une lecture NFC. Par conséquent, le clonage sans contact pour effectuer des paiements frauduleux est une entreprise complexe avec un faible taux de succès, très différente du clonage des anciennes cartes à bande magnétique.

Le scénario du skimming à distance

L’imaginaire collectif, parfois alimenté par des nouvelles alarmistes, peint des scénarios où un malfaiteur peut vider un compte simplement en effleurant un sac ou un portefeuille avec un TPE mobile. Bien qu’il soit techniquement possible qu’un TPE frauduleux lance une transaction d’un montant très faible (sous le seuil nécessitant le code PIN), ce type de fraude est extrêmement rare et facilement traçable. Chaque terminal de paiement est enregistré et relié à un compte bancaire, rendant l’auteur de l’escroquerie facilement identifiable. De plus, la présence de plusieurs cartes sans contact dans le même portefeuille peut créer des interférences, empêchant le lecteur de finaliser la transaction.

Les barrières de sécurité pour protéger les consommateurs

Le système de paiements numériques européen est protégé par de multiples niveaux de sécurité, conçus pour protéger les consommateurs. Le premier et le plus important est la norme EMV, qui, comme nous l’avons vu, utilise des codes de transaction uniques pour prévenir les fraudes par clonage. À cela s’ajoute la directive européenne DSP2 (Directive sur les Services de Paiement 2), qui a introduit des exigences de sécurité plus strictes, comme la Strong Customer Authentication (SCA). La SCA exige au moins deux facteurs d’authentification (quelque chose que l’on sait, comme un mot de passe ; quelque chose que l’on possède, comme le smartphone ; ou quelque chose que l’on est, comme l’empreinte digitale) pour la plupart des transactions électroniques, augmentant considérablement la protection.

Le rôle du CVV Dynamique

Une innovation supplémentaire qui renforce la sécurité, surtout pour les achats en ligne, est le CVV dynamique. Contrairement au CVV statique imprimé au dos de la carte, le CVV dynamique est généré via l’application de la banque et a une validité de quelques minutes. Cette technologie rend de fait inutiles les données de la carte éventuellement volées, car le code de sécurité nécessaire pour finaliser l’achat change continuellement. Des banques comme BBVA ont déjà mis en œuvre cette solution, offrant un niveau de protection supérieur contre les fraudes en ligne. L’adoption à grande échelle de ces technologies représente une étape fondamentale pour rendre les paiements numériques encore plus sûrs.

Que faire en cas de transactions suspectes

La vigilance est le premier outil de défense. Il est fondamental de vérifier régulièrement son relevé de compte et d’activer les notifications par SMS ou application pour chaque transaction. En cas de débits non reconnus, il est essentiel de contacter immédiatement sa banque pour bloquer la carte et contester les opérations frauduleuses. Les réglementations européennes et italiennes offrent une protection élevée aux consommateurs, prévoyant le droit au remboursement pour les opérations non autorisées, à condition qu’il n’y ait pas eu de négligence grave de la part du titulaire de la carte. Signaler rapidement l’incident aux autorités compétentes est une autre étape cruciale pour lutter contre le phénomène et contribuer à la sécurité collective.

Mythes à démystifier et bonnes pratiques

Il existe de nombreux faux mythes sur le clonage sans contact. L’un des plus répandus est qu’il suffit de passer près de quelqu’un avec un TPE pour voler de grosses sommes. En réalité, pour des montants supérieurs à 50 euros, la saisie du code PIN est presque toujours requise, même pour les paiements sans contact. Un autre mythe concerne l’efficacité absolue des portefeuilles blindés (blocking wallets). Bien qu’ils puissent offrir un niveau de protection supplémentaire, la véritable sécurité réside dans la technologie cryptographique de la carte elle-même. La meilleure défense est une combinaison de conscience et de bonnes habitudes : ne jamais perdre de vue sa carte lors des paiements, toujours vérifier le montant sur l’écran du TPE et utiliser des portefeuilles numériques (wallets) sur smartphone, qui ajoutent un niveau de sécurité biométrique supplémentaire.

Conclusions

En conclusion, le clonage d’une carte sans contact, au sens traditionnel du terme, est une éventualité hautement improbable grâce à des technologies avancées comme la puce EMV et le chiffrement à codes dynamiques. Bien qu’il existe des techniques de skimming théoriquement capables de capturer certaines données, celles-ci sont insuffisantes pour finaliser des transactions frauduleuses dans la plupart des cas. Le contexte réglementaire européen, avec la directive DSP2, a encore élevé les barrières de sécurité, rendant les paiements numériques en Italie et en Europe parmi les plus sûrs au monde. Plus que de craindre le clonage « à la volée », le véritable risque réside dans des pratiques plus traditionnelles comme le phishing ou le skimming physique sur des distributeurs automatiques (DAB) trafiqués. En adoptant des précautions simples, comme l’activation des notifications et le contrôle périodique des mouvements, et en exploitant les innovations comme les wallets sécurisés, il est possible de profiter de la commodité des paiements sans contact avec la plus grande tranquillité, dans un équilibre parfait entre tradition et innovation.

Foire aux questions

Le clonage d’une carte sans contact est extrêmement difficile, quasi impossible avec les technologies actuelles. Chaque transaction génère un code de sécurité unique et valable uniquement pour cette opération. Même si un malfaiteur parvenait à intercepter les données d’une transaction, celles-ci seraient inutilisables pour de futurs paiements, rendant de fait le clonage inefficace.

Ce scénario, connu sous le nom de skimming à distance, est très improbable. La technologie NFC (Near Field Communication) des cartes sans contact ne fonctionne qu’à une distance minimale, généralement inférieure à 4 centimètres. De plus, les réglementations européennes (DSP2) imposent des limites de dépenses (généralement 50 euros par opération) et un nombre maximum de paiements consécutifs sans code PIN. Une fois ces seuils dépassés, une authentification forte est nécessaire, comme la saisie du code PIN, bloquant de fait les tentatives de vol en série.

La sécurité repose sur plusieurs niveaux. Le principal est la norme EMV, une puce électronique qui crée un code chiffré unique pour chaque achat. À cela s’ajoute la tokenisation, qui remplace le numéro réel de la carte par un code « jetable » (token). Enfin, de nombreuses banques proposent des CVV dynamiques, des codes de sécurité qui changent à chaque opération et ne sont visibles que via l’application de la banque, ajoutant une couche de protection supplémentaire.

Oui, les paiements via smartphone sont généralement considérés comme encore plus sûrs. Ils utilisent la même technologie que la carte (NFC, tokenisation) mais ajoutent un niveau de sécurité biométrique : pour autoriser le paiement, la reconnaissance faciale ou l’empreinte digitale est nécessaire. Cela signifie que même si quelqu’un volait votre téléphone, il ne pourrait pas effectuer de paiements sans votre authentification.

Il est fondamental d’agir rapidement. La première chose à faire est de bloquer immédiatement la carte. Vous pouvez le faire via l’application de banque mobile, le site de votre banque ou en appelant le numéro vert dédié, actif 24h/24. Ensuite, contactez votre banque pour signaler les éventuelles opérations non autorisées et lancer la procédure de remboursement, comme prévu par les réglementations de protection des consommateurs.

Sources et Approfondissements

Avez-vous trouvé cet article utile ? Y a-t-il un autre sujet que vous aimeriez que je traite ?

Écrivez-le dans les commentaires ci-dessous ! Je m'inspire directement de vos suggestions.