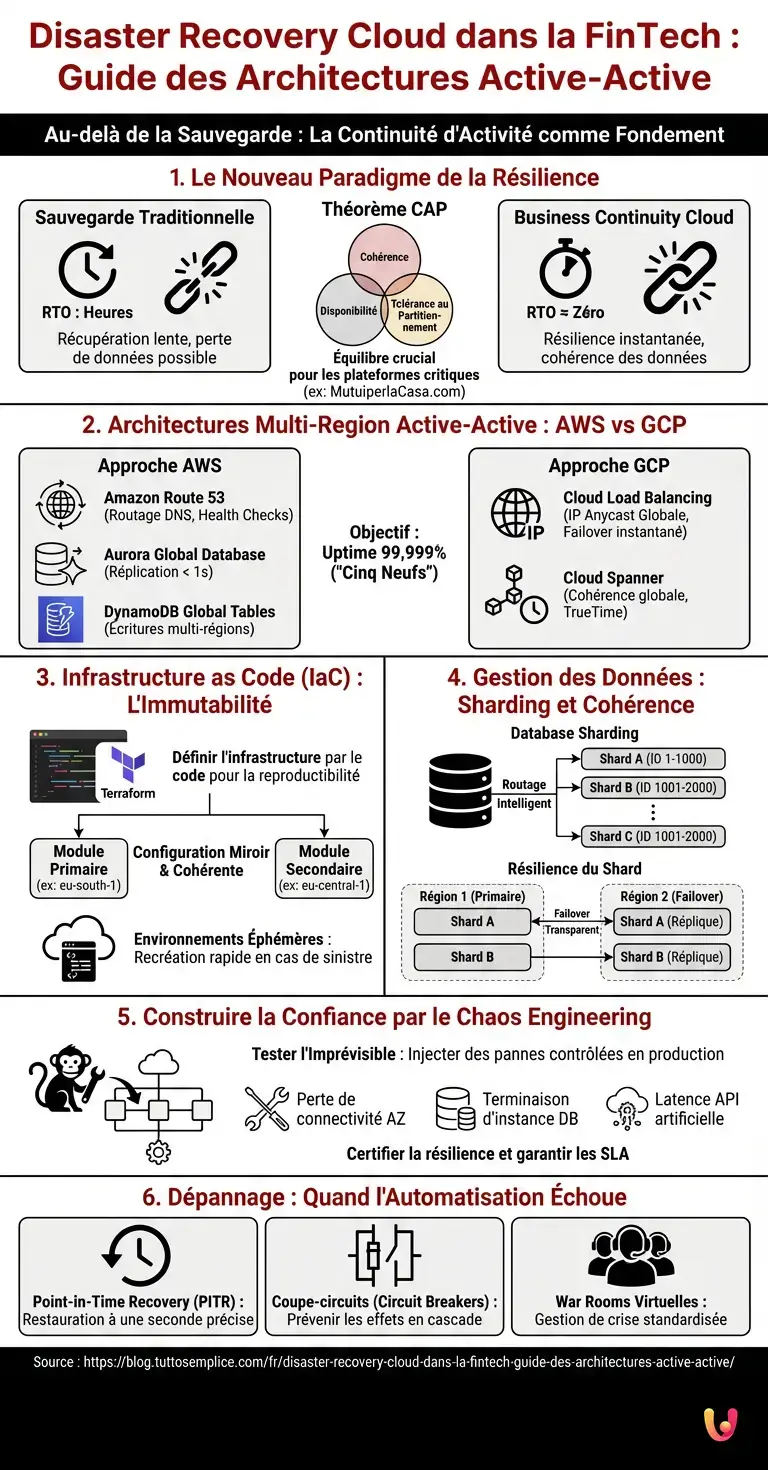

Dans le paysage actuel de 2026, où les transactions financières s’effectuent en microsecondes et où la confiance de l’utilisateur est la monnaie la plus précieuse, le concept de disaster recovery cloud a transcendé la simple idée de “sauvegarde”. Pour des plateformes à fort trafic et critiques comme MutuiperlaCasa.com, la résilience n’est pas seulement une spécification technique, mais le fondement même de l’activité. Lorsque nous gérons des demandes de devis de prêt immobilier en temps réel, en nous interfaçant avec de multiples établissements bancaires, un temps d’arrêt non planifié n’entraîne pas seulement une perte économique, mais un dommage réputationnel incalculable. Ce guide technique explore comment concevoir des architectures Multi-Region Active-Active, garantissant la continuité opérationnelle et la cohérence des données dans un environnement hybride.

1. Le Paradigme de la Résilience : Au-delà de la Sauvegarde Traditionnelle

La différence entre une entreprise qui survit à un incident catastrophique et une qui échoue réside dans le passage du concept de RTO (Recovery Time Objective) mesuré en heures, à un RTO proche de zéro. Dans le secteur du crédit, l’objectif est la Business Continuity transparente.

Selon le Théorème CAP (Consistency, Availability, Partition tolerance), un système distribué ne peut garantir simultanément ces trois propriétés. Cependant, les architectures cloud modernes nous permettent de nous rapprocher asymptotiquement de cet idéal. Le défi principal pour des plateformes comme MutuiperlaCasa.com est d’équilibrer la cohérence forte des données transactionnelles (essentielle pour éviter qu’une demande de prêt ne soit dupliquée ou perdue) avec la haute disponibilité nécessaire lors des pics de trafic saisonniers.

2. Architectures Multi-Region Active-Active : AWS vs GCP

Pour garantir un uptime de 99,999% (les fameux “cinq neuf”), une stratégie Single-Region n’est pas suffisante. Il est nécessaire de mettre en œuvre une architecture Active-Active, où le trafic est distribué simultanément sur plusieurs régions géographiques et où chaque région est capable de gérer la charge entière en cas de basculement (failover).

L’Approche Amazon Web Services (AWS)

Dans l’environnement AWS, la stratégie repose sur la combinaison de services globaux :

- Amazon Route 53 : Utilisé pour le routage basé sur la latence ou la géolocalisation, avec des vérifications de santé (health checks) agressives pour dévier le trafic instantanément en cas de dysfonctionnement dans une région.

- Amazon Aurora Global Database : Pour les données relationnelles, Aurora permet une réplication physique du stockage à travers les régions avec une latence typique inférieure à la seconde. Dans un scénario de disaster recovery cloud, la promotion d’une région secondaire en primaire se fait en moins d’une minute.

- DynamoDB Global Tables : Pour les données de session et les préférences utilisateur, DynamoDB offre une véritable réplication multi-master, permettant des écritures dans n’importe quelle région avec résolution automatique des conflits.

L’Approche Google Cloud Platform (GCP)

GCP offre un avantage architectural natif grâce à son réseau global en fibre optique :

- Cloud Load Balancing : Contrairement à AWS qui utilise le DNS, GCP utilise une adresse IP Anycast globale unique. Cela permet de déplacer le trafic entre les régions instantanément sans attendre la propagation DNS, réduisant drastiquement le RTO.

- Cloud Spanner : C’est le produit phare pour la FinTech. Spanner est une base de données relationnelle distribuée globalement qui offre une cohérence externe (grâce aux horloges atomiques TrueTime), combinant la sémantique SQL avec l’évolutivité horizontale NoSQL. Pour une plateforme de crédit, cela élimine la complexité de la gestion de la réplication asynchrone.

3. Infrastructure as Code (IaC) : L’Immutabilité avec Terraform

Il n’y a pas de résilience sans reproductibilité. La gestion manuelle des ressources de disaster recovery est sujette à l’erreur humaine. L’utilisation de Terraform nous permet de définir l’infrastructure entière sous forme de code, garantissant que l’environnement de DR est le miroir de celui de production.

Voici un exemple conceptuel de la façon de définir une réplication multi-région pour une base de données RDS dans Terraform, en assurant que la configuration est identique entre les régions :

module "primary_db" {

source = "./modules/rds"

region = "eu-south-1" # Milan

is_primary = true

# ... configurations de sécurité et instance

}

module "secondary_db" {

source = "./modules/rds"

region = "eu-central-1" # Francfort

is_primary = false

source_db_arn = module.primary_db.arn

# La réplique hérite des configurations, garantissant la cohérence

}

L’approche IaC permet également de mettre en œuvre des stratégies d’Environnements Éphémères : en cas de catastrophe, nous pouvons “hydrater” une nouvelle région à partir de zéro en quelques minutes, au lieu de maintenir des ressources inactives coûteuses (stratégie Pilot Light).

4. Gestion des Données : Sharding et Cohérence Distribuée

La gestion de millions de demandes de devis nécessite une stratégie de base de données robuste. La simple mise à l’échelle verticale ne suffit pas. Nous mettons en œuvre des techniques de Database Sharding pour partitionner les données horizontalement.

Stratégie de Sharding pour le Crédit

Chez MutuiperlaCasa.com, les données peuvent être shardées par ID Dossier ou par Zone Géographique. Cependant, pour le disaster recovery, le sharding basé sur l’ID est préférable pour éviter les “points chauds” régionaux.

- Sharding Logique : L’application doit être consciente de la topologie des données. Nous utilisons des middlewares intelligents qui routent la requête vers le bon shard.

- Résilience du Shard : Chaque shard doit avoir sa réplique dans la région de failover. Si le Shard A tombe dans la Région 1, le trafic pour ces utilisateurs est redirigé vers le Shard A (Réplique) dans la Région 2, sans impacter les utilisateurs du Shard B.

5. Construire la Confiance (Trust) par l’Ingénierie

La résilience technique se traduit directement en confiance institutionnelle. Les banques partenaires exigent des SLA (Service Level Agreements) rigoureux. Une architecture de disaster recovery cloud bien conçue ne sert pas seulement à “sauver les données”, mais à garantir que le flux d’approbation du crédit ne s’interrompe jamais.

Chaos Engineering : Tester l’Imprévisible

Nous ne pouvons pas faire confiance à un système de DR qui n’a jamais été testé. Nous adoptons des pratiques de Chaos Engineering (similaires à Chaos Monkey de Netflix) pour injecter des pannes contrôlées en production :

- Simulation de la perte de connectivité entre deux Zones de Disponibilité (Availability Zones).

- Terminaison forcée d’instances de base de données primaires.

- Introduction de latence artificielle dans les appels API vers les partenaires bancaires.

Ce n’est qu’en observant comment le système réagit (et s’auto-répare) à ces stimuli que nous pouvons certifier notre résilience.

6. Dépannage : Que faire quand l’Automatisation Échoue

Malgré l’automatisation, il existe des scénarios limites (ex. corruption logique des données répliquée instantanément). Dans ces cas :

- Point-in-Time Recovery (PITR) : Il est vital d’avoir des sauvegardes incrémentielles continues qui permettent de restaurer l’état de la base de données à une seconde précise avant l’événement de corruption.

- Coupe-circuits (Circuit Breakers) : Implémenter des modèles de coupe-circuit dans le code applicatif pour empêcher qu’un service dégradé ne provoque un effet en cascade sur toute la plateforme.

- War Rooms Virtuelles : Procédures opérationnelles standardisées pour l’équipe DevOps, avec des rôles pré-assignés pour la gestion de crise.

En Bref (TL;DR)

La continuité opérationnelle dans la FinTech exige des stratégies de disaster recovery cloud qui réduisent à zéro les temps d’arrêt et sauvegardent les données.

L’adoption d’architectures Multi-Region Active-Active sur AWS et GCP assure une disponibilité globale et une gestion optimale du basculement instantané.

L’utilisation de l’Infrastructure as Code avec Terraform garantit la reproductibilité des environnements, éliminant l’erreur humaine dans la gestion des ressources critiques.

Conclusions

Concevoir une stratégie de disaster recovery cloud pour le secteur financier en 2026 nécessite un changement de mentalité : passer d’un “plan d’urgence” à la construction d’un système intrinsèquement résilient. Que l’on choisisse AWS pour sa maturité dans les services gérés ou GCP pour son excellence dans le réseau global, l’impératif reste l’utilisation rigoureuse de l’Infrastructure as Code et une gestion obsessionnelle de la cohérence des données. C’est ainsi que des plateformes comme MutuiperlaCasa.com peuvent garantir cette stabilité inébranlable que les utilisateurs et les banques exigent.

Foire aux questions

Dans le contexte financier moderne, le disaster recovery dépasse la simple sauvegarde des données pour se concentrer sur la Business Continuity avec un RTO proche de zéro. Alors que la sauvegarde traditionnelle implique des temps de restauration pouvant durer des heures, les architectures cloud actuelles visent une résilience instantanée. Cette approche garantit que les transactions critiques ne sont pas perdues, même lors d’incidents graves, en équilibrant la cohérence des données avec la haute disponibilité nécessaire pour maintenir la confiance des utilisateurs et des établissements bancaires.

Cette configuration est fondamentale pour atteindre un uptime de 99,999%, connu sous le nom de cinq neuf, en distribuant le trafic simultanément sur différentes régions géographiques. En cas de dysfonctionnement dans une zone, les autres régions sont déjà actives et prêtes à gérer la charge de travail entière instantanément. C’est la stratégie idéale pour les plateformes critiques qui ne peuvent se permettre d’interruptions, protégeant l’opérationnalité et prévenant les dommages réputationnels dus aux temps d’arrêt non planifiés.

Le choix varie selon les priorités architecturales : AWS offre une maturité élevée avec des services comme Route 53 et Aurora Global Database, idéaux pour des réplications rapides et un routage DNS avancé. Google Cloud Platform, en revanche, se distingue par son réseau global en fibre et l’utilisation d’IP Anycast, qui permet de déplacer le trafic instantanément sans attendre la propagation DNS, en plus d’offrir Cloud Spanner pour une gestion simplifiée de la cohérence distribuée des données.

L’utilisation d’outils comme Terraform permet de définir l’infrastructure entière sous forme de code, garantissant que l’environnement de disaster recovery est une copie exacte et immuable de celui de production. Cette approche élimine l’erreur humaine dans la configuration manuelle et permet des stratégies efficaces, comme la possibilité de recréer des régions entières en quelques minutes seulement lorsque nécessaire, optimisant les coûts et assurant la reproductibilité technique en cas de crise.

Le Chaos Engineering est une pratique qui prévoit l’injection volontaire et contrôlée de pannes dans le système, comme la simulation de perte de connectivité ou le blocage d’une base de données primaire. Il sert à tester la capacité de la plateforme à s’auto-réparer et à résister à des événements imprévus avant qu’ils ne se produisent réellement. Ce n’est qu’en observant la réaction du système à ces tests de stress qu’il est possible de certifier la résilience de l’infrastructure et de garantir le respect des SLA convenus avec les partenaires.

Encore des doutes sur Disaster Recovery Cloud dans la FinTech : Guide des Architectures Active-Active?

Tapez votre question spécifique ici pour trouver instantanément la réponse officielle de Google.

Sources et Approfondissements

- Règlement (UE) 2022/2554 sur la résilience opérationnelle numérique (DORA) – EUR-Lex

- Wikipédia – Théorème CAP (Consistency, Availability, Partition tolerance)

- ANSSI – Visa de sécurité SecNumCloud pour la protection des données sensibles

- Comité de Bâle – Principes pour la résilience opérationnelle (Bank for International Settlements)

Avez-vous trouvé cet article utile ? Y a-t-il un autre sujet que vous aimeriez que je traite ?

Écrivez-le dans les commentaires ci-dessous ! Je m’inspire directement de vos suggestions.