En Bref (TL;DR)

Le pattern Strangler Fig offre aux banques une stratégie sûre pour moderniser les monolithes hérités en évitant les risques opérationnels du Big Bang.

L’intégration d’une couche Façade orchestre la transition progressive vers des microservices cloud-native tout en maintenant l’opérabilité des systèmes critiques existants.

Des techniques avancées comme le Change Data Capture garantissent la cohérence des données entre mainframe et cloud, surmontant les pièges de la double écriture.

Le diable est dans les détails. 👇 Continuez à lire pour découvrir les étapes critiques et les conseils pratiques pour ne pas vous tromper.

Dans le paysage fintech de 2026, la vitesse d’adaptation est la monnaie la plus précieuse. Cependant, pour les institutions financières établies, l’innovation est souvent freinée par des décennies de stratification technique sur mainframe. La migration des systèmes hérités vers les microservices n’est plus un simple choix architectural, mais un impératif de survie. Abandonner l’approche risquée du “Big Bang” au profit du pattern Strangler Fig représente la stratégie la plus sûre pour moderniser les systèmes critiques sans interrompre les opérations bancaires.

Ce guide technique s’adresse aux CTO et Lead Architects qui doivent orchestrer la transition des monolithes COBOL/Java vers des architectures cloud-native sur Kubernetes (GKE), en gérant la complexité de la cohérence des données et la continuité du service.

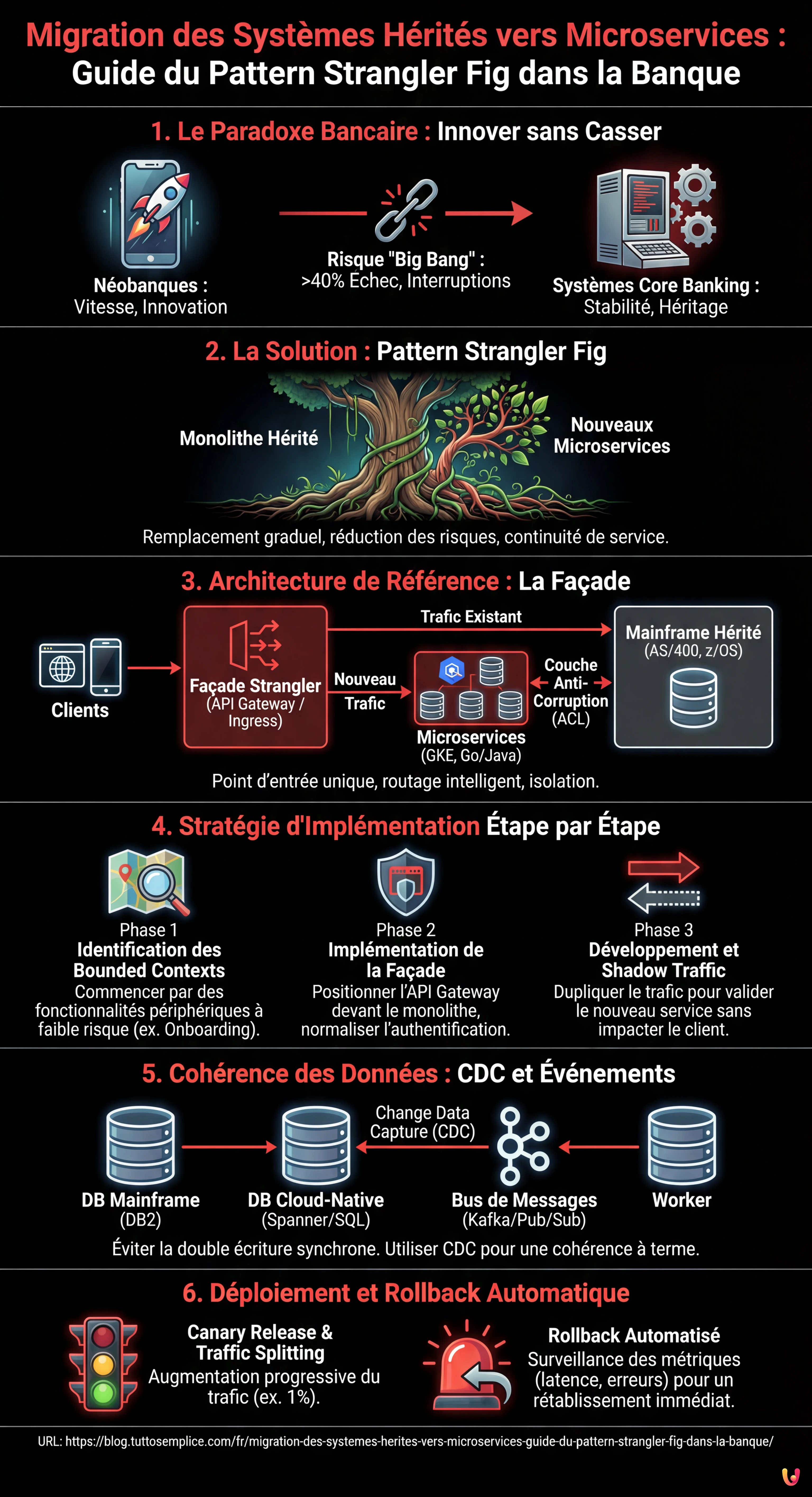

1. Le Paradoxe Bancaire : Innover sans Casser

Le secteur bancaire vit un paradoxe : il doit offrir des expériences utilisateur fluides comme celles des Néobanques, tout en maintenant la stabilité des systèmes core banking qui traitent des millions de transactions par jour. Les migrations de type “Big Bang” (réécriture complète et basculement immédiat) ont historiquement des taux d’échec supérieurs à 40 %, avec des risques inacceptables d’interruption de service et de perte de données.

Le pattern Strangler Fig (ou “Figuier Étrangleur”), théorisé par Martin Fowler, offre l’alternative : envelopper l’ancien système avec une nouvelle structure, en interceptant les appels et en les redirigeant progressivement vers de nouveaux microservices, jusqu’à ce que l’ancien système puisse être éteint en toute sécurité.

2. Architecture de Référence : La Couche d’Interception (The Facade)

Le cœur de la stratégie Strangler Fig est la Façade (ou couche d’interception). Dans un contexte bancaire moderne sur Google Cloud Platform (GCP), ce rôle est typiquement assuré par une API Gateway évoluée ou par un Service Mesh.

Composants Clés de l’Architecture

- Mainframe Hérité (AS/400 ou z/OS) : Le système d’enregistrement actuel (SoR).

- Façade Strangler (API Gateway/Ingress) : Le point d’entrée unique pour tout le trafic client. Elle décide s’il faut router la demande vers l’ancien monolithe ou le nouveau microservice.

- Microservices (GKE) : Les nouveaux services développés en Go ou Java (Quarkus/Spring Boot), conteneurisés et orchestrés sur Google Kubernetes Engine.

- Couche Anti-Corruption (ACL) : Une couche de traduction qui empêche le modèle de données de l’ancien système de polluer la conception des nouveaux microservices.

3. Stratégie d’Implémentation Étape par Étape

Phase 1 : Identification des Bounded Contexts

Ne commencez pas par migrer le “Core Ledger”. Choisissez des fonctionnalités périphériques à fort impact client mais à faible risque systémique, comme l’Onboarding Numérique ou la Consultation de Solde. Utilisez le Domain-Driven Design (DDD) pour isoler ces contextes.

Phase 2 : Implémentation de la Façade

Avant d’écrire une seule ligne de code du nouveau microservice, positionnez l’API Gateway devant le monolithe. Initialement, la Gateway agira comme un simple proxy pass-through (100 % du trafic vers le système hérité). Cela permet de :

- Normaliser l’authentification (ex. passer de protocoles propriétaires à OAuth2/OIDC).

- Obtenir une observabilité immédiate sur le trafic existant.

Phase 3 : Développement et Shadow Traffic

Développez le nouveau microservice sur GKE. Au lieu de l’activer immédiatement, utilisez une stratégie de Shadowing (ou Dark Launching). La Façade duplique le trafic entrant : une requête va au Mainframe (qui répond à l’utilisateur), l’autre va au Microservice (qui traite la requête mais dont la réponse est écartée ou journalisée pour comparaison).

Cela permet de vérifier l’exactitude de la logique métier du nouveau service sur des données réelles sans impacter le client.

4. Le Problème de la Cohérence des Données : Double Écriture et CDC

Le plus grand défi dans la migration des systèmes hérités vers les microservices dans le domaine bancaire est la gestion des données. Durant la transition, les données doivent résider à la fois dans le DB2 du Mainframe et dans la nouvelle base de données cloud-native (ex. Cloud Spanner ou Cloud SQL), et doivent être synchronisées.

Pourquoi éviter la Double Écriture Synchrone

Faire écrire l’application sur les deux bases de données simultanément est un anti-pattern distribué. Si l’écriture sur GKE réussit mais que celle sur le Mainframe échoue, une incohérence grave se crée.

La Solution : Change Data Capture (CDC)

L’approche recommandée prévoit l’utilisation d’un pipeline d’événements asynchrone :

- Le microservice écrit sur sa propre base de données.

- Un connecteur CDC (ex. Debezium ou des outils natifs GCP comme Datastream) capture la modification.

- L’événement est publié sur un bus de messages (Kafka ou Pub/Sub).

- Un worker consomme l’événement et met à jour le Mainframe (ou vice versa, selon qui est le Propriétaire de la donnée à cette étape).

Cela garantit la Cohérence à Terme (Eventual Consistency). Pour des opérations critiques où la cohérence doit être immédiate, on peut évaluer le pattern SAGA, mais la complexité augmente considérablement.

5. Déploiement et Rollback Automatique

Une fois le microservice validé en mode Shadow, on passe au déploiement progressif (Canary Release).

Configuration de la Répartition du Trafic (Traffic Splitting)

Configurez l’API Gateway pour router un pourcentage minimal de trafic (ex. 1 % ou seulement les utilisateurs internes) vers le nouveau service sur GKE.

Stratégie de Rollback Automatisé

Dans un environnement bancaire, le rollback manuel est trop lent. Implémentez des contrôles de santé avancés :

- Métriques Métier : Si le taux de conversion (ex. ouvertures de compte) chute drastiquement sur le nouveau service, le rollback doit se déclencher automatiquement.

- Latence et Erreurs : Si la latence dépasse le seuil (SLA) ou si les erreurs 5xx augmentent, la Gateway doit rétablir immédiatement 100 % du trafic vers le Mainframe.

6. Gestion des Dépendances Héritées

Souvent, le nouveau microservice aura besoin de données qui résident encore dans le monolithe et n’ont pas été migrées. Dans ce cas, le monolithe doit exposer des API internes (ou être interrogé via JDBC/ODBC à travers une couche d’abstraction) pour servir ces données au microservice. Il est fondamental de surveiller la charge supplémentaire que ces appels génèrent sur le Mainframe pour éviter de saturer les MIPS disponibles.

Conclusions

La migration des systèmes hérités vers les microservices via le pattern Strangler Fig n’est pas un projet “ponctuel”, mais un processus continu de refactorisation. Pour les banques, cette approche transforme un risque existentiel (l’obsolescence technologique) en un avantage concurrentiel, permettant de déployer de nouvelles fonctionnalités d’onboarding ou de paiements instantanés pendant que le backend est assaini progressivement. La clé du succès ne réside pas seulement dans la technologie (Kubernetes, Kafka), mais dans la discipline opérationnelle de gérer la période hybride avec une observabilité totale et des mécanismes de sécurité automatisés.

Foire aux questions

Le pattern Strangler Fig est une stratégie de modernisation architecturale qui remplace graduellement un système hérité monolithique. Au lieu d’une réécriture complète immédiate, on enveloppe l’ancien système avec une nouvelle structure, en interceptant les appels via une Façade et en les redirigeant progressivement vers de nouveaux microservices. Cette approche réduit drastiquement les risques opérationnels typiques du secteur bancaire, garantissant la continuité du service pendant que l’ancien système est démantelé morceau par morceau.

La gestion de la cohérence des données est critique et ne doit pas reposer sur la double écriture synchrone, qui peut causer des désalignements. La solution recommandée prévoit l’utilisation du Change Data Capture (CDC) couplé à un pipeline d’événements asynchrone. Des outils spécifiques capturent les modifications dans la base de données source et les publient sur un bus de messages, permettant de mettre à jour le système secondaire en temps quasi réel et garantissant la « Eventual Consistency » sans bloquer les transactions.

La méthode « Big Bang », qui prévoit le remplacement instantané de tout le système, comporte historiquement des taux d’échec élevés et des risques inacceptables d’interruption de service ou de perte de données. Au contraire, la migration graduelle permet de délivrer de la valeur de manière incrémentale, en commençant par des fonctionnalités à faible risque. Cette méthode permet de tester les nouvelles architectures sur Kubernetes avec un trafic réel limité, facilitant le rétablissement automatique en cas d’anomalies.

Le Shadow Traffic, ou Dark Launching, est une technique fondamentale pour valider la logique métier des nouveaux services sans impacter le client final. La Gateway API duplique la requête entrante en l’envoyant à la fois au système hérité et au nouveau microservice. Tandis que la réponse du système hérité est envoyée à l’utilisateur, celle du microservice est écartée ou analysée uniquement pour comparaison. Cela permet de vérifier l’exactitude et les performances du nouveau code sur des données réelles en production avant le déploiement effectif.

L’API Gateway, ou Façade, agit comme point d’entrée unique et joue le rôle crucial de répartir le trafic entre l’ancien monolithe et les nouveaux microservices. En la positionnant devant le système existant avant d’écrire du nouveau code, elle permet de normaliser l’authentification et d’obtenir une visibilité immédiate sur le trafic. C’est le composant qui rend possible la redirection graduelle des requêtes et la gestion des stratégies de déploiement comme le Canary Release.

Sources et Approfondissements

- Définition et origine du modèle Strangler Fig (Wikipedia)

- Stratégies de sécurité pour les architectures basées sur les microservices (NIST)

- Lignes directrices sur l’externalisation et le Cloud Computing (Autorité bancaire européenne)

- Comprendre le Domain-driven design (DDD) pour l’isolation des contextes

Avez-vous trouvé cet article utile ? Y a-t-il un autre sujet que vous aimeriez que je traite ?

Écrivez-le dans les commentaires ci-dessous ! Je m'inspire directement de vos suggestions.