Nous vivons dans un monde hyperconnecté, où la communication instantanée est désormais indispensable. Chaque jour, nous utilisons des outils numériques pour échanger des messages, partager des informations et interagir en temps réel. Mais dans les coulisses de ces interactions se cachent des technologies complexes que nous ignorons souvent, dont certaines peuvent également être utilisées à des fins moins nobles. L’une d’elles est la ping call, un mécanisme apparemment simple mais fondamental pour le fonctionnement de nombreuses applications que nous utilisons quotidiennement, mais qui peut aussi cacher des pièges.

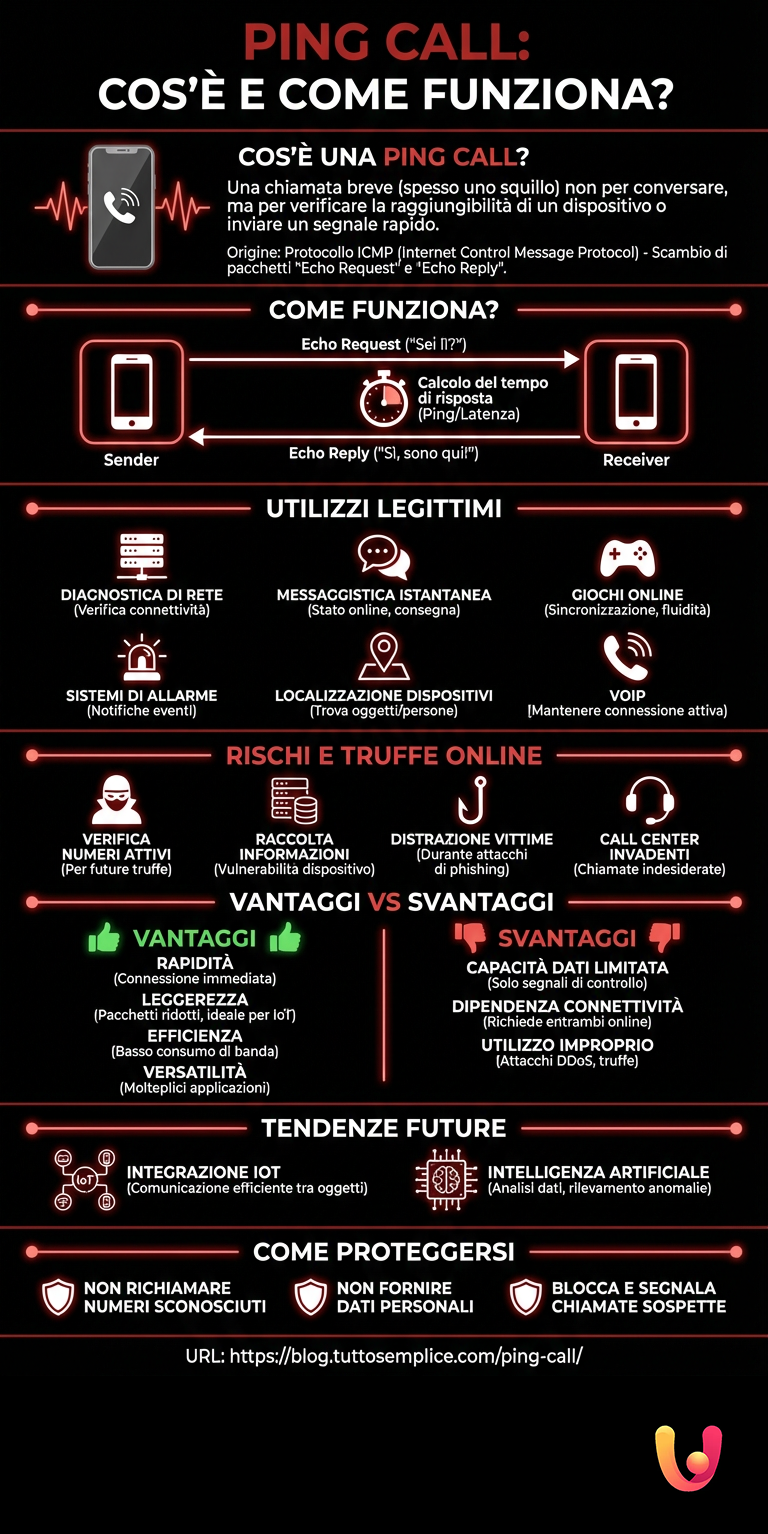

Peut-être avez-vous déjà entendu parler de ping call en relation avec les jeux vidéo en ligne ou les systèmes d’alarme, ou peut-être avez-vous reçu un appel suspect qui n’a sonné qu’une seule fois avant de s’interrompre. Savez-vous vraiment de quoi il s’agit ? Dans cet article, nous vous guiderons à la découverte de cet outil polyvalent, en vous dévoilant ses secrets, ses multiples applications et aussi ses côtés obscurs. Nous explorerons les origines de la ping call dans le protocole ICMP, son rôle crucial dans le diagnostic réseau et son évolution dans des domaines comme la messagerie instantanée, les jeux en ligne et les systèmes d’alarme. Mais nous ne nous arrêterons pas là : nous analyserons également comment les ping calls sont utilisées par les escrocs pour vérifier les numéros de téléphone actifs, collecter des informations et même distraire les victimes lors d’attaques de phishing ou de vol d’identité.

Vous découvrirez comment une simple demande d’« écho » peut être utilisée pour vérifier la connectivité d’un appareil, mesurer la latence d’un réseau et même localiser des personnes ou des objets perdus. Nous analyserons les avantages et les inconvénients de la ping call, en la comparant à d’autres types d’appels comme les appels vocaux et les appels vidéo. Enfin, nous vous offrirons un regard sur l’avenir, en explorant les tendances et les développements qui pourraient rendre la ping call encore plus importante à l’ère de l’Internet des Objets et de l’intelligence artificielle, mais aussi les menaces possibles qui pourraient découler de son utilisation abusive.

Préparez-vous à plonger dans le monde fascinant de la ping call, un petit mais puissant outil qui contribue à rendre possible la communication numérique telle que nous la connaissons aujourd’hui, mais qui peut aussi cacher des pièges. Continuez à lire pour découvrir tout ce qu’il y a à savoir sur cette technologie, sur la façon dont elle influence votre expérience en ligne et comment vous protéger de ses dangers potentiels.

Qu’est-ce qu’une Ping Call ?

Une ping call est un type d’appel qui se distingue des appels vocaux traditionnels par sa fonction première : elle n’est pas destinée à établir une conversation, mais à vérifier l’accessibilité d’un appareil ou à envoyer un signal rapide. En pratique, c’est comme une « sonnerie » brève envoyée à un appareil, qui répond en confirmant sa présence et sa capacité à recevoir des communications.

L’origine de la ping call réside dans le protocole ICMP (Internet Control Message Protocol), un élément fondamental de la suite de protocoles Internet. L’ICMP gère les messages de contrôle et les erreurs de communication, et la ping call exploite justement ce protocole pour envoyer un paquet de données, appelé « echo request », à un appareil spécifique. Si l’appareil est actif et accessible, il répond avec un autre paquet ICMP, appelé « echo reply ». Cet échange de paquets permet de vérifier la connectivité de l’appareil et de mesurer son temps de réponse, connu sous le nom de « ping ».

Exemples d’utilisation

Les ping calls trouvent une application dans divers contextes, notamment :

- Vérification de la connectivité : Les administrateurs réseau utilisent les ping calls pour surveiller l’état des appareils connectés et identifier d’éventuels problèmes de réseau. Par exemple, un administrateur peut envoyer une ping call à un serveur pour s’assurer qu’il est en ligne et répond correctement aux demandes.

- Messagerie instantanée : Certaines applications de messagerie utilisent les ping calls pour signaler la présence en ligne des utilisateurs et la livraison des messages. De cette façon, il est possible de savoir si un contact est disponible pour recevoir des messages sans avoir à attendre une réponse explicite.

- Jeux en ligne : Dans les jeux vidéo multijoueurs, les ping calls sont utilisées pour synchroniser les joueurs et garantir une expérience de jeu fluide. En mesurant le temps de réponse des joueurs, le système peut adapter le gameplay pour compenser les éventuels retards du réseau et garantir une expérience de jeu équitable et immersive.

- Systèmes d’alarme : Dans certains systèmes de sécurité, les ping calls sont utilisées pour envoyer des notifications en cas d’événements spécifiques, comme l’ouverture d’une porte ou la détection d’un mouvement. De cette façon, il est possible de recevoir des alertes en temps réel et d’intervenir rapidement en cas de nécessité.

- Localisation d’appareils : Les ping calls peuvent être utilisées pour localiser des appareils perdus ou volés. Des applications comme Findmykids ou Life360 exploitent cette technologie pour surveiller la position en temps réel de personnes ou d’objets.

- VoIP (Voice over IP) : Les ping calls sont utilisées dans les applications VoIP pour maintenir active la connexion entre deux appareils et prévenir les délais d’attente du NAT (Network Address Translation). En envoyant périodiquement des ping calls, les appareils signalent leur présence et maintiennent la communication ouverte, permettant une transmission fluide de la voix pendant les appels.

Comment fonctionne une Ping Call ?

Le fonctionnement d’une ping call peut être expliqué simplement, bien qu’il repose sur des mécanismes techniques complexes. Pour bien comprendre le processus, imaginons une analogie avec l’envoi d’une lettre.

Lorsqu’on effectue une ping call, l’appareil expéditeur envoie un paquet ICMP « echo request » à l’appareil de destination. Ce paquet est comme une lettre contenant un message très simple : « Êtes-vous là ? ». L’appareil de destination, en recevant le paquet, vérifie son intégrité, comme s’il contrôlait que la lettre n’a pas été endommagée pendant le transport. Si tout est correct, il génère un paquet ICMP « echo reply » qui est envoyé à l’expéditeur, comme une réponse disant « Oui, je suis là ! ».

Description du processus technique

Au niveau technique, le processus d’une ping call peut être divisé en ces étapes :

- Envoi de l’echo request : L’appareil expéditeur crée un paquet ICMP « echo request » contenant l’adresse IP de l’expéditeur, l’adresse IP du destinataire et un numéro de séquence. Ce paquet est envoyé à travers le réseau vers l’appareil de destination.

- Réception de l’echo request : L’appareil de destination reçoit le paquet « echo request » et en vérifie l’intégrité. Si le paquet est valide, l’appareil procède à la création d’un paquet de réponse.

- Création de l’echo reply : L’appareil de destination crée un paquet ICMP « echo reply » qui contient l’adresse IP de l’expéditeur, l’adresse IP du destinataire et le même numéro de séquence que le paquet « echo request ».

- Envoi de l’echo reply : L’appareil de destination envoie le paquet « echo reply » à l’appareil expéditeur à travers le réseau.

- Réception de l’echo reply : L’appareil expéditeur reçoit le paquet « echo reply » et vérifie que le numéro de séquence correspond à celui du paquet « echo request » envoyé précédemment. De cette façon, il s’assure que la réponse provient effectivement de l’appareil de destination.

- Calcul du temps de réponse : L’appareil expéditeur calcule le temps écoulé entre l’envoi du paquet « echo request » et la réception du paquet « echo reply ». Ce temps, mesuré en millisecondes, représente le « ping » et indique la latence de la connexion entre les deux appareils.

Protocoles et technologies impliqués

Outre l’ICMP, d’autres protocoles et technologies sont impliqués dans le processus d’une ping call :

- IP (Internet Protocol) : L’IP est responsable de l’adressage des paquets de données à travers le réseau. Chaque appareil connecté à Internet possède une adresse IP unique qui permet de l’identifier et d’adresser correctement les paquets.

- ARP (Address Resolution Protocol) : L’ARP est utilisé pour traduire les adresses IP en adresses MAC (Media Access Control). Les adresses MAC sont des identifiants uniques attribués au niveau matériel aux cartes réseau des appareils. L’ARP permet de trouver l’adresse MAC de l’appareil de destination à partir de son adresse IP, permettant l’envoi du paquet « echo request » au bon appareil.

Avantages et inconvénients de la Ping Call

Comme toute technologie, la ping call présente des avantages et des inconvénients qu’il est important de prendre en compte.

Analyse des pour et des contre

Avantages :

- Rapidité : Les ping calls sont extrêmement rapides, permettant d’établir une connexion en un temps très court. Cela les rend idéales pour les applications nécessitant une réponse immédiate, comme la surveillance de systèmes en temps réel.

- Légèreté : Les paquets ICMP utilisés dans les ping calls sont de petite taille, ce qui les rend idéaux pour les appareils aux ressources limitées, comme les capteurs ou les appareils IoT.

- Efficacité : Les ping calls consomment peu de bande passante, ce qui les rend adaptées même aux connexions lentes ou instables. C’est particulièrement important dans les contextes où la bande passante est limitée, comme les réseaux mobiles ou les connexions par satellite.

- Polyvalence : Les ping calls peuvent être utilisées dans divers contextes, de la vérification de la connectivité à la messagerie instantanée, démontrant leur flexibilité et leur adaptabilité à différents besoins.

Inconvénients :

- Capacité de transmission de données limitée : Les ping calls ne sont pas conçues pour transmettre de grandes quantités de données. Leur objectif principal est d’envoyer un signal de contrôle, et non de transférer des informations complexes.

- Dépendance à la connectivité : Pour qu’une ping call réussisse, il est nécessaire que les deux appareils soient connectés au réseau et accessibles. Si l’un des deux appareils est hors ligne ou inaccessible, la ping call échouera.

- Utilisation abusive possible : Dans certains cas, les ping calls peuvent être utilisées à des fins malveillantes, comme les attaques DDoS (Denial of Service) . Dans une attaque DDoS, un attaquant envoie un grand nombre de ping calls à un appareil cible, surchargeant ses ressources et le rendant inaccessible aux utilisateurs légitimes.

Ping Call et arnaques en ligne

Outre les utilisations légitimes, les ping calls peuvent également être exploitées à des fins malveillantes, comme les arnaques en ligne. Les escrocs utilisent les ping calls pour plusieurs raisons :

- Vérifier les numéros de téléphone actifs : En envoyant une ping call, les escrocs peuvent identifier les numéros de téléphone actifs et créer des listes de victimes potentielles pour de futures arnaques.

- Collecter des informations : Certaines ping calls peuvent être utilisées pour collecter des informations sur les appareils, comme le type de système d’exploitation ou la version du logiciel installé. Ces informations peuvent être utilisées pour identifier des vulnérabilités et lancer des attaques ciblées.

- Distraire les victimes : Les escrocs peuvent utiliser les ping calls comme diversion pour distraire les victimes pendant qu’ils mettent en œuvre d’autres arnaques, comme le phishing ou le vol d’identité. Par exemple, un escroc pourrait envoyer une ping call pour distraire la victime pendant qu’elle essaie d’accéder à son compte bancaire en ligne.

Centres d’appels envahissants

Les ping calls sont souvent utilisées aussi par les centres d’appels envahissants pour contacter des clients potentiels. Ces appels, souvent indésirables, peuvent être gênants et interrompre les activités quotidiennes. Dans certains cas, les centres d’appels envahissants utilisent des techniques de vente agressives ou tentent d’obtenir des informations personnelles par la ruse.

Il est important d’être conscient de ces utilisations abusives des ping calls et de prendre des mesures pour se protéger des arnaques. Ne répondez pas aux appels provenant de numéros inconnus et ne fournissez pas d’informations personnelles à des interlocuteurs non vérifiés. Si vous recevez une ping call suspecte, il est conseillé de bloquer le numéro et de signaler l’incident aux autorités compétentes.

Ping Call vs Autres types d’appels

Il est fondamental de distinguer la ping call d’autres types d’appels, comme les appels vocaux traditionnels et les appels vidéo. Alors que ces derniers sont conçus pour la communication interactive entre personnes, la ping call a un objectif principalement diagnostique.

Comparaison avec les appels vocaux et les appels vidéo

| Type d’appel | Objectif | Protocole | Caractéristiques | Qualité du service | Sécurité | Capacité de transmission de données |

|---|---|---|---|---|---|---|

| Ping Call | Vérification connectivité, envoi de signaux | ICMP | Rapide, légère, faible consommation de bande passante | Non applicable | Faible | Très limitée |

| Appel Vocal | Conversation audio | VoIP (Voice over IP) | Transmission de la voix en temps réel | Variable selon le codec et le réseau | Variable selon le protocole | Limitée à l’audio |

| Appel Vidéo | Conversation audio et vidéo | VoIP, protocoles de streaming vidéo | Transmission audio et vidéo en temps réel | Variable selon le codec, le réseau et la bande passante | Variable selon le protocole | Élevée, inclut audio et vidéo |

Tendances et développements futurs

La technologie ping call est en constante évolution, avec de nouvelles applications et développements à l’horizon.

Prévisions et innovations

On prévoit que les ping calls seront de plus en plus intégrées dans les appareils et applications IoT (Internet des Objets), permettant une communication efficace et à faible consommation d’énergie entre objets connectés. Par exemple, un réfrigérateur intelligent pourrait utiliser les ping calls pour signaler la nécessité d’acheter du lait ou un capteur de température pourrait envoyer une ping call pour avertir d’une anomalie. De plus, l’utilisation de l’intelligence artificielle et du machine learning pourrait améliorer l’efficacité des ping calls, permettant d’analyser les données de réponse et d’identifier des anomalies ou des problèmes potentiels. Par exemple, un système de surveillance réseau basé sur l’intelligence artificielle pourrait utiliser les ping calls pour identifier automatiquement les appareils présentant des problèmes de connectivité ou de performance .

En Bref (TL;DR)

La ping call est un type d’appel qui sert à vérifier la connectivité d’un appareil ou à envoyer un signal rapide.

Elle repose sur l’envoi de paquets ICMP et permet de mesurer le temps de réponse (ping).

Elle trouve des applications dans divers domaines, comme la surveillance réseau, la messagerie, les systèmes d’alarme et les applications VoIP.

Conclusion

La ping call, bien que souvent négligée, représente un outil de communication polyvalent et efficace avec un rôle fondamental dans le paysage numérique actuel. Sa capacité à établir des connexions rapides et légères la rend idéale pour diverses applications, de la vérification de la connectivité à la surveillance d’appareils, en passant par la messagerie instantanée et les systèmes d’alarme. Avec les progrès technologiques, il est probable que les ping calls trouvent de nouvelles applications innovantes, contribuant à rendre la communication numérique de plus en plus omniprésente et interconnectée. L’évolution des ping calls est étroitement liée au développement de l’Internet des Objets (IoT) et à l’intégration de technologies comme l’intelligence artificielle et le machine learning. Ces innovations promettent d’améliorer encore l’efficacité et la fiabilité des ping calls, ouvrant de nouvelles possibilités dans des secteurs comme la domotique, l’industrie 4.0 et la télémédecine.

Cependant, il est fondamental d’être conscient du côté obscur des ping calls. Comme nous l’avons vu, cette technologie peut être exploitée par des personnes malveillantes à des fins illicites, comme les arnaques en ligne et les appels indésirables de la part de centres d’appels envahissants. Les escrocs utilisent les ping calls pour vérifier les numéros de téléphone actifs, collecter des informations sur les appareils et distraire les victimes lors d’attaques de phishing ou de vol d’identité.

Il est important d’adopter des mesures de sécurité pour se protéger de ces risques, comme ne pas répondre aux appels de numéros inconnus (sauf après avoir découvert à qui ils appartiennent), ne pas fournir d’informations personnelles à des interlocuteurs non vérifiés et signaler tout appel suspect aux autorités compétentes. En définitive, la ping call se confirme comme un outil fondamental pour garantir la communication entre appareils et permettre de nouvelles formes d’interaction entre l’homme et la machine. Cependant, une approche consciente et responsable est nécessaire pour exploiter pleinement son potentiel et atténuer les risques associés à son utilisation abusive.

Foire aux questions

Une ping call est un appel très court, souvent juste une sonnerie, utilisé à diverses fins, comme vérifier si un numéro de téléphone est actif ou inciter l’utilisateur à rappeler.

Une ping call fonctionne en envoyant un signal à votre téléphone. Si le téléphone est allumé et accessible, l’appel sera enregistré comme un appel manqué, même s’il ne sonne que brièvement.

Vous pourriez recevoir des ping calls pour plusieurs raisons. Les centres d’appels les utilisent pour vérifier si un numéro est actif avant de vous contacter. Les escrocs les utilisent pour vous inciter à rappeler des numéros surtaxés ou pour collecter des informations.

Toutes les ping calls ne sont pas dangereuses, mais il est important d’être prudent. Si vous ne reconnaissez pas le numéro, ne rappelez pas. Si vous soupçonnez une arnaque, bloquez le numéro et signalez l’incident aux autorités compétentes.

Vous pouvez bloquer les ping calls sur votre smartphone en utilisant les fonctions de blocage intégrées ou en téléchargeant des applications spécifiques. Vous pouvez également vous inscrire sur une liste d’opposition au démarchage téléphonique pour réduire les appels indésirables.

Si vous avez rappelé une ping call et que vous réalisez qu’il s’agit d’un numéro surtaxé ou d’une arnaque, raccrochez immédiatement. Contactez votre opérateur téléphonique pour signaler l’incident et vérifier si des frais vous ont été facturés.

Les ping calls suspectes proviennent souvent de numéros inconnus, avec des préfixes internationaux. Si vous recevez un appel d’un numéro que vous ne connaissez pas et qui ne sonne qu’une fois, il est probable qu’il s’agisse d’une ping call.

Si vous êtes victime d’une arnaque par ping call, contactez immédiatement les autorités compétentes et votre opérateur téléphonique. Signaler l’arnaque peut aider à protéger d’autres personnes.

Encore des doutes sur Ping Call : Qu’est-ce que c’est et comment ça marche ??

Tapez votre question spécifique ici pour trouver instantanément la réponse officielle de Google.

Sources et Approfondissements

- Définition technique et fonctionnement de la commande Ping – Wikipedia

- Spam vocal ou Ping Call : définition et conseils – Cybermalveillance.gouv.fr

- Alerte sur l’arnaque à l’appel manqué (Wangiri) – Ministère de l’Économie

- Guide sur les arnaques à la sonnerie unique (One Ring Scam) – Federal Communications Commission

Avez-vous trouvé cet article utile ? Y a-t-il un autre sujet que vous aimeriez que je traite ?

Écrivez-le dans les commentaires ci-dessous ! Je m’inspire directement de vos suggestions.