En Bref (TL;DR)

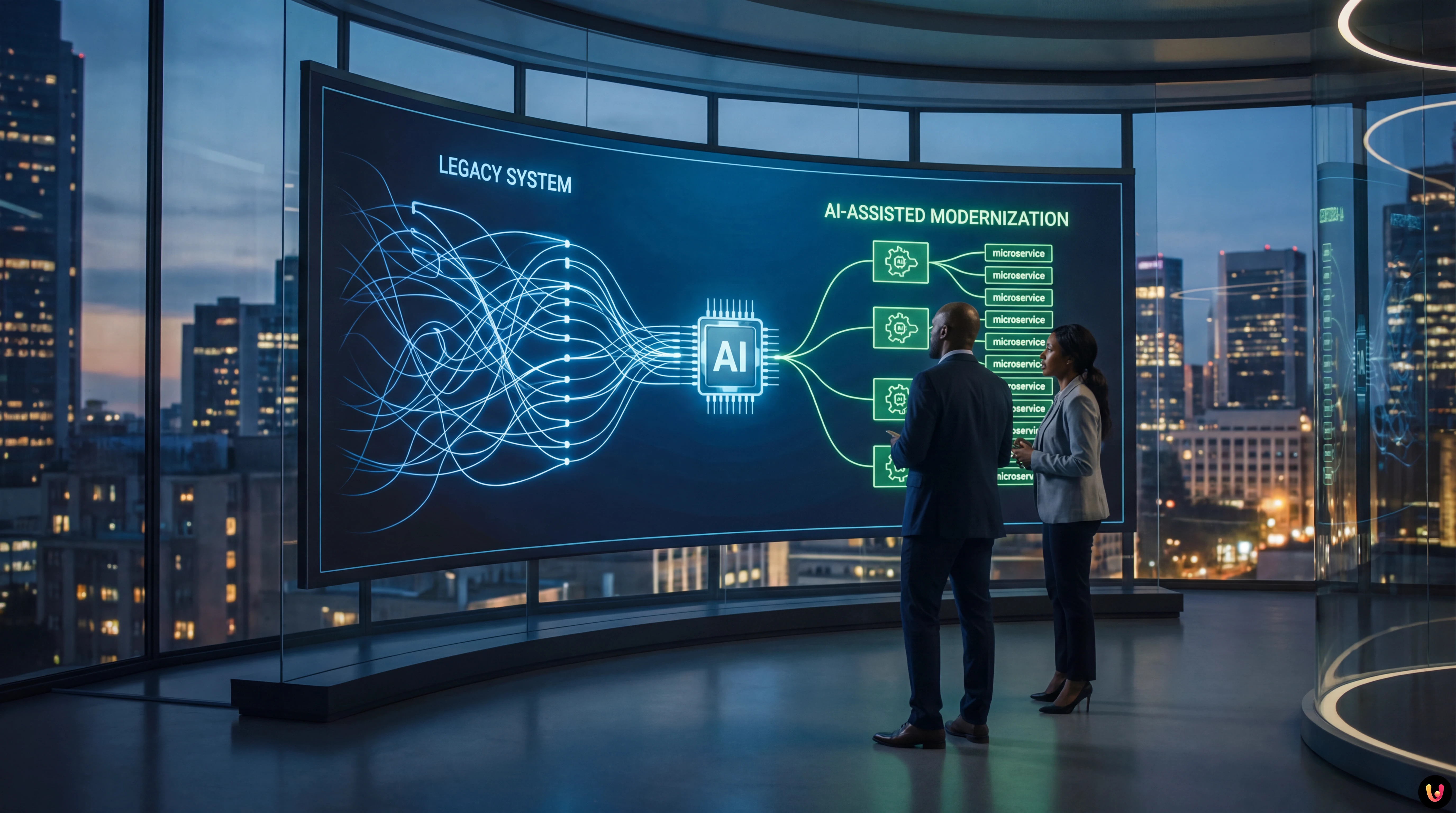

La modernisation des systèmes bancaires hérités devient durable en combinant la précision de l’analyse statique avec la capacité d’interprétation de l’Intelligence Artificielle Générative.

L’adoption d’architectures RAG et de modèles évolutifs accélère la cartographie du code obsolète, facilitant la transition sécurisée de monolithes complexes vers des microservices agiles.

L’intégration de protocoles de sécurité rigoureux et de validations automatiques dans le pipeline de développement atténue les risques opérationnels découlant de la génération automatique de code.

Le diable est dans les détails. 👇 Continuez à lire pour découvrir les étapes critiques et les conseils pratiques pour ne pas vous tromper.

Dans le paysage financier de 2026, le refactoring des systèmes hérités n’est plus une option, mais une nécessité de survie opérationnelle. Les institutions bancaires se trouvent coincées entre la nécessité d’innover rapidement (pour concurrencer les Fintechs natives du numérique) et le poids de bases de code monolithiques, souvent écrites en COBOL ou dans d’anciennes versions de Java, qui gèrent des transactions critiques depuis des décennies. Ce guide technique explore comment l’intégration entre l’Intelligence Artificielle Générative (GenAI) et les outils déterministes d’analyse statique du code révolutionne notre approche de la modernisation logicielle.

Le Problème de la « Boîte Noire » dans les Systèmes Bancaires

Le principal obstacle au refactoring des systèmes bancaires n’est pas l’écriture du nouveau code, mais la compréhension de l’ancien. Nous parlons de millions de lignes de code où la logique métier est entrelacée avec la gestion de l’infrastructure, et où la documentation est souvent absente ou obsolète. Dans ce contexte, une approche manuelle est risquée et insoutenablement lente.

La solution moderne réside dans une approche hybride : utiliser l’analyse statique pour créer une carte fiable des dépendances et des LLM (Large Language Models) spécialisés dans la compréhension du code pour déchiffrer l’intention sémantique des fonctions.

Phase 1 : Cartographie et Découverte avec Analyse Statique et IA

Avant de toucher à une seule ligne de code, il est nécessaire d’éclairer les zones d’ombre du monolithe. Voici comment structurer la phase de découverte :

1. Génération de l’Arbre Syntaxique Abstrait (AST)

Les outils d’analyse statique (comme SonarQube avancé ou des outils propriétaires d’analyse mainframe) doivent être configurés pour générer non seulement des rapports de qualité, mais aussi des graphes de dépendance complets. L’objectif est d’identifier :

- Couplage afférent et efférent : Quels modules sont trop interconnectés ?

- Code Mort (Dead Code) : Code qui n’est jamais exécuté mais qui consomme des ressources cognitives.

- Secrets codés en dur : Identifiants enfouis dans le code source.

2. Recherche Sémantique de Code avec RAG (Retrieval-Augmented Generation)

Une fois la base de code indexée, nous pouvons utiliser une architecture RAG. Au lieu de demander à un LLM générique d’« expliquer ce fichier », nous insérons l’intégralité de la base de code vectorisée dans une base de données. Cela permet d’interroger le système avec des questions de haut niveau :

« Montrez-moi toutes les fonctions qui calculent les intérêts composés et qui ont des dépendances directes avec la table DB_CLIENTS_HISTORIQUE. »

L’IA renvoie non seulement les fichiers, mais aussi le flux logique qui les relie, réduisant le temps d’analyse de plusieurs semaines à quelques minutes.

Phase 2 : Stratégies de Refactoring vers les Microservices

Une fois le territoire cartographié, l’objectif est le refactoring des systèmes hérités vers une architecture microservices ou modulaire. La technique reine reste le Strangler Fig Pattern, renforcé par l’IA.

Isolation de la Logique Métier

C’est ici qu’intervient l’expérience acquise lors du développement du CRM BOMA. Lors de la création de BOMA, nous avons été confrontés à la nécessité de migrer des logiques complexes de gestion client depuis un vieux logiciel de gestion en VB6. L’erreur commune est de tenter de tout réécrire de zéro (Big Bang Rewrite). Au lieu de cela, nous avons utilisé l’IA pour extraire les « règles pures » du métier, en les séparant du code de l’interface utilisateur et de l’accès aux données.

Le processus appliqué :

- Identification : L’analyse statique identifie les limites du module (Bounded Context).

- Extraction Assistée : On fournit au LLM le code hérité et on lui demande de générer une version agnostique de la logique dans un langage moderne (ex. Go ou Rust), en maintenant des entrées et sorties identiques.

- Création de Façade : On implémente une interface qui achemine les appels de l’ancien système vers le nouveau microservice.

Phase 3 : Sécurité et Conformité (OWASP Top 10)

Dans le secteur bancaire, la sécurité n’est pas négociable. L’utilisation de l’IA pour générer du code introduit de nouveaux risques (ex. code non sécurisé ou hallucinations). Il est impératif d’intégrer des contrôles de sécurité dans le pipeline de refactoring.

Ingénierie de Prompt pour la Sécurité

Lorsqu’on demande à un LLM de refactoriser une fonction, le prompt doit inclure des contraintes de sécurité explicites. Exemple de prompt structuré :

ROLE: Senior Security Architect TASK: Refactoring de la fonction 'processTransaction' de COBOL vers Java Spring Boot. CONSTRAINTS: 1. Utilise des Prepared Statements pour prévenir les injections SQL (OWASP A03:2021). 2. Implémente une validation rigoureuse des entrées. 3. Assure que les logs ne contiennent pas de PII (Personally Identifiable Information). 4. Ajoute des commentaires Javadoc expliquant la logique métier préservée.

Validation Automatique dans le CI/CD

Le code généré par l’IA ne doit jamais aller en production sans validation. Le pipeline CI/CD doit inclure :

- SAST (Static Application Security Testing) : Scan automatique des vulnérabilités connues.

- Tests Unitaires Générés : Demander à l’IA de générer des tests unitaires pour l’ancien code et s’assurer que le nouveau code passe les mêmes tests (Tests de Régression).

L’Étude de Cas : L’Héritage du CRM BOMA

L’expérience avec le CRM BOMA a été éclairante pour définir ce protocole. Dans ce projet, le défi n’était pas seulement technologique, mais sémantique. L’ancien système utilisait des nomenclatures obscures (ex. variables comme var1, x_temp). En utilisant des LLM pour analyser le flux des données, nous avons réussi à renommer et refactoriser les variables avec des noms parlants basés sur le contexte réel d’utilisation (ex. customerLifetimeValue, lastInteractionDate).

Ce processus d’« enrichissement sémantique » pendant le refactoring a permis non seulement de mettre à jour la stack technologique, mais aussi de rendre le code maintenable pour les futurs développeurs, réduisant la dette technique de 60% dans les 6 premiers mois post-migration.

Dépannage : Gérer les Hallucinations de l’IA

Même en 2026, les LLM peuvent « halluciner », inventant des bibliothèques ou des méthodes inexistantes. Pour atténuer ce risque :

- Humain dans la boucle (Human-in-the-loop) : La revue de code humaine reste obligatoire pour la logique critique.

- Compilation Immédiate : Intégrer l’IDE avec l’agent IA pour vérifier que le code suggéré compile en temps réel.

- Références Croisées : Utiliser deux modèles différents pour générer le code et un troisième modèle pour comparer les solutions (Pattern « Mixture of Experts »).

Conclusions

Le refactoring des systèmes hérités dans le secteur bancaire est une opération à cœur ouvert. L’adoption d’outils d’analyse statique combinés à l’intelligence artificielle permet de réduire les risques opérationnels et d’accélérer le délai de mise sur le marché. Toutefois, la technologie n’est qu’un accélérateur : la compréhension profonde des domaines bancaires et de l’architecture logicielle, comme démontré dans le cas BOMA, restent les fondations irremplaçables pour la réussite du projet.

Foire aux questions

L’intégration entre l’IA Générative et l’analyse statique permet de déchiffrer rapidement des bases de code obsolètes, réduisant les temps de découverte de plusieurs semaines à quelques minutes. Grâce à l’architecture RAG, il est possible d’interroger le code vectorisé pour comprendre des flux logiques complexes et des dépendances cachées, facilitant l’extraction des règles métier sans avoir à analyser manuellement des millions de lignes de code.

La technique recommandée est le Strangler Fig Pattern renforcé par l’IA. Cette approche évite la réécriture totale immédiate, préférant l’isolation progressive de contextes limités. Les LLM sont utilisés pour extraire la logique pure de l’ancien système et la réécrire dans des langages modernes, tandis que l’on crée des interfaces de façade qui acheminent le trafic vers les nouveaux microservices de manière progressive.

La sécurité s’obtient en imposant des contraintes explicites dans les prompts, comme l’utilisation de Prepared Statements pour prévenir les injections SQL selon les standards OWASP, et en intégrant des contrôles automatiques dans le pipeline CI/CD. Il est essentiel de maintenir une approche avec un humain dans la boucle pour la révision du code critique et d’utiliser des outils SAST pour scanner les vulnérabilités avant que le logiciel n’aille en production.

On utilise une approche d’enrichissement sémantique via des LLM spécialisés dans la compréhension du code. Ces modèles analysent le flux des données et suggèrent des renommages pour les variables obscures avec des termes basés sur le contexte réel, comme vu dans l’étude de cas CRM BOMA. Ce processus transforme le code boîte noire en une structure lisible et maintenable pour les futurs développeurs.

Les hallucinations se produisent lorsque l’IA invente des bibliothèques ou des méthodes inexistantes. Pour les atténuer, on adopte des stratégies comme la compilation immédiate du code suggéré directement dans l’IDE et l’utilisation de modèles multiples pour comparer les solutions (Mixture of Experts). De plus, la génération automatique de tests unitaires assure que le nouveau code respecte rigoureusement les fonctionnalités du système original.

Sources et Approfondissements

- NIST : Cadre de gestion des risques liés à l’Intelligence Artificielle (AI RMF)

- OWASP Top 10 : Standard mondial pour la sécurité des applications web

- Union Européenne : Règlement sur la résilience opérationnelle numérique du secteur financier (DORA)

- Banque des Règlements Internationaux (BRI) : Fintech et numérisation du système bancaire

- Wikipedia : Définition technique du modèle architectural Strangler Fig

Avez-vous trouvé cet article utile ? Y a-t-il un autre sujet que vous aimeriez que je traite ?

Écrivez-le dans les commentaires ci-dessous ! Je m'inspire directement de vos suggestions.