En Bref (TL;DR)

Les institutions financières doivent adopter des architectures cloud hybrides pour garantir la souveraineté des données et la conformité aux règlements DORA et RGPD.

La protection avancée nécessite l’utilisation de clés cryptographiques gérées par le client et de technologies d’Informatique Confidentielle pour blinder les données sensibles durant leur traitement.

L’isolation du réseau via des connexions privées et la gestion de journaux immuables assurent la résilience opérationnelle nécessaire pour réussir les audits et prévenir les attaques.

Le diable est dans les détails. 👇 Continuez à lire pour découvrir les étapes critiques et les conseils pratiques pour ne pas vous tromper.

Dans le paysage financier de 2026, la sécurité cloud fintech représente le pilier fondamental sur lequel reposent la confiance des investisseurs et la conformité réglementaire. Avec l’entrée en vigueur complète du règlement DORA (Digital Operational Resilience Act) et l’évolution continue du RGPD, les institutions financières ne peuvent plus se contenter de migrer vers le cloud : elles doivent architecturer des environnements garantissant la souveraineté des données et la résilience opérationnelle. Ce guide technique explore la configuration d’architectures hybrides sécurisées, en se concentrant sur la gestion des clés cryptographiques (CMK), l’Informatique Confidentielle (Confidential Computing) et l’immutabilité des journaux à des fins forensiques.

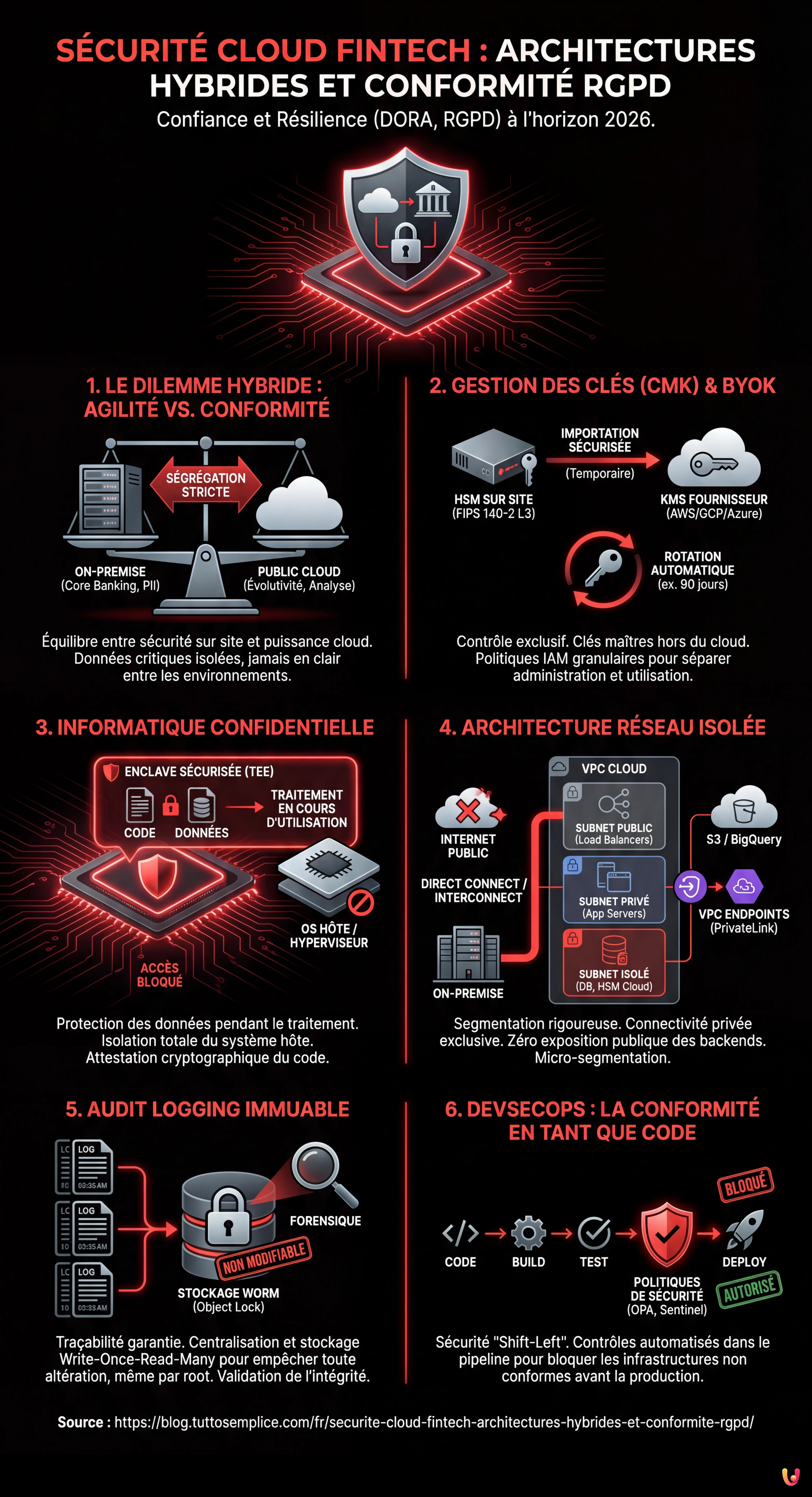

1. Le Dilemme du Cloud Hybride dans la Fintech : Conformité et Agilité

Les banques et les entreprises Fintech opèrent dans un contexte de “risque zéro”. L’adoption d’une architecture Hybrid Cloud permet de conserver les données les plus critiques (Core Banking, PII à haut risque) sur des infrastructures sur site ou en Cloud Privé, tout en exploitant l’évolutivité des Clouds Publics (AWS, Google Cloud, Azure) pour le traitement et l’analyse. Cependant, le défi réside dans la ségrégation des données.

Selon l’Article 32 du RGPD, la sécurité du traitement doit inclure la pseudonymisation et le chiffrement. Dans un contexte hybride, cela signifie que la donnée ne doit jamais voyager en clair entre le centre de données local et le cloud public.

2. Chiffrement et Gestion des Clés (CMK) : BYOK en Pratique

Pour une institution financière, s’appuyer sur les clés de chiffrement gérées par le fournisseur cloud (Platform Managed Keys) n’est pas suffisant. La bonne pratique, devenue un standard de fait, est l’utilisation de Customer Managed Keys (CMK), souvent dans un scénario de Bring Your Own Key (BYOK).

Configuration sur AWS KMS et Google Cloud KMS

L’objectif est de maintenir le contrôle exclusif sur le cycle de vie des clés. Voici comment structurer une gestion sécurisée :

- Génération Externe : Les clés maîtres sont générées au sein d’un HSM (Hardware Security Module) sur site certifié FIPS 140-2 Niveau 3.

- Importation Sécurisée : La clé est importée dans le KMS du fournisseur (ex. AWS KMS) uniquement pour un usage temporaire, maintenant le “key material” original hors du cloud.

- Rotation Automatique : Configurer des politiques de rotation des clés tous les 90 jours (ou moins, selon les politiques internes), garantissant que les anciennes données restent déchiffrables tandis que les nouvelles sont chiffrées avec la nouvelle version de la clé.

- Politique d’Accès (Key Policy) : Définir des politiques IAM granulaires qui séparent ceux qui peuvent administrer les clés de ceux qui peuvent les utiliser pour des opérations cryptographiques.

3. Informatique Confidentielle : Protéger les Données en Cours d’Utilisation

Il y a encore quelques années, les données étaient vulnérables pendant leur traitement (en cours d’utilisation) dans la RAM. Aujourd’hui, le Confidential Computing est une exigence essentielle pour la sécurité cloud fintech lors du traitement de transactions en temps réel ou de l’exécution d’algorithmes de détection de fraude sur des données non chiffrées.

Cette technologie utilise des Trusted Execution Environments (TEE) ou “enclaves” sécurisées (comme Intel SGX ou AMD SEV) prises en charge par les principaux fournisseurs cloud. À l’intérieur de ces enclaves :

- Le code et les données sont isolés du système d’exploitation hôte et de l’hyperviseur.

- Même l’administrateur du fournisseur cloud ne peut accéder à la mémoire de l’enclave.

- Une attestation cryptographique est générée, prouvant que le code en cours d’exécution est exactement celui autorisé et qu’il n’a pas été altéré.

Pour une Fintech, cela signifie pouvoir exécuter des modèles de Machine Learning sur des données sensibles des clients dans le cloud public sans jamais exposer les données en clair à la plateforme sous-jacente.

4. Architecture Réseau : VPC Isolés et Private Link

La configuration du réseau est la première ligne de défense. Dans une architecture hybride pour données financières, l’exposition publique doit être nulle pour les backends.

Bonnes Pratiques pour la Ségrégation VPC

- Subnet Tiering : Création de sous-réseaux publics (uniquement pour les Load Balancers), de sous-réseaux privés (pour les Serveurs d’Application) et de sous-réseaux isolés (pour les Bases de données et HSM Cloud). Les sous-réseaux isolés ne doivent pas avoir de route vers l’Internet Gateway.

- Connectivité Hybride Privée : Utilisation exclusive d’AWS Direct Connect ou de Google Cloud Interconnect pour le trafic entre le site et le cloud. Le trafic ne doit jamais transiter par le réseau internet public.

- VPC Endpoints (PrivateLink) : Pour accéder aux services gérés (comme S3 ou BigQuery) depuis les sous-réseaux privés, utiliser des endpoints VPC. Cela garantit que le trafic reste à l’intérieur du réseau du fournisseur, évitant la sortie sur internet.

- Micro-segmentation : Implémentation de Security Groups et de Network ACL qui permettent le trafic uniquement sur les ports strictement nécessaires (ex. port 443 uniquement du Load Balancer vers l’App Server).

5. Audit Logging Immuable et Forensique

En cas d’incident ou d’audit bancaire, la traçabilité est primordiale. Les journaux ne doivent pas seulement être collectés, ils doivent être immuables pour garantir leur validité forensique.

Implémentation de la “Forensic Readiness”

Une configuration robuste prévoit :

- Centralisation des Logs : Tous les journaux (CloudTrail, VPC Flow Logs, Application Logs) sont envoyés vers un compte de sécurité dédié et ségrégué.

- Write-Once-Read-Many (WORM) : Utilisation de stockage avec Object Lock (ex. AWS S3 Object Lock en mode Compliance). Cela empêche la suppression ou l’écrasement des journaux pour une période définie (ex. 7 ans pour les réglementations bancaires), même par le compte root.

- Intégrité des Fichiers : Activation de la validation de l’intégrité des journaux (Log File Validation) pour détecter mathématiquement toute tentative de falsification.

6. DevSecOps : La Conformité en tant que Code

On ne peut confier la sécurité à des contrôles manuels. Dans un environnement Fintech moderne, la conformité doit être codifiée dans les pipelines CI/CD.

En utilisant des outils comme Open Policy Agent (OPA) ou Terraform Sentinel, il est possible de bloquer le déploiement d’infrastructures non conformes. Exemples de politiques bloquantes :

- “Aucun bucket S3 ne peut être public.”

- “Tous les volumes EBS doivent être chiffrés avec la clé CMK spécifique du projet.”

- “Les instances EC2 ne peuvent pas avoir d’adresses IP publiques.”

Cette approche déplace la sécurité vers la gauche (Shift-Left Security), prévenant les vulnérabilités avant qu’elles n’arrivent en production.

Conclusions

Garantir la sécurité cloud fintech nécessite une approche holistique qui va au-delà du simple pare-feu. L’intégration du chiffrement géré par le client, des environnements d’exécution confidentiels et des journaux immuables crée une architecture de défense en profondeur capable de résister aux menaces avancées et de satisfaire les auditeurs les plus exigeants. Pour les CTO et les Architectes de Sécurité, l’attention doit se déplacer de la simple protection périmétrique vers la protection intrinsèque de la donnée, où qu’elle réside.

Foire aux questions

Le Confidential Computing est une technologie avancée qui protège les données durant leur traitement dans la mémoire RAM, en utilisant des enclaves sécurisées isolées du système d’exploitation. Cette approche est fondamentale pour les institutions financières car elle permet d’analyser des données sensibles et de détecter des fraudes dans le cloud public sans jamais exposer les informations en clair au fournisseur de service cloud.

La meilleure stratégie consiste en le modèle Bring Your Own Key (BYOK) utilisant des clés gérées par le client (CMK). Les clés maîtres sont générées dans des modules de sécurité matérielle sur site et importées seulement temporairement dans le cloud, assurant que la banque maintienne le contrôle exclusif sur le cycle de vie du chiffrement et puisse révoquer les accès à tout moment.

Il est nécessaire d’implémenter une segmentation rigoureuse via des VPC isolés et des sous-réseaux privés n’ayant pas d’accès direct à internet. Le trafic entre le centre de données local et le cloud doit voyager exclusivement sur des connexions dédiées comme Direct Connect ou Interconnect, tandis que les services gérés doivent être atteints via des endpoints privés pour éviter le transit sur le réseau public.

Les journaux immuables, protégés par des technologies WORM (Write Once Read Many), garantissent que les traces d’audit ne puissent être modifiées ou supprimées, même par les administrateurs système. Cette caractéristique est essentielle pour la préparation forensique et permet de démontrer l’intégrité complète des données aux auditeurs en cas d’incidents ou de contrôles réglementaires.

Le DevSecOps intègre les contrôles de sécurité directement dans le code de l’infrastructure, bloquant automatiquement le déploiement de ressources non conformes via les pipelines CI CD. Grâce à des politiques automatisées, il est possible d’empêcher des erreurs humaines critiques comme la création d’archives publiques ou l’utilisation de volumes non chiffrés, garantissant une sécurité préventive dès les premières phases de développement.

Sources et Approfondissements

- Texte officiel du Règlement (UE) 2022/2554 (DORA) sur la résilience opérationnelle numérique

- CNIL – RGPD Article 32 : Obligations concernant la sécurité du traitement des données

- Autorité bancaire européenne (EBA) – Orientations sur l’externalisation (EBA/GL/2019/02)

- NIST – Norme FIPS 140-2 : Exigences de sécurité pour les modules cryptographiques (anglais)

Avez-vous trouvé cet article utile ? Y a-t-il un autre sujet que vous aimeriez que je traite ?

Écrivez-le dans les commentaires ci-dessous ! Je m'inspire directement de vos suggestions.