Em Resumo (TL;DR)

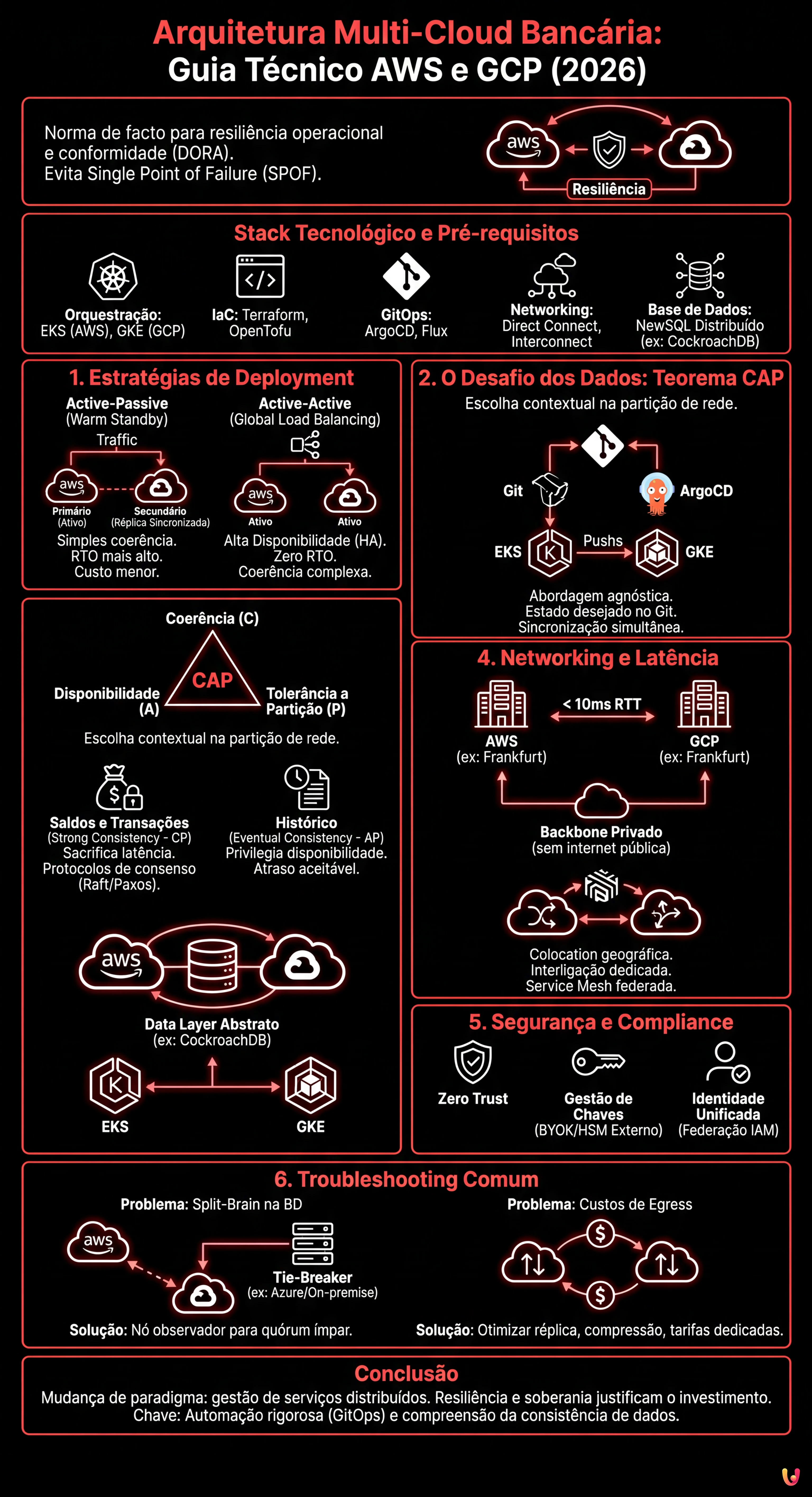

A adoção de arquiteturas híbridas na AWS e GCP garante a resiliência operacional exigida por regulamentos como o DORA.

A gestão dos dados requer um equilíbrio estratégico entre coerência e disponibilidade aplicando o teorema CAP a configurações Active-Active ou Active-Passive.

A orquestração através de Kubernetes e a abordagem GitOps asseguram um deployment agnóstico e eficiente, mitigando os riscos de latência entre providers diferentes.

O diabo está nos detalhes. 👇 Continue lendo para descobrir os passos críticos e as dicas práticas para não errar.

No panorama fintech de 2026, a arquitetura multi-cloud bancária já não é uma opção exótica, mas uma norma de facto para garantir a resiliência operacional exigida pelos regulamentos internacionais (como o regulamento DORA na UE). A dependência de um único Cloud Provider representa hoje um Single Point of Failure (SPOF) inaceitável para serviços críticos como os comparadores de crédito habitação em tempo real ou os Core Banking Systems.

Este guia técnico explora como conceber, implementar e manter uma infraestrutura híbrida distribuída entre a Amazon Web Services (AWS) e a Google Cloud Platform (GCP). Analisaremos os desafios de engenharia ligados à sincronização de dados, a orquestração através de Kubernetes e a aplicação dos teoremas fundamentais dos sistemas distribuídos para equilibrar coerência e disponibilidade.

Pré-requisitos e Stack Tecnológico

Para implementar as estratégias descritas, assume-se o conhecimento e a utilização dos seguintes componentes:

- Orquestração: Kubernetes (EKS na AWS, GKE na GCP).

- IaC (Infrastructure as Code): Terraform ou OpenTofu para o provisionamento agnóstico.

- CI/CD & GitOps: ArgoCD ou Flux para a sincronização do estado dos clusters.

- Networking: AWS Direct Connect e Google Cloud Interconnect, geridos via BGP.

- Base de Dados: Soluções NewSQL distribuídas (ex: CockroachDB) ou estratégias de réplica personalizadas.

1. Estratégias de Deployment: Active-Active vs Active-Passive

A escolha entre uma configuração Active-Active e Active-Passive define toda a arquitetura multi-cloud bancária. No contexto financeiro, onde o RPO (Recovery Point Objective) deve tender a zero, os desafios mudam drasticamente.

Cenário Active-Passive (Warm Standby)

Neste cenário, a AWS poderia gerir o tráfego primário enquanto a GCP mantém uma réplica sincronizada da infraestrutura, pronta para escalar em caso de failover. É a escolha conservadora para reduzir os custos e a complexidade da gestão de conflitos de escrita.

- Prós: Simplicidade na gestão da coerência dos dados (escrita num único master).

- Contras: Tempos de RTO (Recovery Time Objective) mais altos devido ao tempo de “aquecimento” da região secundária.

Cenário Active-Active (Global Load Balancing)

Ambos os providers servem tráfego em tempo real. Esta é a configuração ideal para a alta disponibilidade (HA), mas introduz o complexo desafio da coerência de dados bidirecional.

2. O Desafio dos Dados: Teorema CAP e Coerência Eventual

Segundo o Teorema CAP (Consistency, Availability, Partition Tolerance), na presença de uma partição de rede (P) entre a AWS e a GCP, um sistema bancário deve escolher entre Coerência (C) e Disponibilidade (A).

Para um sistema bancário, a escolha não é binária mas contextual:

- Saldos e Transações (Strong Consistency): Não podemos permitir que um utilizador gaste o mesmo dinheiro duas vezes em duas clouds diferentes. Aqui sacrifica-se a latência ou a disponibilidade para garantir a coerência (CP). Utilizam-se protocolos de consenso distribuído como Raft ou Paxos.

- Histórico de Movimentos ou Análise de Crédito Habitação (Eventual Consistency): É aceitável que o histórico apareça com alguns milissegundos de atraso na região secundária. Aqui privilegiamos a disponibilidade (AP).

Implementação Técnica da Sincronização

Para mitigar os riscos de latência e split-brain, a abordagem moderna prevê o uso de um Data Layer abstrato. Em vez de usar RDS (AWS) e Cloud SQL (GCP) nativamente, implementam-se clusters de bases de dados distribuídas geograficamente como CockroachDB ou YugabyteDB que operam transversalmente aos cloud providers, gerindo nativamente a réplica síncrona e assíncrona.

3. Orquestração Agnóstica com Kubernetes

Para evitar o vendor lock-in, a aplicação deve ser contentorizada e agnóstica em relação à infraestrutura subjacente. O Kubernetes atua como camada de abstração.

Gestão Multi-Cluster com GitOps

Não geriremos os clusters imperativamente. Utilizando uma abordagem GitOps com ArgoCD, podemos definir o estado desejado da aplicação num repositório Git. O ArgoCD encarregar-se-á de aplicar as configurações simultaneamente no EKS (AWS) e GKE (GCP).

# Exemplo conceptual de ApplicationSet no ArgoCD

apiVersion: argoproj.io/v1alpha1

kind: ApplicationSet

metadata:

name: banking-core-app

spec:

generators:

- list:

elements:

- cluster: aws-eks-prod

region: eu-central-1

- cluster: gcp-gke-prod

region: europe-west3

template:

# Configuração do deployment...4. Networking e Gestão de Latência

A latência entre cloud providers é o inimigo número um das arquiteturas distribuídas. Uma transação que requer um commit síncrono em duas clouds diferentes sofrerá inevitavelmente a latência do “round-trip time” (RTT) entre os data centers.

Estratégias de Mitigação

- Colocation Geográfica: Selecionar regiões AWS (ex: Frankfurt) e GCP (ex: Frankfurt) fisicamente próximas para minimizar o RTT para < 10ms.

- Backbone Privado: Evitar a internet pública para a sincronização das bases de dados. Utilizar VPN Site-to-Site ou soluções de interligação dedicadas através de parceiros carrier neutral (ex: Equinix Fabric) que ligam o AWS Direct Connect e o Google Cloud Interconnect.

- Service Mesh (Istio/Linkerd): Implementar uma Service Mesh federada para gerir o encaminhamento de tráfego inteligente, o failover automático das chamadas API e a mTLS (Mutual TLS) cross-cloud para a segurança.

5. Segurança e Compliance (DORA & RGPD)

Numa arquitetura multi-cloud bancária, a superfície de ataque aumenta. A segurança deve ser gerida segundo o modelo Zero Trust.

- Gestão de Chaves (BYOK): Utilizar um sistema de gestão de chaves externo (HSM em colocation ou serviços como HashiCorp Vault) para manter o controlo das chaves de encriptação independentemente do cloud provider.

- Identidade Unificada: Federar as identidades (IAM) utilizando um Identity Provider central (ex: Okta ou Azure AD) para garantir que as permissões sejam coerentes na AWS e GCP.

6. Troubleshooting e Resolução de Problemas Comuns

Problema: Split-Brain na Base de Dados

Sintoma: As duas clouds perdem a ligação entre si e ambas aceitam escritas divergentes.

Solução: Implementar um “Tie-Breaker” ou um nó observador numa terceira localização (ex: Azure ou um data center on-premise) para manter o quórum ímpar necessário aos protocolos de consenso.

Problema: Custos de Egress (Saída de Dados)

Sintoma: Faturas elevadas devido à sincronização contínua dos dados entre a AWS e a GCP.

Solução: Otimizar a réplica dos dados. Replicar apenas os dados transacionais críticos em tempo real. Utilizar compressão e deduplicação. Negociar tarifas de egress dedicadas com os providers para tráfego inter-regional.

Conclusões

Construir uma arquitetura multi-cloud bancária requer uma mudança de paradigma: passa-se de gerir servidores para gerir serviços distribuídos. Embora a complexidade operacional aumente, o ganho em termos de resiliência, soberania dos dados e poder negocial perante os vendors justifica o investimento para as instituições financeiras modernas. A chave do sucesso reside na automação rigorosa (GitOps) e numa profunda compreensão dos modelos de consistência dos dados.

Perguntas frequentes

A adoção de uma arquitetura multi-cloud tornou-se uma norma de facto para as instituições financeiras, principalmente para garantir a resiliência operacional e a conformidade normativa. Regulamentos como o DORA na União Europeia exigem a mitigação dos riscos ligados à dependência de um único fornecedor tecnológico. Ao utilizar múltiplos providers como a AWS e a GCP, os bancos eliminam o Single Point of Failure, assegurando que serviços críticos como os Core Banking Systems permaneçam operacionais mesmo em caso de falhas graves de um cloud provider inteiro, aumentando assim a soberania sobre os dados e a continuidade do serviço.

A escolha entre estas duas estratégias define o equilíbrio entre custos, complexidade e tempos de recuperação. Na configuração Active-Passive, uma cloud gere o tráfego enquanto a outra mantém uma réplica pronta a assumir, oferecendo uma gestão mais simples da coerência dos dados mas tempos de recuperação mais altos. Pelo contrário, o cenário Active-Active distribui o tráfego em tempo real em ambos os providers; esta solução é ideal para a alta disponibilidade e para reduzir a zero os tempos de inatividade, mas requer uma gestão complexa da sincronização bidirecional dos dados para evitar conflitos de escrita.

A gestão dos dados em ambiente distribuído baseia-se no Teorema CAP, que impõe uma escolha contextual entre coerência e disponibilidade em caso de partição de rede. Para dados críticos como saldos e transações, deve-se privilegiar a coerência forte sacrificando a latência, utilizando protocolos de consenso distribuído. Para dados menos sensíveis, como o histórico de movimentos, pode-se optar por uma coerência eventual. Tecnologicamente, isto resolve-se frequentemente abstraindo o nível de dados com bases de dados distribuídas geograficamente, como o CockroachDB, que gerem nativamente a réplica entre providers diferentes.

A latência é o principal desafio nas arquiteturas distribuídas. Para a mitigar, é fundamental a colocation geográfica, ou seja, selecionar regiões dos diferentes providers fisicamente próximas, como Frankfurt para ambos, para manter o tempo de resposta abaixo dos 10 milissegundos. Além disso, é desaconselhado utilizar a internet pública para a sincronização das bases de dados; preferem-se backbones privados ou soluções de interligação dedicadas através de parceiros neutros. O uso de uma Service Mesh federada ajuda, por fim, a gerir o encaminhamento inteligente do tráfego para otimizar o desempenho.

O Split-Brain ocorre quando duas clouds perdem a ligação entre si e começam a aceitar escritas divergentes de forma independente. A solução técnica padrão prevê a implementação de um nó observador ou Tie-Breaker posicionado numa terceira localização neutra, que pode ser outro cloud provider como o Azure ou um data center on-premise. Este terceiro nó serve para manter o quórum ímpar necessário aos protocolos de consenso, permitindo ao sistema decidir qual a versão dos dados correta e prevenindo a corrupção da base de dados.

Fontes e Aprofundamento

- Texto oficial do Regulamento DORA (UE) 2022/2554 no Jornal Oficial da União Europeia

- Jornal Oficial da UE: Regulamento (UE) 2022/2554 (DORA) relativo à resiliência operacional digital do setor financeiro

- Autoridade Bancária Europeia (EBA): Política sobre Resiliência Operacional Digital

- Wikipédia: Definição e conceitos do Teorema CAP (Consistency, Availability, Partition Tolerance)

- Comité de Basileia (BIS): Princípios para a Resiliência Operacional no setor bancário

Achou este artigo útil? Há outro assunto que gostaria de me ver abordar?

Escreva nos comentários aqui em baixo! Inspiro-me diretamente nas vossas sugestões.