Em Resumo (TL;DR)

A proteção dos dados financeiros requer uma arquitetura Zero Trust onde a identidade substitui o perímetro de rede tradicional.

A implementação técnica prevê o uso de Service Mesh e mTLS para garantir comunicações seguras e autenticadas entre os microsserviços na cloud.

Os controlos de acesso devem ser granulares, baseados no contexto em tempo real e seguir rigorosamente o princípio do privilégio mínimo.

O diabo está nos detalhes. 👇 Continue lendo para descobrir os passos críticos e as dicas práticas para não errar.

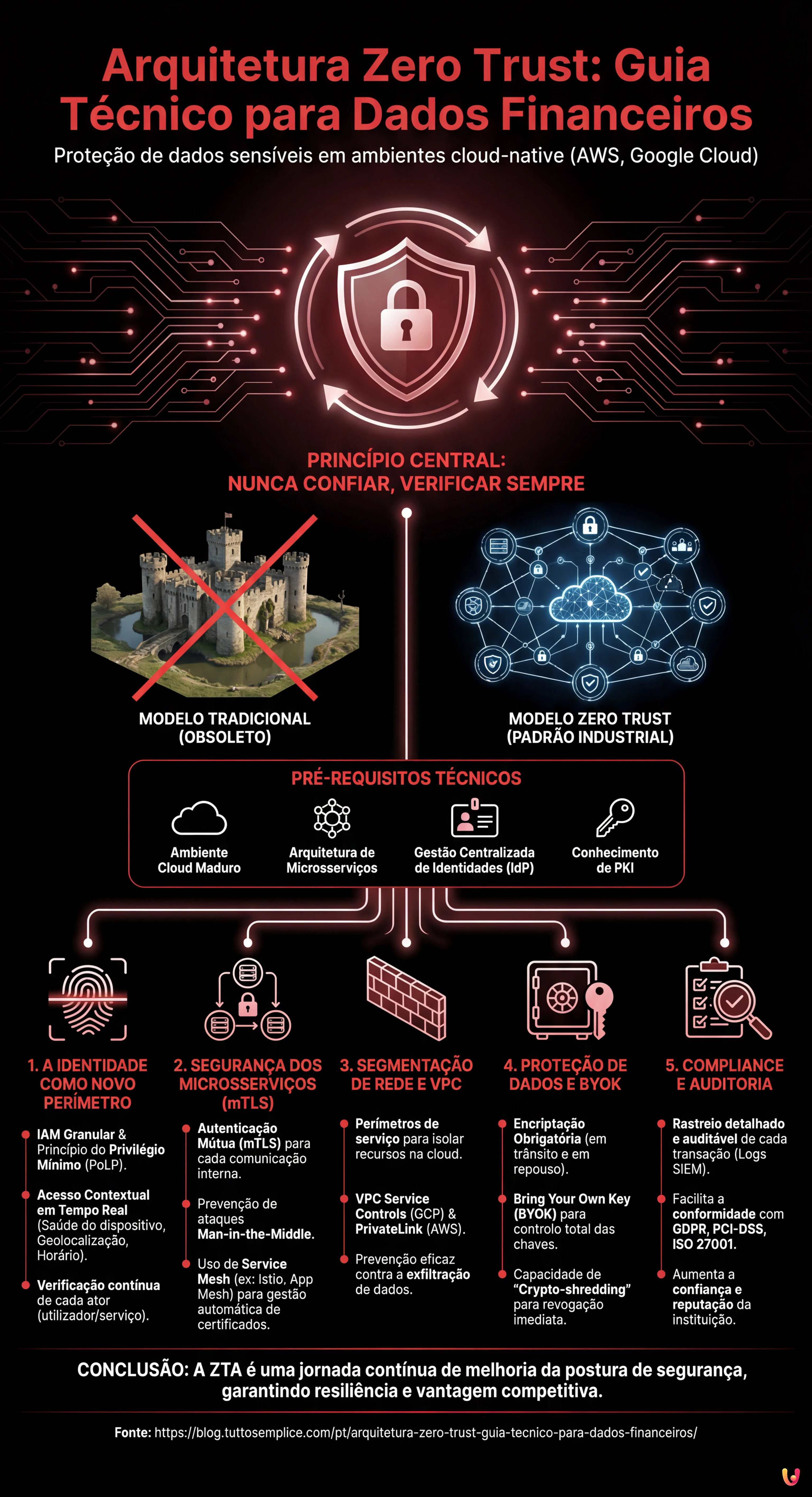

No panorama da cibersegurança de 2026, a proteção de dados sensíveis (PII) e das informações financeiras já não pode confiar nos modelos de segurança perimetral tradicionais. A arquitetura zero trust (ZTA) passou de ser uma buzzword para um padrão industrial imprescindível, especialmente para as instituições financeiras que operam em ambientes cloud-native como a AWS e a Google Cloud. Este guia técnico explora como conceber uma ZTA robusta, onde a confiança nunca é implícita, mas deve ser continuamente verificada.

Introdução: A Mudança de Paradigma para o Zero Trust

O modelo tradicional «castle-and-moat» (castelo e fosso), que considerava seguro tudo o que se encontrava dentro da rede empresarial, está obsoleto. Com a força de trabalho distribuída e a infraestrutura baseada em microsserviços, o perímetro está em todo o lado. De acordo com o NIST SP 800-207, a arquitetura zero trust baseia-se no princípio «Never Trust, Always Verify» (Nunca Confiar, Verificar Sempre).

Para o setor do crédito e hipotecário, onde a gestão de dados altamente sensíveis está sujeita a normativas rigorosas, adotar uma ZTA significa deslocar o foco da segurança da rede para a segurança da identidade e dos próprios dados. Não se trata apenas de instalar uma firewall, mas de orquestrar um ecossistema onde cada pedido de acesso é autenticado, autorizado e encriptado.

Pré-requisitos e Fundamentos Técnicos

Antes de implementar uma ZTA avançada, é necessário dispor de:

- Um ambiente cloud maduro (AWS ou Google Cloud Platform).

- Uma arquitetura de microsserviços (Kubernetes/EKS/GKE).

- Uma gestão centralizada de identidades (IdP) como Okta, Azure AD ou AWS IAM Identity Center.

- Conhecimento dos princípios de encriptação assimétrica e PKI (Public Key Infrastructure).

1. A Identidade como Novo Perímetro de Segurança

Numa arquitetura zero trust, a identidade é a nova firewall. Cada ator (utilizador ou serviço) deve possuir uma identidade verificável criptograficamente.

Gestão Granular de Acessos (IAM)

O uso de funções IAM (Identity and Access Management) genéricas é um risco inaceitável. Na AWS e GCP, é fundamental aplicar o princípio do privilégio mínimo (PoLP).

- AWS: Utilizar o Attribute-Based Access Control (ABAC). Em vez de criar uma função para cada utilizador, definem-se políticas baseadas em tags (ex.

Project: MortgageApp,DataLevel: PII). Isto permite uma escalabilidade dinâmica das permissões. - GCP: Aproveitar as IAM Conditions para limitar o acesso aos recursos com base em horários, endereços IP ou estado de segurança do dispositivo.

Políticas Baseadas no Contexto (Context-Aware Access)

A autenticação não é um evento único. Um pedido válido às 09:00 de um portátil empresarial em Lisboa pode tornar-se suspeito se repetido às 09:05 de um dispositivo desconhecido em Singapura. Os sistemas modernos devem avaliar o contexto em tempo real:

- Estado de saúde do dispositivo (nível de patch, presença de EDR).

- Geolocalização e comportamento do utilizador (UEBA).

- Sensibilidade do recurso solicitado.

2. Segurança dos Microsserviços: mTLS e Service Mesh

Num ambiente cloud-native, os microsserviços comunicam constantemente entre si. Assumir que o tráfego dentro da VPC (Virtual Private Cloud) é seguro é um erro fatal.

Implementação de mTLS (Mutual TLS)

O protocolo mTLS garante que não só o cliente verifica o servidor, mas que também o servidor verifica o cliente. Isto previne ataques Man-in-the-Middle e spoofing de serviços.

Implementar mTLS manualmente em cada serviço é oneroso. A solução padrão em 2026 prevê o uso de um Service Mesh como Istio (no GKE) ou AWS App Mesh. O Service Mesh gere automaticamente:

- A rotação dos certificados de curta duração.

- A autenticação forte entre os serviços (Service-to-Service auth).

- A encriptação do tráfego em trânsito sem alterações ao código aplicacional.

Exemplo prático: O microsserviço «Scoring de Crédito» aceitará ligações apenas do microsserviço «Frontend Crédito» se este último apresentar um certificado válido assinado pela CA interna do Mesh, recusando qualquer outra ligação, mesmo que proveniente da mesma sub-rede.

3. Segmentação de Rede e VPC Service Controls

Embora a identidade seja primária, a segurança de rede permanece um nível de defesa fundamental (Defense in Depth).

VPC Service Controls (GCP) e PrivateLink (AWS)

Para prevenir a exfiltração de dados (Data Exfiltration), é necessário definir perímetros de serviço que isolem os recursos na cloud.

- Google Cloud: Os VPC Service Controls permitem definir um perímetro em torno dos serviços geridos (como Cloud Storage ou BigQuery). Mesmo que um utilizador tenha as credenciais corretas, se o pedido provier de fora do perímetro autorizado, o acesso é negado.

- AWS: Utilizar AWS PrivateLink para expor os serviços internamente na VPC sem passar pela internet pública, reduzindo drasticamente a superfície de ataque.

4. Proteção de Dados: Encriptação e BYOK

Para os dados financeiros, a encriptação é obrigatória tanto in transit como at rest. No entanto, numa ótica de arquitetura zero trust avançada, quem detém as chaves detém o poder.

Bring Your Own Key (BYOK)

Confiar completamente nas chaves geridas pelo fornecedor de cloud (ex. AWS Managed Keys) pode não ser suficiente para determinados requisitos de compliance ou soberania dos dados. A abordagem BYOK (ou HYOK – Hold Your Own Key) prevê que a organização gere as chaves criptográficas no seu próprio HSM (Hardware Security Module) on-premise ou num Cloud HSM dedicado, importando-as depois para o KMS do fornecedor.

Vantagens do BYOK no setor financeiro:

- Revogação Imediata: Em caso de compromisso do fornecedor de cloud ou de investigações legais, a empresa pode revogar a chave mestra, tornando os dados na cloud instantaneamente ilegíveis (Crypto-shredding).

- Separação de funções: Os administradores da cloud não têm acesso às chaves de desencriptação.

5. Compliance e Auditoria: A Segurança como Facilitador de Negócio

Frequentemente, a segurança é vista como um centro de custo. No entanto, no setor do crédito, uma ZTA bem concebida é um acelerador de negócio.

Auditabilidade e Rastreio

Cada transação num ambiente Zero Trust deixa um rasto. A integração de ferramentas como AWS CloudTrail ou Google Cloud Audit Logs com sistemas SIEM permite reconstruir exatamente quem fez o quê e quando.

Este nível de detalhe simplifica drasticamente as auditorias para normativas como GDPR, PCI-DSS e ISO 27001. Demonstrar aos auditores que o acesso aos dados PII é limitado criptograficamente e contextualmente reduz os tempos de verificação e aumenta a reputação (Trustworthiness) da instituição financeira.

Conclusões

Implementar uma arquitetura zero trust para dados financeiros na AWS e Google Cloud não é um projeto que termina com a compra de um software, mas uma jornada contínua de melhoria da postura de segurança. A integração de mTLS, IAM contextual e encriptação BYOK cria um ambiente resiliente onde o compromisso de um único componente não implica a perda catastrófica dos dados.

Para as empresas do setor de crédito, investir em ZTA hoje significa garantir a continuidade operacional e a confiança dos clientes amanhã, transformando a compliance de obrigação legal em vantagem competitiva.

Perguntas frequentes

A arquitetura Zero Trust (ZTA) no setor financeiro abandona o antigo modelo de segurança perimetral para adotar o princípio «Never Trust, Always Verify». Em vez de confiar implicitamente nos utilizadores dentro da rede, esta abordagem exige que cada pedido individual de acesso a dados sensíveis e financeiros seja autenticado, autorizado e encriptado continuamente, garantindo uma proteção superior contra ameaças internas e externas e a violação de dados PII.

Num modelo Zero Trust na cloud, a identidade atua como o novo perímetro de segurança através de uma gestão granular de acessos (IAM) e do uso de políticas baseadas no contexto. Além de verificar as credenciais, os sistemas modernos analisam em tempo real fatores como a saúde do dispositivo, a geolocalização e o horário do pedido; aplicando o princípio do privilégio mínimo, garante-se que utilizadores e serviços acedam apenas aos recursos estritamente necessários para as suas funções.

A utilização do protocolo mTLS (Mutual TLS) é essencial para garantir que cada microsserviço verifique a identidade do outro antes de comunicar, prevenindo ataques «Man-in-the-Middle» dentro da rede virtual. A adoção de um Service Mesh, como Istio ou AWS App Mesh, automatiza a rotação dos certificados e a encriptação do tráfego em trânsito, assegurando comunicações seguras sem ter de modificar o código das aplicações individuais.

A estratégia BYOK (Bring Your Own Key) permite às instituições financeiras manter o controlo exclusivo sobre as chaves de encriptação, gerando-as em módulos de hardware proprietários em vez de confiar totalmente no fornecedor de cloud. Esta abordagem permite a revogação imediata das chaves (conhecida como «crypto-shredding»), tornando os dados instantaneamente inacessíveis em caso de emergência ou compromisso, e assegura uma clara separação de funções para a conformidade normativa.

A abordagem Zero Trust transforma a segurança num facilitador de negócio, simplificando o cumprimento de normativas como GDPR, PCI-DSS e ISO 27001. Graças ao registo detalhado de cada acesso e transação através de ferramentas de audit log, as empresas podem demonstrar facilmente aos auditores que o acesso aos dados sensíveis é rigorosamente limitado e monitorizado, reduzindo os tempos de verificação e aumentando a confiança na gestão dos dados dos clientes.

Achou este artigo útil? Há outro assunto que gostaria de me ver abordar?

Escreva nos comentários aqui em baixo! Inspiro-me diretamente nas vossas sugestões.