No panorama atual de 2026, onde as transações financeiras ocorrem em microssegundos e a confiança do utilizador é a moeda mais valiosa, o conceito de disaster recovery na cloud transcendeu a simples ideia de “backup”. Para plataformas de alto tráfego e criticidade como o MutuiperlaCasa.com, a resiliência não é apenas uma especificação técnica, mas o próprio fundamento do negócio. Quando gerimos pedidos de simulação de crédito habitação em tempo real, interagindo com múltiplas instituições bancárias, um downtime não planeado não acarreta apenas uma perda económica, mas um dano reputacional incalculável. Este guia técnico explora como projetar arquiteturas Multi-Region Active-Active (Multi-Região Ativo-Ativo), garantindo a continuidade operacional e a consistência dos dados num ambiente híbrido.

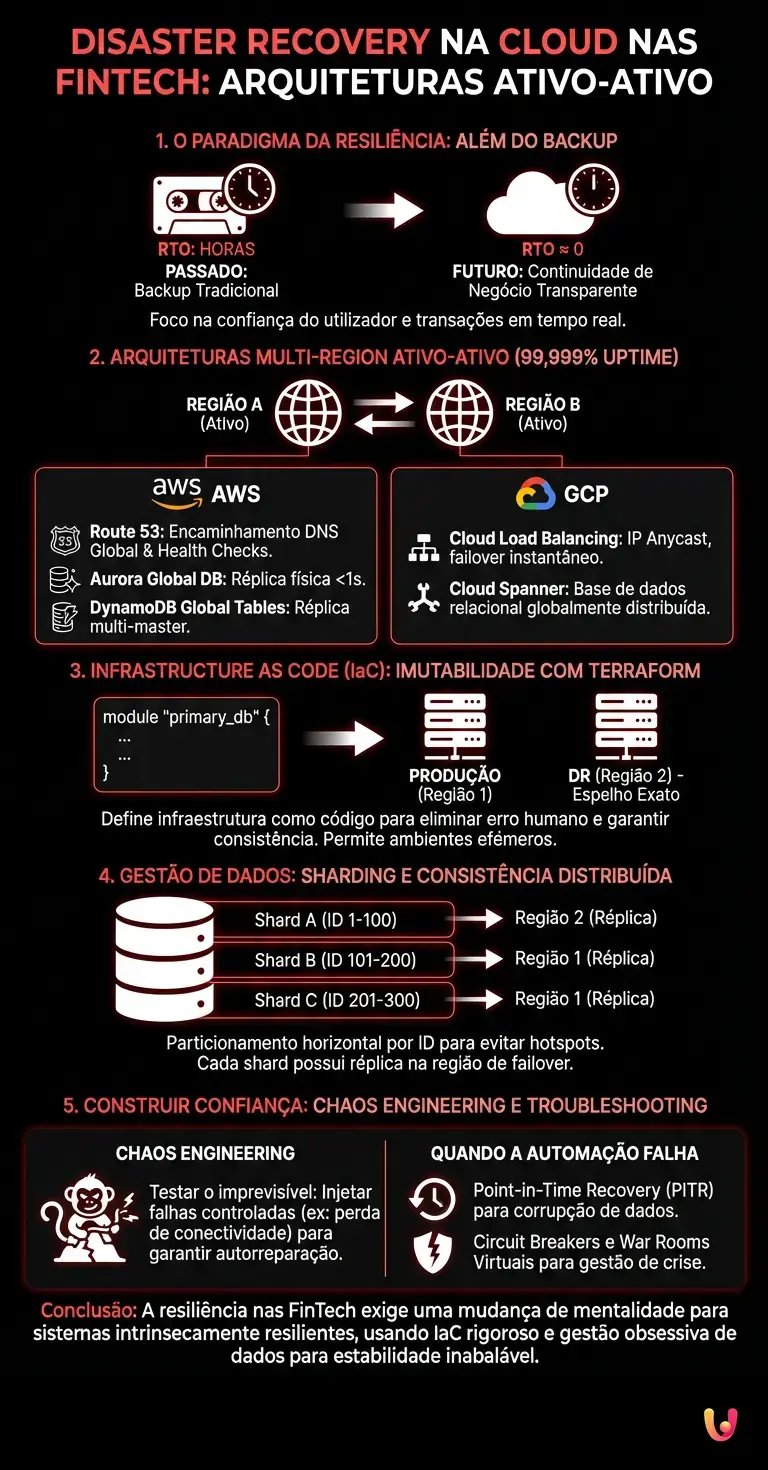

1. O Paradigma da Resiliência: Para Além do Backup Tradicional

A diferença entre uma empresa que sobrevive a um incidente catastrófico e uma que falha reside na passagem do conceito de RTO (Recovery Time Objective) medido em horas, para um RTO próximo de zero. No setor do crédito, o objetivo é a Business Continuity transparente.

Segundo o Teorema CAP (Consistency, Availability, Partition tolerance), um sistema distribuído não pode garantir simultaneamente as três propriedades. No entanto, as modernas arquiteturas cloud permitem-nos aproximar assintoticamente deste ideal. O principal desafio para plataformas como o MutuiperlaCasa.com é equilibrar a consistência forte dos dados transacionais (essencial para evitar que um pedido de crédito seja duplicado ou perdido) com a alta disponibilidade necessária durante os picos de tráfego sazonais.

2. Arquiteturas Multi-Region Active-Active: AWS vs GCP

Para garantir um uptime de 99,999% (os famosos “cinco noves”), uma estratégia Single-Region não é suficiente. É necessário implementar uma arquitetura Active-Active, onde o tráfego é distribuído simultaneamente por várias regiões geográficas e cada região é capaz de gerir a carga total em caso de failover.

A Abordagem Amazon Web Services (AWS)

Em ambiente AWS, a estratégia baseia-se na combinação de serviços globais:

- Amazon Route 53: Utilizado para o encaminhamento baseado na latência ou na geolocalização, com health checks agressivos para desviar o tráfego instantaneamente em caso de falha numa região.

- Amazon Aurora Global Database: Para os dados relacionais, o Aurora permite uma réplica física do armazenamento através das regiões com uma latência típica inferior a um segundo. Num cenário de disaster recovery na cloud, a promoção de uma região secundária a primária ocorre em menos de um minuto.

- DynamoDB Global Tables: Para os dados de sessão e as preferências do utilizador, o DynamoDB oferece uma verdadeira réplica multi-master, permitindo escritas em qualquer região com resolução automática de conflitos.

A Abordagem Google Cloud Platform (GCP)

A GCP oferece uma vantagem arquitetural nativa graças à sua rede global em fibra ótica:

- Cloud Load Balancing: Ao contrário da AWS que usa DNS, a GCP utiliza um único endereço IP Anycast global. Isto permite mover o tráfego entre regiões instantaneamente sem aguardar a propagação de DNS, reduzindo drasticamente o RTO.

- Cloud Spanner: É o ex-libris para as FinTech. O Spanner é uma base de dados relacional distribuída globalmente que oferece consistência externa (graças aos relógios atómicos TrueTime), combinando a semântica SQL com a escalabilidade horizontal NoSQL. Para uma plataforma de crédito, isto elimina a complexidade da gestão da réplica assíncrona.

3. Infrastructure as Code (IaC): A Imutabilidade com Terraform

Não existe resiliência sem reprodutibilidade. A gestão manual dos recursos de disaster recovery é propensa ao erro humano. A utilização do Terraform permite-nos definir toda a infraestrutura como código, garantindo que o ambiente de DR seja um espelho do de produção.

Eis um exemplo conceptual de como definir uma réplica multi-região para uma base de dados RDS no Terraform, assegurando que a configuração seja idêntica entre as regiões:

module "primary_db" {

source = "./modules/rds"

region = "eu-south-1" # Milão

is_primary = true

# ... configurações de segurança e instância

}

module "secondary_db" {

source = "./modules/rds"

region = "eu-central-1" # Frankfurt

is_primary = false

source_db_arn = module.primary_db.arn

# A réplica herda as configurações, garantindo coerência

}

A abordagem IaC permite ainda implementar estratégias de Ephemeral Environments: em caso de desastre, podemos “hidratar” uma nova região do zero em poucos minutos, em vez de manter recursos dispendiosos inativos (estratégia Pilot Light).

4. Gestão de Dados: Sharding e Consistência Distribuída

A gestão de milhões de pedidos de simulação requer uma estratégia de base de dados robusta. O simples scaling vertical não basta. Implementamos técnicas de Database Sharding para particionar os dados horizontalmente.

Estratégia de Sharding para o Crédito

No MutuiperlaCasa.com, os dados podem ser divididos por ID do Processo ou por Área Geográfica. No entanto, para o disaster recovery, o sharding baseado em ID é preferível para evitar “hotspots” regionais.

- Sharding Lógico: A aplicação deve estar ciente da topologia dos dados. Utilizamos middleware inteligente que encaminha a query para o shard correto.

- Resiliência do Shard: Cada shard deve ter a sua réplica na região de failover. Se o Shard A falhar na Região 1, o tráfego para esses utilizadores é reencaminhado para o Shard A (Réplica) na Região 2, sem impactar os utilizadores do Shard B.

5. Construir a Confiança (Trust) através da Engenharia

A resiliência técnica traduz-se diretamente em confiança institucional. Os bancos parceiros exigem SLA (Service Level Agreements) rigorosos. Uma arquitetura de disaster recovery na cloud bem projetada não serve apenas para “salvar os dados”, mas para garantir que o fluxo de aprovação de crédito nunca seja interrompido.

Chaos Engineering: Testar o Imprevisível

Não podemos confiar num sistema de DR que nunca foi testado. Adotamos práticas de Chaos Engineering (semelhantes ao Chaos Monkey da Netflix) para injetar falhas controladas em produção:

- Simulação da perda de conectividade entre duas Availability Zones.

- Terminação forçada de instâncias de base de dados primárias.

- Introdução de latência artificial nas chamadas API para os parceiros bancários.

Só observando como o sistema reage (e se autorrepara) a estes estímulos podemos certificar a nossa resiliência.

6. Troubleshooting: O que fazer quando a Automação Falha

Apesar da automação, existem cenários limite (ex: corrupção lógica dos dados replicada instantaneamente). Nestes casos:

- Point-in-Time Recovery (PITR): É vital ter backups incrementais contínuos que permitam restaurar o estado da base de dados para um segundo preciso antes do evento de corrupção.

- Circuit Breakers: Implementar padrões de circuit breaking no código da aplicação para prevenir que um serviço degradado cause um efeito em cascata em toda a plataforma.

- War Rooms Virtuais: Procedimentos operacionais padronizados para a equipa DevOps, com funções pré-atribuídas para a gestão da crise.

Em Resumo (TL;DR)

A continuidade operacional nas FinTech exige estratégias de disaster recovery na cloud que eliminem os tempos de inatividade e salvaguardem os dados.

A adoção de arquiteturas Multi-Região Ativo-Ativo na AWS e GCP assegura disponibilidade global e uma gestão ideal do failover instantâneo.

A utilização de Infrastructure as Code com Terraform garante a reprodutibilidade dos ambientes, eliminando o erro humano na gestão de recursos críticos.

Conclusões

Projetar uma estratégia de disaster recovery na cloud para o setor financeiro em 2026 requer uma mudança de mentalidade: de ter um “plano de emergência” para construir um sistema intrinsecamente resiliente. Quer se escolha a AWS pela sua maturidade nos serviços geridos ou a GCP pela sua excelência no networking global, o imperativo permanece o uso rigoroso de Infrastructure as Code e uma gestão obsessiva da consistência dos dados. Só assim plataformas como o MutuiperlaCasa.com podem garantir aquela estabilidade inabalável que utilizadores e bancos exigem.

Perguntas frequentes

No contexto financeiro moderno, o disaster recovery supera a simples salvaguarda dos dados para se focar na Continuidade de Negócio com um RTO próximo de zero. Enquanto o backup tradicional implica tempos de restauro que podem durar horas, as arquiteturas cloud atuais visam uma resiliência instantânea. Esta abordagem garante que as transações críticas não sejam perdidas nem mesmo durante incidentes graves, equilibrando a consistência dos dados com a alta disponibilidade necessária para manter a confiança dos utilizadores e das instituições bancárias.

Esta configuração é fundamental para atingir um uptime de 99,999%, conhecido como os cinco noves, distribuindo o tráfego simultaneamente por diferentes regiões geográficas. Em caso de falha numa zona, as outras regiões já estão ativas e prontas para gerir toda a carga de trabalho instantaneamente. É a estratégia ideal para plataformas críticas que não se podem dar ao luxo de ter interrupções, protegendo a operacionalidade e prevenindo danos reputacionais devido a downtime não planeado.

A escolha varia com base nas prioridades arquiteturais: a AWS oferece uma maturidade elevada com serviços como o Route 53 e o Aurora Global Database, ideais para réplicas rápidas e encaminhamento DNS avançado. A Google Cloud Platform, por outro lado, destaca-se pela sua rede global em fibra e o uso de IP Anycast, que permite mover o tráfego instantaneamente sem aguardar a propagação de DNS, além de oferecer o Cloud Spanner para uma gestão simplificada da consistência distribuída dos dados.

A utilização de ferramentas como o Terraform permite definir toda a infraestrutura como código, garantindo que o ambiente de disaster recovery seja uma cópia exata e imutável do de produção. Esta abordagem elimina o erro humano na configuração manual e permite estratégias eficientes, como a possibilidade de recriar regiões inteiras em poucos minutos apenas quando necessário, otimizando os custos e assegurando a reprodutibilidade técnica em caso de crise.

O Chaos Engineering é uma prática que prevê a injeção voluntária e controlada de falhas no sistema, como a simulação de perda de conectividade ou o bloqueio de uma base de dados primária. Serve para testar a capacidade da plataforma de se autorreparar e resistir a eventos imprevistos antes que aconteçam realmente. Só observando a reação do sistema a estes testes de stress é possível certificar a resiliência da infraestrutura e garantir o cumprimento dos SLA acordados com os parceiros.

Ainda tem dúvidas sobre Disaster Recovery na Cloud nas FinTech: Guia para Arquiteturas Ativo-Ativo?

Digite sua pergunta específica aqui para encontrar instantaneamente a resposta oficial do Google.

Fontes e Aprofundamento

- Regulamento (UE) 2022/2554 (DORA): Resiliência operacional digital do setor financeiro

- Definição do Teorema CAP (Consistência, Disponibilidade, Tolerância a Partições) na Wikipedia

- NIST SP 800-34 Rev. 1: Guia de Planeamento de Contingência para Sistemas de Informação

- Conceito de Recuperação de Desastres (Disaster Recovery) na Wikipedia

Achou este artigo útil? Há outro assunto que gostaria de me ver abordar?

Escreva nos comentários aqui em baixo! Inspiro-me diretamente nas vossas sugestões.