O Secure Boot, ou arranque seguro, é uma tecnologia que se tornou fundamental no panorama informático atual. Se comprou um computador de secretária recentemente ou tentou atualizar para o Windows 11, certamente já se deparou com este termo. Trata-se de uma função de segurança concebida para proteger o seu PC de software malicioso, como os rootkits, que tentam arrancar antes mesmo do sistema operativo. Essencialmente, atua como um porteiro digital, verificando se cada componente de software carregado no arranque possui uma assinatura digital válida e fiável. Se uma assinatura não for reconhecida ou estiver ausente, o Secure Boot bloqueia o processo para prevenir potenciais ameaças.

Esta funcionalidade, integrada no firmware UEFI que substituiu o antigo BIOS, é um requisito para os sistemas operativos mais modernos, mas também pode gerar uma série de problemas e incompatibilidades. Muitos utilizadores, especialmente em Portugal e no resto da Europa, veem-se a gerir configurações de hardware menos recentes ou a querer instalar sistemas operativos diferentes do Windows, como o Linux. Este artigo propõe-se como um guia completo para compreender o Secure Boot, reconhecer os problemas mais comuns e resolvê-los, com especial atenção ao contexto cultural e de mercado europeu, onde a tradição da atualização de hardware colide frequentemente com as novas exigências de segurança.

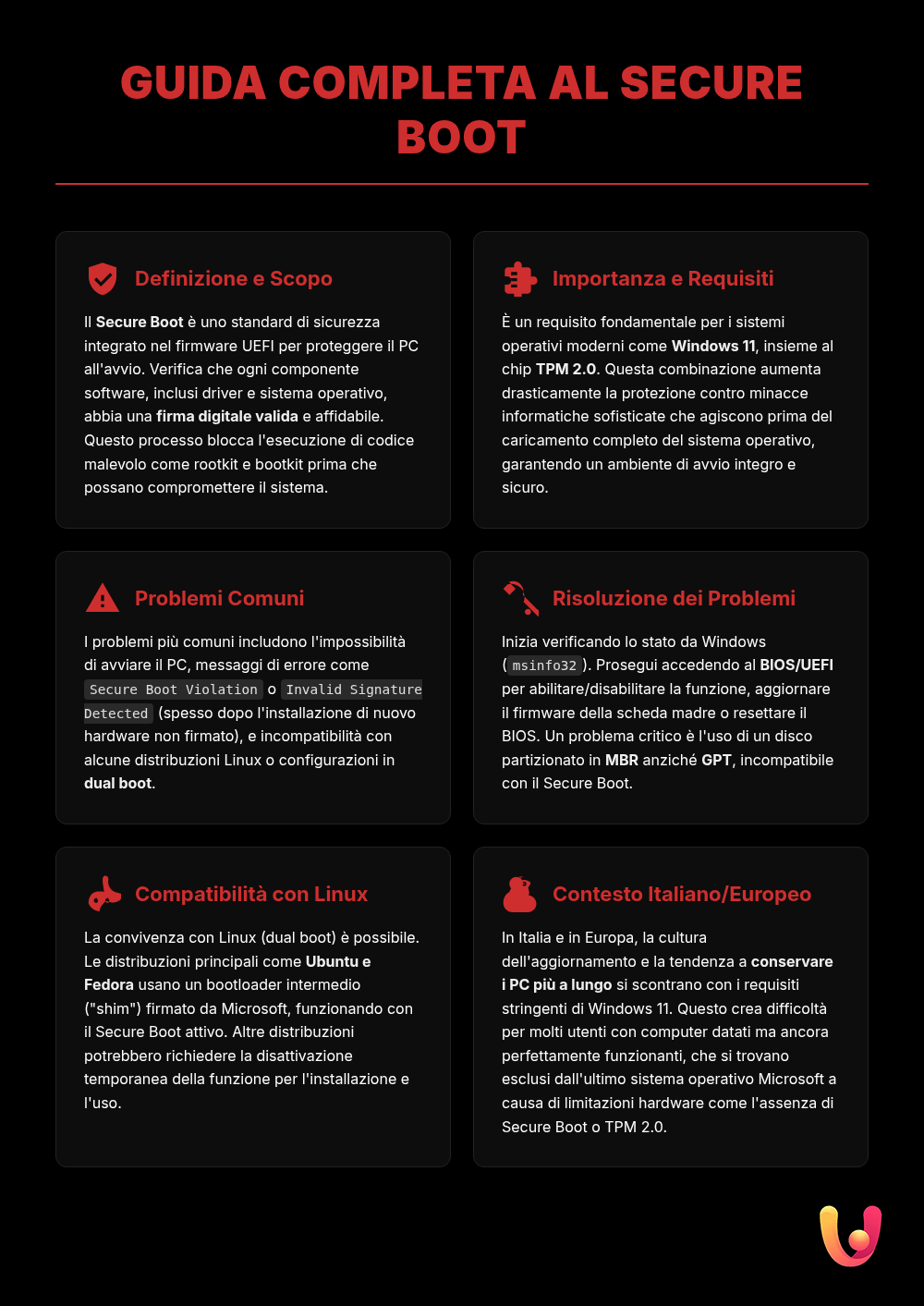

O que é o Secure Boot e porque é importante

O Secure Boot é um padrão de segurança desenvolvido pela indústria de PCs para garantir que um dispositivo arranca utilizando apenas software considerado fiável pelo fabricante do hardware (OEM). Quando liga o computador, o firmware UEFI verifica a assinatura digital de cada componente de software, incluindo os drivers e o próprio sistema operativo. Se as assinaturas forem válidas e corresponderem às armazenadas numa base de dados segura dentro do firmware, o arranque prossegue normalmente. Caso contrário, o processo é interrompido, impedindo que código potencialmente malicioso assuma o controlo do sistema nas suas fases mais vulneráveis.

A sua importância cresceu exponencialmente com o aumento de ameaças informáticas sofisticadas como os “bootkits”, malware capaz de infetar o processo de arranque e esconder-se até dos antivírus mais eficazes. O Secure Boot cria uma base segura para o sistema operativo, reduzindo drasticamente o risco de ataques que poderiam comprometer a estabilidade do sistema e a segurança dos dados. Embora tenha sido inicialmente associado ao Windows, hoje é uma funcionalidade implementada em diversas plataformas, incluindo muitas distribuições Linux, reconhecendo o seu papel crucial na melhoria da segurança geral do computador.

Secure Boot em Portugal: entre inovação e tradição

O mercado português e europeu apresenta peculiaridades que tornam o tema do Secure Boot particularmente interessante. Ao contrário de outros mercados, em Portugal existe uma forte cultura do “faça você mesmo” e da atualização de componentes, aliada a uma certa tendência para conservar os PCs de secretária por mais tempo. Esta tradição colide com os rigorosos requisitos de hardware impostos por sistemas operativos como o Windows 11, que exigem não só o Secure Boot ativo, mas também a presença do chip TPM 2.0. Consequentemente, muitos utilizadores encontram-se com computadores perfeitamente funcionais, mas incapazes de realizar a atualização, alimentando um mercado de PCs que, embora datados, ainda são muito difundidos.

Este cenário cria um fosso entre a inovação impulsionada pelos fabricantes de software e a realidade de um parque de máquinas heterogéneo. A disseminação do Windows 11, embora em crescimento, tem sido mais lenta do que o previsto, precisamente devido a estas barreiras à entrada. Neste contexto, a gestão do Secure Boot torna-se uma habilidade quase necessária para o utilizador médio que deseja instalar um novo componente, experimentar um sistema operativo alternativo ou simplesmente entender porque o seu PC exibe uma mensagem de erro no arranque. A legislação europeia, com atos como o Cyber Resilience Act, pressiona ainda mais para uma maior segurança “by design”, tornando estas tecnologias cada vez mais centrais.

Problemas comuns com o Secure Boot e como reconhecê-los

Os problemas relacionados com o Secure Boot manifestam-se geralmente de formas específicas e muitas vezes frustrantes. Um dos cenários mais comuns é a impossibilidade de arrancar o computador após ativar a função no BIOS/UEFI, por vezes acompanhada por um ecrã preto ou uma mensagem de erro. Outro problema clássico é o aviso “Secure Boot Violation” ou “Invalid Signature Detected”, que aparece quando o firmware deteta um bootloader ou um driver não assinado ou com uma assinatura não reconhecida. Isto pode acontecer, por exemplo, após instalar uma nova placa gráfica ou outro componente de hardware com drivers ainda não certificados.

Outra situação frequente diz respeito aos entusiastas de Linux ou aos utilizadores que necessitam de um dual boot. Muitas distribuições Linux suportam o Secure Boot, mas algumas, especialmente as mais de nicho ou personalizadas, podem não ter um bootloader assinado, tornando impossível a instalação ou o arranque com a proteção ativa. Isto força o utilizador a desativar temporariamente a função, expondo potencialmente o sistema a riscos. Reconhecer estes sinais é o primeiro passo para diagnosticar corretamente o problema e encontrar a solução adequada, evitando pensar imediatamente numa falha de hardware. Em alguns casos, problemas aparentemente graves como um ecrã preto no arranque do Windows possono essere direttamente collegati a una configurazione errata del Secure Boot.

Guia para a resolução de problemas do Secure Boot

Enfrentar os problemas do Secure Boot requer uma abordagem metódica. O primeiro passo é verificar o estado atual da função. Pode fazê-lo facilmente a partir do Windows, digitando `msinfo32` na barra de pesquisa e premindo Enter: na janela “Informações do Sistema” encontrará as entradas “Modo da BIOS” (que deve ser UEFI) e “Estado do Arranque Seguro”. Se estiver desativado ou não suportado, terá de agir a partir do firmware do PC.

Para aceder ao BIOS/UEFI, reinicie o computador e prima a tecla indicada no arranque (geralmente F2, F10, DEL ou ESC). Uma vez lá dentro, procure a secção “Boot” ou “Security” para encontrar a opção Secure Boot. Aqui pode ativá-la ou desativá-la. Atenção: desativar o Secure Boot reduz a segurança do sistema e só é recomendado se for estritamente necessário, por exemplo, para instalar um sistema operativo não compatível. Por vezes, o problema não é a função em si, mas um firmware obsoleto. Verificar no site do fabricante da motherboard a disponibilidade de uma atualização do BIOS/UEFI pode resolver muitos conflitos de compatibilidade. Se após uma alteração o PC não arrancar, uma solução drástica mas eficaz é repor o BIOS, removendo por alguns minutos a pilha (CMOS) da motherboard.

Secure Boot, Windows 11 e Linux: uma coexistência possível?

A relação entre o Secure Boot, o Windows 11 e o Linux é um exemplo perfeito do compromisso entre segurança e liberdade de escolha. O Windows 11 exige que o PC seja “Secure Boot capable”, ou seja, que a função seja suportada e ativável, embora não necessariamente sempre ativa. Este requisito criou bastantes dores de cabeça aos utilizadores que desejam ter o Windows ao lado de uma distribuição Linux numa configuração dual boot. O problema principal é que cada sistema operativo, para arrancar com o Secure Boot ativo, deve ter um bootloader com uma assinatura digital reconhecida pelo firmware UEFI.

Enquanto a Microsoft assina o seu próprio bootloader, nem todas as distribuições Linux o fazem. As mais populares, como o Ubuntu ou o Fedora, utilizam um componente intermediário chamado “shim”, que é assinado pela Microsoft e, por sua vez, verifica e carrega o bootloader GRUB, permitindo o arranque seguro. Para outras distribuições, o utilizador pode ter de desativar o Secure Boot ou, para os mais experientes, “assinar” manualmente o seu próprio bootloader, um procedimento complexo que requer a gestão das chaves de segurança no BIOS. A coexistência é, portanto, absolutamente possível, mas requer consciência e, em alguns casos, uma intervenção manual para equilibrar a proteção oferecida pelo Secure Boot com a flexibilidade de usar múltiplos sistemas operativos. Se o processo de arranque bloquear, pode ser útil consultar um guia sobre como resolver os problemas de arranque.

Em Resumo (TL;DR)

O Secure Boot é uma funcionalidade de segurança essencial para os PCs modernos, mas a sua configuração pode, por vezes, apresentar desafios: este guia completo irá ajudá-lo a resolver todos os problemas mais comuns.

Desde a ativação no BIOS UEFI até à resolução dos erros mais comuns, descubra como gerir esta importante medida de segurança.

Neste guia completo, veremos como configurar corretamente o Secure Boot e resolver os erros mais comuns.

Conclusões

O Secure Boot representa um passo em frente inegável para a segurança dos nossos computadores de secretária. Atuando como um guardião no arranque do sistema, oferece uma sólida primeira linha de defesa contra malware cada vez mais insidioso. No entanto, como vimos, esta inovação não está isenta de complexidades, especialmente no contexto português e europeu, onde a longevidade do hardware e a paixão pela personalização colidem com requisitos técnicos cada vez mais rigorosos. Os problemas de compatibilidade, os erros de arranque e as dificuldades nas configurações de dual boot são obstáculos reais para muitos utilizadores.

A chave para enfrentar estes desafios não é ver o Secure Boot como um inimigo, mas como uma ferramenta a ser compreendida e gerida. Saber como verificar o seu estado, como aceder ao BIOS para o configurar e quando é apropriado desativá-lo temporariamente são competências valiosas para o utilizador moderno. O importante é agir com consciência, informando-se sobre os riscos e benefícios de cada escolha. Num mundo digital onde as ameaças estão em constante evolução, dominar as bases da segurança do próprio PC já não é uma opção, mas uma necessidade para navegar online de forma serena e protegida.

Perguntas frequentes

O Secure Boot é uma funcionalidade de segurança dos PCs modernos que protege o processo de arranque. Garante que apenas software fiável e assinado digitalmente (como o sistema operativo) é carregado ao ligar o computador, impedindo que malware e rootkits arranquem antes do próprio sistema operativo. Mantê-lo ativo é fundamental para a segurança geral do computador, especialmente com o Windows 11, onde é um requisito, e para o uso de alguns softwares, como os sistemas anti-cheat de vários videojogos.

Pode verificá-lo facilmente a partir do Windows. Prima a combinação de teclas `Windows + R` para abrir a janela ‘Executar’, digite `msinfo32` e prima Enter. Na janela ‘Informações do Sistema’ que se abrirá, procure as entradas ‘Modo da BIOS’ e ‘Estado do Arranque Seguro’. Para um funcionamento correto, o modo da BIOS deve ser ‘UEFI’ e o estado do arranque seguro deve ser ‘Ativado’ (On).

Este problema pode ocorrer por várias razões. Uma das causas mais comuns é o disco de sistema utilizar um esquema de particionamento obsoleto (MBR) em vez do moderno (GPT), que é exigido pelo Secure Boot. Outros motivos podem ser hardware não totalmente compatível ou drivers não assinados. Para resolver, terá de entrar novamente no BIOS/UEFI, desativar temporariamente o Secure Boot para poder arrancar o Windows e, em seguida, converter o disco de MBR para GPT. Se o problema persistir, pode ser necessário atualizar o BIOS da motherboard.

Sim, desativar o Secure Boot expõe o sistema a maiores riscos de segurança, porque permite a execução de software não verificado durante o arranque, incluindo potencial malware. Recomenda-se que o mantenha sempre ativo. No entanto, pode ser necessário desativá-lo temporariamente em situações específicas, como para instalar um sistema operativo mais antigo ou algumas distribuições Linux que não o suportam, ou para utilizar hardware com drivers não assinados digitalmente.

O erro ‘Secure Boot Violation’ indica que o sistema detetou uma assinatura digital inválida ou inconsistente durante o processo de arranque. Isto pode acontecer após uma atualização do sistema (como uma antiga atualização do Windows 7), se reinstalar um sistema operativo diferente do original, ou se um driver ou componente do bootloader tiver sido modificado ou danificado. A solução consiste em entrar no BIOS/UEFI и desativar temporariamente o Secure Boot para poder aceder novamente ao sistema operativo e resolver a causa do conflito.

Ainda tem dúvidas sobre PC com Secure Boot: o guia para resolver todos os problemas?

Digite sua pergunta específica aqui para encontrar instantaneamente a resposta oficial do Google.

Achou este artigo útil? Há outro assunto que gostaria de me ver abordar?

Escreva nos comentários aqui em baixo! Inspiro-me diretamente nas vossas sugestões.