Das fotografias de férias aos documentos de trabalho, passando pelos e-mails e pelas aplicações que usamos todos os dias: a cloud tornou-se um arquivo invisível, mas omnipresente nas nossas vidas. Confiamos a estes espaços digitais os nossos dados mais preciosos, contando com a sua eficiência e acessibilidade. Mas quão seguros são realmente? Num mundo onde os ataques informáticos são cada vez mais frequentes e sofisticados, proteger as informações armazenadas online é uma prioridade absoluta. A resposta a esta necessidade baseia-se em dois pilares fundamentais: a criptografia e a autenticação de dois fatores (2FA), os sentinelas digitais da nossa vida online.

No contexto italiano e europeu, a adoção destas tecnologias representa um ponto de encontro entre tradição e inovação. A cultura mediterrânica, muitas vezes ligada a um conceito tangível de propriedade e segurança, confronta-se com a inevitável transição para serviços digitais. Compreender como funcionam a criptografia e a 2FA já não é uma questão apenas para especialistas, mas uma competência essencial para quem quer navegar no presente com consciência e proteger o que mais importa: a sua própria identidade digital.

A Cloud em Itália: um Equilíbrio entre Desconfiança e Oportunidade

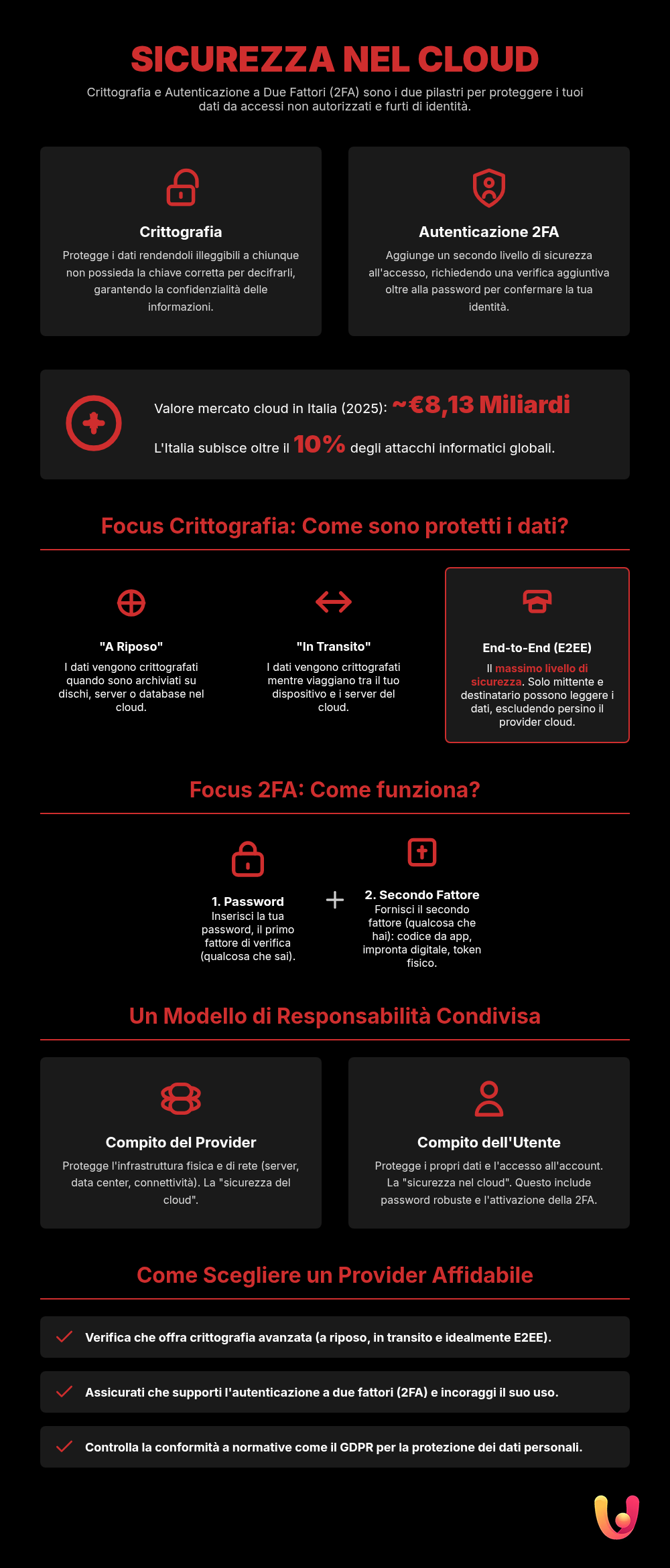

O mercado da cloud em Itália está em plena expansão, com um crescimento previsto de 20% em 2025 que elevará o seu valor para 8,13 mil milhões de euros. Este dado, fornecido pelo Osservatorio Cloud Transformation do Politécnico de Milão, mostra como empresas e cidadãos estão a superar a tradicional desconfiança em relação à “nuvem”. As Pequenas e Médias Empresas (PME), espinha dorsal da economia italiana, veem na cloud um motor para o crescimento, com uma despesa a aumentar 18%. No entanto, esta transição não está isenta de obstáculos. Itália continua a ser um dos países mais visados pelos cibercriminosos, sofrendo mais de 10% dos ataques globais. Este cenário alarmante, destacado pelo relatório Clusit 2025, torna a segurança um fator inegociável.

2025 marca um ponto de viragem: a Cloud já não é apenas o paradigma para construir e modernizar os sistemas de informação, mas um ativo estratégico de inovação e competitividade, que deve ser construído mantendo o controlo das aplicações e dos dados.

Neste contexto, regulamentos como o RGPD (Regulamento Geral sobre a Proteção de Dados) desempenham um papel crucial. Ao impor regras severas sobre como os dados são tratados e protegidos, o RGPD levou os fornecedores de serviços na cloud a elevar os seus padrões de segurança, aumentando a confiança dos utilizadores. O desafio para Itália e para a Europa é, portanto, o de abraçar a inovação tecnológica sem sacrificar a soberania e a proteção dos dados, um valor profundamente enraizado na nossa cultura.

Criptografia: o Selo Digital nos Seus Dados

Imagine que escreve uma carta numa linguagem secreta que só você e o destinatário conseguem entender. Isto é, em essência, a criptografia. É um processo que transforma informações legíveis num formato codificado e incompreensível, tornando-as inutilizáveis para quem não possua a chave correta para as decifrar. No mundo da cloud, a criptografia atua como um selo de segurança digital, protegendo os seus ficheiros de olhares indiscretos, quer estejam parados num servidor, quer viajem através da rede. Esta ferramenta tornou-se essencial para garantir a confidencialidade numa era de ameaças informáticas crescentes.

Criptografia em repouso e em trânsito

Para uma proteção completa, os dados devem estar seguros a todo o momento. Aqui entram em jogo dois conceitos-chave: a criptografia em repouso (at-rest) e a criptografia em trânsito (in-transit). A primeira protege os dados quando estão armazenados nos servidores do fornecedor da cloud, como ficheiros num disco rígido. A segunda, por sua vez, protege-os enquanto viajam de um ponto para outro, por exemplo, quando carrega uma fotografia do seu smartphone para o seu arquivo online. A criptografia em trânsito é frequentemente gerida através de protocolos como o TLS (Transport Layer Security), o mesmo que protege as suas transações bancárias online. Garantir que um serviço de cloud oferece ambas as formas de criptografia é o primeiro passo para uma segurança robusta.

Criptografia ponto a ponto: a fortaleza inexpugnável

O nível de segurança mais elevado é representado pela criptografia ponto a ponto (E2EE). Com este método, os dados são criptografados no dispositivo do remetente e só podem ser decifrados no dispositivo do destinatário. Nem mesmo o fornecedor do serviço de cloud pode aceder ao conteúdo dos seus ficheiros. Esta é a diferença fundamental: enquanto com a criptografia padrão o fornecedor detém as chaves e poderia, em teoria, decifrar os seus dados, com a E2EE só você tem o controlo. É a solução ideal para armazenar informações extremamente sensíveis, garantindo a máxima privacidade possível. Para quem procura o máximo controlo, existem soluções como uma cloud privada com alternativas open source que colocam a gestão da segurança inteiramente nas mãos do utilizador.

Autenticação de Dois Fatores (2FA): a Fechadura Dupla para a Sua Conta

Se a palavra-passe é a chave da sua casa, a autenticação de dois fatores (2FA) é um sistema de alarme suplementar que pede uma prova adicional da sua identidade. Já não basta conhecer apenas a palavra secreta; é necessário também um segundo elemento para poder entrar. Este segundo “fator” baseia-se em algo que tem (como o seu smartphone), algo que é (como a sua impressão digital) ou algo que sabe (outro código). A adoção da 2FA é uma das medidas mais eficazes para blindar uma conta, porque mesmo que um atacante consiga roubar a sua palavra-passe, ficará bloqueado no segundo passo de verificação.

Hoje em dia, já não é suficiente proteger as suas contas com uma palavra-passe forte: é aconselhável – aliás, necessário – utilizar a autenticação forte ou strong authentication.

Apesar da sua eficácia, a difusão da 2FA ainda não é universal. Muitos utilizadores consideram-na um passo complicado, mas a realidade é que o pequeno esforço inicial oferece um enorme ganho em termos de segurança. Ativar a verificação em dois passos para o seu e-mail ou para os serviços de cloud é um gesto simples que pode prevenir roubos de identidade e acessos não autorizados.

Como funciona a 2FA

A implementação mais comum da 2FA prevê, após a inserção da palavra-passe, o envio de um código numérico temporário (OTP, One-Time Password) para o seu smartphone através de SMS ou de uma aplicação dedicada. As opções principais incluem:

- Códigos por SMS: Práticos e difundidos, mas considerados o método menos seguro devido ao risco de ataques como o SIM swapping.

- Aplicações de autenticação: Aplicações como o Google Authenticator ou o Microsoft Authenticator geram códigos que mudam a cada 30-60 segundos. São mais seguras do que os SMS porque não dependem da rede telefónica.

- Tokens de hardware: Pequenos dispositivos físicos, semelhantes a pens USB, que geram códigos ou autorizam o acesso com um toque. Oferecem o nível máximo de segurança.

- Dados biométricos: O uso de impressão digital ou reconhecimento facial no seu dispositivo, um método rápido e intrinsecamente ligado à sua pessoa.

Lembre-se de que uma boa estratégia de segurança começa sempre com uma palavra-passe robusta e única, mas é a adição do segundo fator que faz a verdadeira diferença.

Escolher o Fornecedor Certo: Nem Todas as Clouds São Iguais

A escolha do fornecedor de serviços de cloud é uma decisão crucial que afeta diretamente a segurança dos seus dados. Nem todos os fornecedores oferecem o mesmo nível de proteção, e é fundamental analisar atentamente as suas políticas antes de lhes confiar as suas informações. Um bom ponto de partida é verificar a transparência do fornecedor relativamente às medidas de segurança adotadas. O Regulamento RGPD, por exemplo, impõe aos fornecedores a garantia de medidas técnicas e organizacionais adequadas para a proteção dos dados pessoais. Isto criou uma base de responsabilidade partilhada entre quem fornece o serviço (processor) e quem o utiliza (controller).

Antes de decidir, coloque a si mesmo algumas questões-chave: o serviço oferece criptografia ponto a ponto? Suporta todos os métodos modernos de autenticação de dois fatores? Onde estão fisicamente localizados os servidores? A localização dos data centers é um aspeto importante para a conformidade com o RGPD, especialmente no que diz respeito à transferência de dados para fora da União Europeia. Uma comparação detalhada entre as opções disponíveis, como a que se faz entre os gigantes do setor, pode ajudá-lo a perceber qual serviço se alinha melhor com as suas necessidades de segurança e privacidade. Para aprofundar, pode consultar o nosso guia Google Drive vs OneDrive vs Dropbox.

A Responsabilidade é Partilhada: o Seu Papel na Segurança

Pensar que a segurança dos dados na cloud é uma tarefa exclusiva do fornecedor é um erro comum e perigoso. O modelo predominante é o da “responsabilidade partilhada”: o fornecedor é responsável pela segurança da infraestrutura (a “segurança da cloud”), mas o utilizador é responsável por como a utiliza e pelo que nela armazena (a “segurança na cloud”). Isto significa que os seus hábitos digitais desempenham um papel determinante na manutenção da segurança dos seus dados. Ações como a escolha de palavras-passe fracas, a reutilização das mesmas credenciais em vários sites ou a não ativação da 2FA podem anular até as mais sofisticadas medidas de proteção implementadas pelo fornecedor.

A consciencialização é a primeira linha de defesa. É fundamental adotar boas práticas de “higiene digital”: criar palavras-passe complexas e únicas, ativar a autenticação de dois fatores em todas as contas que a suportam, desconfiar de e-mails de phishing e prestar atenção às permissões que concedemos às aplicações. Além disso, fazer cópias de segurança regulares dos dados mais importantes continua a ser uma estratégia sensata. Embora a cloud ofereça por si só uma certa resiliência, ter uma cópia de segurança offline ou noutro serviço adiciona um nível adicional de proteção contra perdas acidentais ou ataques de ransomware.

Em Resumo (TL;DR)

Proteger os dados na cloud é fundamental: descubra como utilizar a criptografia e a autenticação de dois fatores (2FA) para garantir a máxima segurança aos seus ficheiros.

Aprofundaremos a importância da criptografia e da autenticação de dois fatores (2FA) para garantir a máxima proteção dos seus dados.

Implemente estas duas defesas fundamentais para proteger os seus dados mais preciosos de ameaças e violações.

Conclusões

Na era digital, a cloud tornou-se uma extensão indispensável da nossa vida pessoal e profissional. A sua conveniência, no entanto, não nos deve fazer baixar a guarda. A segurança dos dados não é uma opção, mas uma necessidade estratégica num panorama onde as ameaças estão em constante evolução. Como vimos, confiar em ferramentas robustas como a criptografia e a autenticação de dois fatores (2FA) é a forma mais eficaz de construir uma fortaleza digital em torno das nossas informações.

A abordagem italiana e europeia, que procura equilibrar a inovação tecnológica com uma sólida cultura de privacidade, indica-nos o caminho a seguir. Abraçar a mudança não significa renunciar à proteção. Pelo contrário, exige uma maior consciencialização e um papel ativo por parte de cada utilizador. Escolher fornecedores confiáveis, compreender as tecnologias que utilizamos e adotar boas práticas de segurança são os alicerces com que podemos construir um futuro digital mais seguro para todos, protegendo a nossa identidade e os nossos dados no vasto mundo da nuvem.

Perguntas frequentes

Significa transformar os seus ficheiros num código ilegível antes de serem armazenados nos servidores remotos. Apenas quem possui a chave correta, ou seja, você, pode decifrar e visualizar os documentos originais. É como fechar os seus dados num cofre digital antes de os confiar a terceiros, garantindo que ninguém, nem mesmo o fornecedor do serviço, lhes possa aceder.

A autenticação de dois fatores (2FA) adiciona um segundo nível de segurança à sua conta para além da palavra-passe. Depois de inserir a palavra-passe, o sistema pede-lhe que forneça uma segunda prova da sua identidade. Esta prova é geralmente um código temporário enviado para o seu smartphone por SMS ou gerado por uma aplicação específica. Desta forma, mesmo que um atacante roube a sua palavra-passe, não poderá aceder à sua conta sem ter também o seu telemóvel.

A segurança na cloud depende tanto do fornecedor do serviço como das suas ações. Os grandes fornecedores investem enormes recursos em segurança, mas a responsabilidade é partilhada. Para maximizar a proteção, é fundamental escolher serviços que ofereçam criptografia ponto a ponto e ativar sempre a autenticação de dois fatores (2FA). Embora nenhum sistema seja 100% infalível, o uso combinado destas tecnologias torna um acesso não autorizado extremamente difícil.

Não se trata de uma escolha, mas de duas ferramentas complementares que devem ser usadas em conjunto para uma proteção completa. A criptografia protege os seus dados quando estão parados, armazenados nos servidores, tornando-os ilegíveis para quem não tenha a chave. A autenticação de dois fatores, por sua vez, protege o ponto de acesso à sua conta, impedindo que estranhos entrem, mesmo que saibam a sua palavra-passe. Usar ambos é a melhor estratégia.

Perder o dispositivo para a 2FA não significa perder o acesso para sempre. A maioria dos serviços, no momento da configuração, fornece códigos de backup de uso único para guardar num local seguro. Alternativamente, pode ter configurado um número de telemóvel secundário ou um dispositivo fidedigno para recuperação. É essencial configurar estas opções de recuperação com antecedência para evitar ficar bloqueado fora da sua conta.

Ainda tem dúvidas sobre Segurança na Cloud: Guia de Criptografia e 2FA?

Digite sua pergunta específica aqui para encontrar instantaneamente a resposta oficial do Google.

Achou este artigo útil? Há outro assunto que gostaria de me ver abordar?

Escreva nos comentários aqui em baixo! Inspiro-me diretamente nas vossas sugestões.