En Bref (TL;DR)

Protéger les données dans le cloud est fondamental : découvrez comment utiliser le chiffrement et l’authentification à deux facteurs (2FA) pour garantir une sécurité maximale à vos fichiers.

Nous approfondirons l’importance du chiffrement et de l’authentification à deux facteurs (2FA) pour garantir la protection maximale de vos données.

Mettez en œuvre ces deux défenses fondamentales pour sécuriser vos données les plus précieuses contre les menaces et les violations.

Le diable est dans les détails. 👇 Continuez à lire pour découvrir les étapes critiques et les conseils pratiques pour ne pas vous tromper.

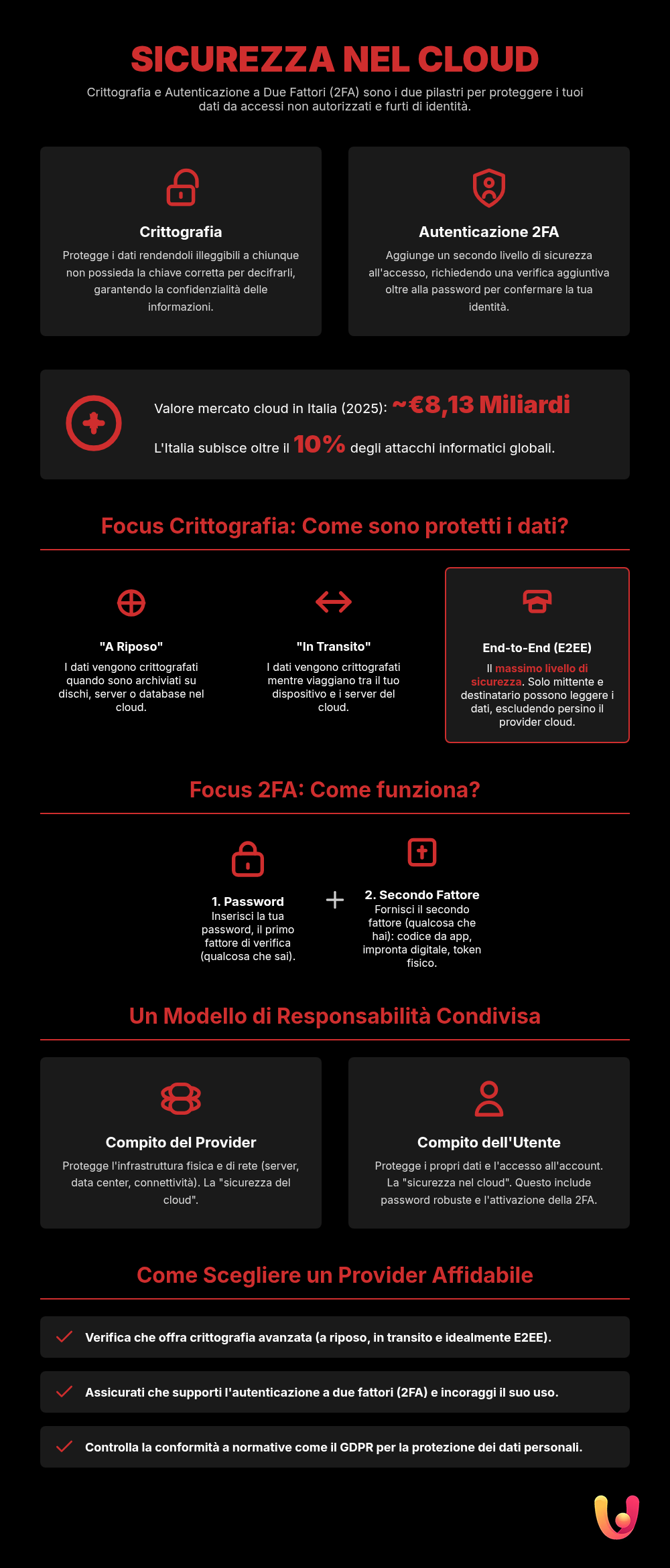

Des photos de vacances aux documents de travail, en passant par les e-mails et les applications que nous utilisons chaque jour : le cloud est devenu une archive invisible mais omniprésente dans nos vies. Nous confions à ces espaces numériques nos données les plus précieuses, comptant sur leur efficacité et leur accessibilité. Mais à quel point sont-ils vraiment sécurisés ? Dans un monde où les attaques informatiques sont de plus en plus fréquentes et sophistiquées, protéger les informations stockées en ligne est une priorité absolue. La réponse à ce besoin repose sur deux piliers fondamentaux : le chiffrement et l’authentification à deux facteurs (2FA), les sentinelles numériques de notre vie en ligne.

Dans le contexte italien et européen, l’adoption de ces technologies représente un point de rencontre entre tradition et innovation. La culture méditerranéenne, souvent liée à un concept tangible de propriété et de sécurité, se confronte à l’inévitable transition vers les services numériques. Comprendre le fonctionnement du chiffrement et de la 2FA n’est plus une question réservée aux experts, mais une compétence essentielle pour quiconque souhaite naviguer dans le présent avec conscience et protéger ce qui compte le plus : son identité numérique.

Le Cloud en Italie : un Équilibre entre Méfiance et Opportunités

Le marché du cloud en Italie est en pleine expansion, avec une croissance prévue de 20 % en 2025 qui portera sa valeur à 8,13 milliards d’euros. Cette donnée, fournie par l’Observatoire de la Transformation Cloud de l’École Polytechnique de Milan, montre comment les entreprises et les citoyens surmontent la méfiance traditionnelle envers le “nuage”. Les Petites et Moyennes Entreprises (PME), colonne vertébrale de l’économie italienne, voient dans le cloud un moteur de croissance, avec des dépenses en hausse de 18 %. Cependant, cette transition n’est pas sans obstacles. L’Italie reste l’un des pays les plus ciblés par les cybercriminels, subissant plus de 10 % des attaques mondiales. Ce scénario alarmant, mis en évidence par le rapport Clusit 2025, fait de la sécurité un facteur non négociable.

2025 marque un tournant : le Cloud n’est plus seulement le paradigme pour construire et moderniser les systèmes d’information, mais un atout stratégique d’innovation et de compétitivité, qui doit être construit en gardant le contrôle des applications et des données.

Dans ce contexte, des réglementations comme le RGPD (Règlement Général sur la Protection des Données) jouent un rôle crucial. En imposant des règles strictes sur la manière dont les données sont traitées et protégées, le RGPD a poussé les fournisseurs de services cloud à élever leurs standards de sécurité, augmentant ainsi la confiance des utilisateurs. Le défi pour l’Italie et l’Europe est donc d’adopter l’innovation technologique sans sacrifier la souveraineté et la protection des données, une valeur profondément ancrée dans notre culture.

Le Chiffrement : le Sceau Numérique sur Vos Données

Imaginez écrire une lettre dans un langage secret que seuls vous et le destinataire pouvez comprendre. C’est, en substance, le chiffrement. C’est un processus qui transforme des informations lisibles en un format codé et incompréhensible, les rendant inutilisables pour quiconque ne possède pas la clé correcte pour les déchiffrer. Dans le monde du cloud, le chiffrement agit comme un sceau de sécurité numérique, protégeant vos fichiers des regards indiscrets, qu’ils soient stockés sur un serveur ou qu’ils transitent sur le réseau. Cet outil est devenu essentiel pour garantir la confidentialité à une époque de menaces informatiques croissantes.

Chiffrement au repos et en transit

Pour une protection complète, les données doivent être sécurisées à tout moment. C’est là qu’interviennent deux concepts clés : le chiffrement au repos (at-rest) et le chiffrement en transit (in-transit). Le premier protège les données lorsqu’elles sont stockées sur les serveurs du fournisseur de cloud, comme des fichiers sur un disque dur. Le second, en revanche, les protège pendant leur déplacement d’un point à un autre, par exemple lorsque vous téléchargez une photo de votre smartphone vers votre stockage en ligne. Le chiffrement en transit est souvent géré via des protocoles comme TLS (Transport Layer Security), le même qui protège vos transactions bancaires en ligne. S’assurer qu’un service cloud offre les deux formes de chiffrement est la première étape vers une sécurité robuste.

Chiffrement de bout en bout : la forteresse imprenable

Le plus haut niveau de sécurité est représenté par le chiffrement de bout en bout (E2EE). Avec cette méthode, les données sont chiffrées sur l’appareil de l’expéditeur et ne peuvent être déchiffrées que sur l’appareil du destinataire. Même le fournisseur de services cloud ne peut pas accéder au contenu de vos fichiers. C’est la différence fondamentale : alors qu’avec le chiffrement standard, le fournisseur détient les clés et pourrait, en théorie, déchiffrer vos données, avec l’E2EE, vous seul en avez le contrôle. C’est la solution idéale pour stocker des informations extrêmement sensibles, garantissant la plus grande confidentialité possible. Pour ceux qui recherchent un contrôle maximal, il existe des solutions comme un cloud privé avec des alternatives open source qui placent la gestion de la sécurité entièrement entre les mains de l’utilisateur.

Authentification à Deux Facteurs (2FA) : la Double Serrure pour Votre Compte

Si le mot de passe est la clé de votre maison, l’authentification à deux facteurs (2FA) est un système d’alarme supplémentaire qui demande une preuve supplémentaire de votre identité. Il ne suffit plus de connaître le mot secret ; il faut aussi un deuxième élément pour pouvoir entrer. Ce deuxième “facteur” est basé sur quelque chose que vous avez (comme votre smartphone), quelque chose que vous êtes (comme votre empreinte digitale) ou quelque chose que vous savez (un autre code). L’adoption de la 2FA est l’une des mesures les plus efficaces pour blinder un compte, car même si un individu malveillant parvenait à voler votre mot de passe, il se retrouverait bloqué à la deuxième étape de vérification.

Aujourd’hui, il ne suffit plus de protéger ses comptes avec un mot de passe fort : il est conseillé – voire nécessaire – d’utiliser l’authentification forte ou “strong authentication”.

Malgré son efficacité, la diffusion de la 2FA n’est pas encore universelle. De nombreux utilisateurs la perçoivent comme une étape fastidieuse, mais la réalité est que le petit effort initial offre un gain énorme en termes de sécurité. Activer la vérification en deux étapes pour votre e-mail ou pour les services cloud est un geste simple qui peut prévenir le vol d’identité et les accès non autorisés.

Comment fonctionne la 2FA

L’implémentation la plus courante de la 2FA prévoit, après la saisie du mot de passe, l’envoi d’un code numérique temporaire (OTP, One-Time Password) à votre smartphone par SMS ou via une application dédiée. Les principales options incluent :

- Codes par SMS : Pratiques et répandus, mais considérés comme la méthode la moins sûre en raison du risque d’attaques comme le SIM swapping.

- Applications d’authentification : Des applications comme Google Authenticator ou Microsoft Authenticator génèrent des codes qui changent toutes les 30 à 60 secondes. Elles sont plus sûres que les SMS car elles ne dépendent pas du réseau téléphonique.

- Jetons matériels : Petits dispositifs physiques, semblables à des clés USB, qui génèrent des codes ou autorisent l’accès d’une simple pression. Ils offrent le plus haut niveau de sécurité.

- Données biométriques : L’utilisation de l’empreinte digitale ou de la reconnaissance faciale sur votre appareil, une méthode rapide et intrinsèquement liée à votre personne.

N’oubliez pas qu’une bonne stratégie de sécurité commence toujours par un mot de passe robuste et unique, mais c’est l’ajout du second facteur qui fait la vraie différence.

Choisir le Bon Fournisseur : Tous les Clouds ne se Valent Pas

Le choix du fournisseur de services cloud est une décision cruciale qui a un impact direct sur la sécurité de vos données. Tous les fournisseurs n’offrent pas le même niveau de protection, et il est fondamental d’analyser attentivement leurs politiques avant de leur confier vos informations. Un bon point de départ est de vérifier la transparence du fournisseur concernant les mesures de sécurité adoptées. Le règlement RGPD, par exemple, impose aux fournisseurs de garantir des mesures techniques et organisationnelles adéquates pour la protection des données personnelles. Cela a créé une base de responsabilité partagée entre celui qui fournit le service (le sous-traitant) et celui qui l’utilise (le responsable du traitement).

Avant de décider, posez-vous quelques questions clés : le service offre-t-il le chiffrement de bout en bout ? Prend-il en charge toutes les méthodes modernes d’authentification à deux facteurs ? Où les serveurs sont-ils physiquement localisés ? La localisation des centres de données est un aspect important pour la conformité au RGPD, notamment en ce qui concerne le transfert de données en dehors de l’Union Européenne. Une comparaison détaillée des options disponibles, comme celle entre les géants du secteur, peut vous aider à comprendre quel service correspond le mieux à vos besoins en matière de sécurité et de confidentialité. Pour en savoir plus, vous pouvez consulter notre guide Google Drive vs OneDrive vs Dropbox.

La Responsabilité est Partagée : Votre Rôle dans la Sécurité

Penser que la sécurité des données dans le cloud est une tâche exclusive du fournisseur est une erreur courante et dangereuse. Le modèle prédominant est celui de la “responsabilité partagée” : le fournisseur est responsable de la sécurité de l’infrastructure (la “sécurité du cloud”), mais l’utilisateur est responsable de la manière dont il l’utilise et de ce qu’il y stocke (la “sécurité dans le cloud”). Cela signifie que vos habitudes numériques jouent un rôle déterminant dans la protection de vos données. Des actions comme le choix de mots de passe faibles, la réutilisation des mêmes identifiants sur plusieurs sites ou la non-activation de la 2FA peuvent anéantir même les mesures de protection les plus sophistiquées mises en œuvre par le fournisseur.

La sensibilisation est la première ligne de défense. Il est fondamental d’adopter de bonnes pratiques d’”hygiène numérique” : créer des mots de passe complexes et uniques, activer l’authentification à deux facteurs sur tous les comptes qui la prennent en charge, se méfier des e-mails de phishing et prêter attention aux autorisations que nous accordons aux applications. De plus, effectuer des sauvegardes régulières des données les plus importantes reste une stratégie judicieuse. Même si le cloud offre en soi une certaine résilience, avoir une copie de sauvegarde hors ligne ou sur un autre service ajoute un niveau de protection supplémentaire contre les pertes accidentelles ou les attaques par rançongiciel.

Conclusions

À l’ère numérique, le cloud est devenu une extension indispensable de notre vie personnelle et professionnelle. Sa commodité, cependant, ne doit pas nous faire baisser la garde. La sécurité des données n’est pas une option, mais une nécessité stratégique dans un paysage où les menaces sont en constante évolution. Comme nous l’avons vu, s’appuyer sur des outils robustes comme le chiffrement et l’authentification à deux facteurs (2FA) est le moyen le plus efficace de construire une forteresse numérique autour de nos informations.

L’approche italienne et européenne, qui cherche à équilibrer l’innovation technologique avec une solide culture de la confidentialité, nous montre la voie à suivre. Adopter le changement ne signifie pas renoncer à la protection. Au contraire, cela exige une plus grande sensibilisation et un rôle actif de la part de chaque utilisateur. Choisir des fournisseurs fiables, comprendre les technologies que nous utilisons et adopter de bonnes pratiques de sécurité sont les briques avec lesquelles nous pouvons construire un avenir numérique plus sûr pour tous, en protégeant notre identité et nos données dans le vaste monde du nuage.

Questions fréquentes

Cela signifie transformer vos fichiers en un code illisible avant qu’ils ne soient stockés sur des serveurs distants. Seul celui qui possède la clé correcte, c’est-à-dire vous, peut déchiffrer et visualiser les documents originaux. C’est comme enfermer vos données dans un coffre-fort numérique avant de les confier à des tiers, garantissant que personne, pas même le fournisseur de services, ne puisse y accéder.

L’authentification à deux facteurs (2FA) ajoute un deuxième niveau de sécurité à votre compte en plus du mot de passe. Après avoir saisi votre mot de passe, le système vous demande de fournir une seconde preuve de votre identité. Cette preuve est généralement un code temporaire envoyé à votre smartphone par SMS ou généré par une application spécifique. De cette manière, même si un individu malveillant volait votre mot de passe, il ne pourrait pas accéder à votre compte sans avoir également votre téléphone.

La sécurité dans le cloud dépend à la fois du fournisseur de services et de vos actions. Les grands fournisseurs investissent d’énormes ressources dans la sécurité, mais la responsabilité est partagée. Pour maximiser la protection, il est essentiel de choisir des services qui offrent un chiffrement de bout en bout et de toujours activer l’authentification à deux facteurs (2FA). Bien qu’aucun système ne soit infaillible à 100 %, l’utilisation combinée de ces technologies rend un accès non autorisé extrêmement difficile.

Il ne s’agit pas d’un choix, mais de deux outils complémentaires qui devraient être utilisés ensemble pour une protection complète. Le chiffrement protège vos données lorsqu’elles sont au repos, stockées sur les serveurs, les rendant illisibles pour quiconque n’a pas la clé. L’authentification à deux facteurs, quant à elle, protège le point d’accès à votre compte, empêchant des étrangers d’entrer même s’ils connaissaient votre mot de passe. Utiliser les deux est la meilleure stratégie.

Perdre l’appareil pour la 2FA ne signifie pas perdre l’accès pour toujours. La plupart des services, au moment de la configuration, fournissent des codes de secours à usage unique à conserver dans un endroit sûr. Alternativement, vous pourriez avoir configuré un numéro de téléphone secondaire ou un appareil de confiance pour la récupération. Il est essentiel de configurer ces options de récupération à l’avance pour éviter de vous retrouver bloqué hors de votre compte.

Avez-vous trouvé cet article utile ? Y a-t-il un autre sujet que vous aimeriez que je traite ?

Écrivez-le dans les commentaires ci-dessous ! Je m'inspire directement de vos suggestions.