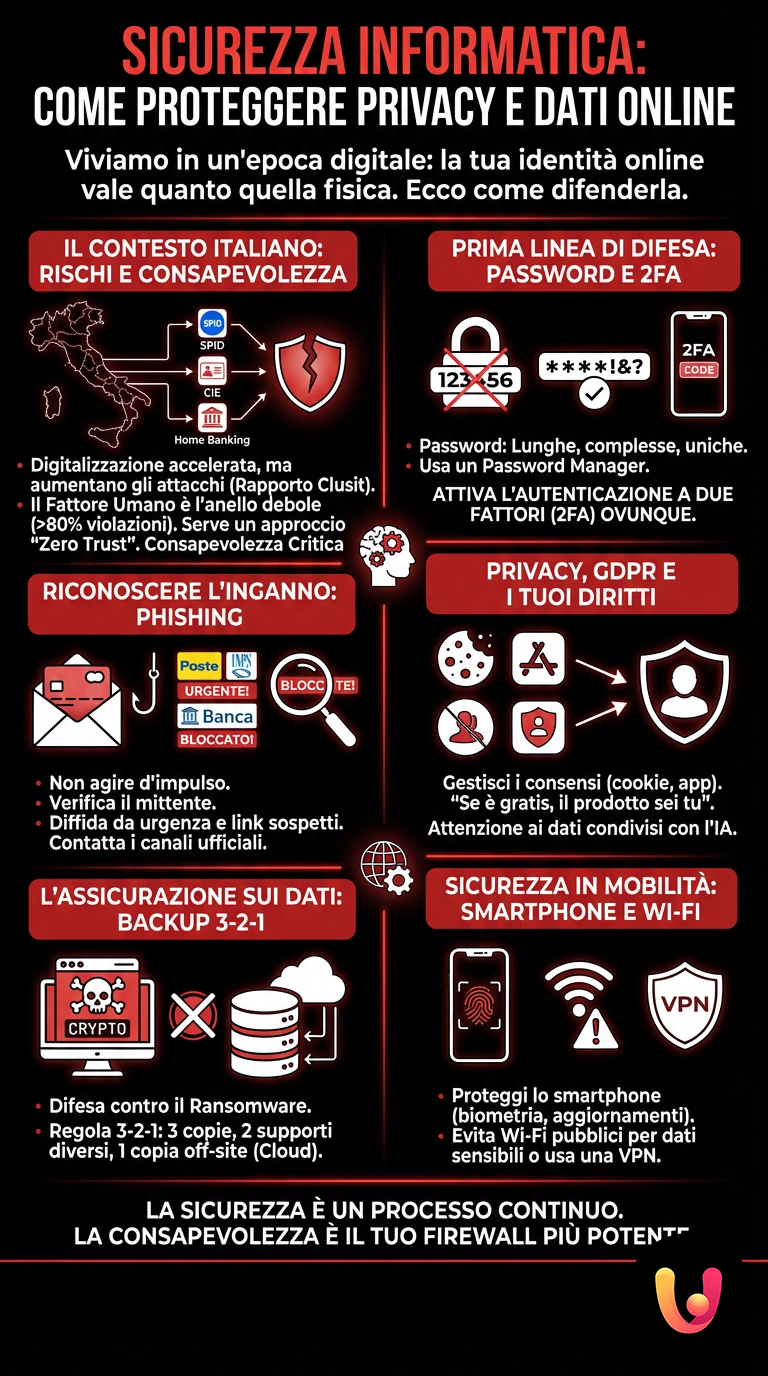

Viviamo in un’epoca in cui la nostra identità digitale è importante quanto quella fisica. In Italia, l’accelerazione verso la digitalizzazione ha trasformato il modo in cui lavoriamo, gestiamo i risparmi e comunichiamo. Lo SPID, la Carta d’Identità Elettronica (CIE) e l’home banking sono diventati strumenti quotidiani per milioni di cittadini. Tuttavia, questa comodità porta con sé nuovi rischi che non possono essere ignorati.

La cultura mediterranea, fondata sulla fiducia e sulla condivisione, si scontra oggi con la necessità di un approccio “zero trust” nel mondo digitale. Non si tratta di diventare paranoici, ma di acquisire una consapevolezza critica. La sicurezza informatica non è più una materia riservata ai tecnici informatici, ma una competenza di base necessaria per chiunque possieda uno smartphone.

In questo scenario, proteggere la propria privacy significa difendere la propria libertà personale. I dati sensibili sono la nuova valuta del mercato globale e i criminali informatici sono sempre più sofisticati nelle loro tecniche di furto. Dalle piccole imprese familiari alle grandi infrastrutture, nessuno è immune. Imparare a riconoscere le minacce e adottare contromisure efficaci è il primo passo per navigare in sicurezza.

Il panorama italiano: tra tradizione e minacce digitali

L’Italia rappresenta un caso studio interessante nel contesto europeo. Secondo i recenti rapporti del Clusit (Associazione Italiana per la Sicurezza Informatica), il nostro Paese ha registrato un incremento degli attacchi informatici superiore alla media globale. Questo fenomeno è in parte dovuto alla struttura del nostro tessuto economico, composto prevalentemente da Piccole e Medie Imprese (PMI), spesso meno preparate a fronteggiare minacce complesse.

La transizione digitale, seppur rapida, ha talvolta trascurato l’aspetto della formazione. Molti utenti continuano a utilizzare password deboli o a ignorare gli aggiornamenti di sistema, lasciando porte aperte ai malintenzionati. Le istituzioni, come l’Agenzia per la Cybersicurezza Nazionale (ACN), stanno lavorando per colmare questo divario, ma la responsabilità finale ricade sul singolo utente.

Il fattore umano rimane l’anello debole della catena di sicurezza: oltre l’80% delle violazioni dei dati inizia con un errore umano o un inganno sociale.

È fondamentale comprendere che la sicurezza non è un prodotto che si acquista, ma un processo continuo. Richiede aggiornamento costante e un cambiamento di mentalità. Non basta installare un antivirus; serve una cultura della prevenzione che permei ogni azione online, dalla lettura di una email all’acquisto su un e-commerce.

Gestione delle password: la prima linea di difesa

La password è, metaforicamente, la chiave di casa della nostra vita digitale. Purtroppo, molti italiani utilizzano ancora combinazioni prevedibili come date di nascita, nomi di figli o sequenze numeriche semplici. Questo comportamento espone i dati personali a rischi enormi, specialmente in caso di attacchi “brute force”, dove i software tentano milioni di combinazioni al secondo.

Una password sicura deve essere lunga, complessa e unica per ogni servizio. Utilizzare la stessa chiave per la posta elettronica e per il social network significa che, se uno dei due viene violato, anche l’altro è compromesso. Per gestire questa complessità senza impazzire, l’uso di un password manager è altamente raccomandato. Questi strumenti criptano le credenziali e richiedono di ricordare una sola “master password”.

Tuttavia, la password da sola non basta più. È essenziale attivare l’autenticazione a due fattori (2FA) ovunque sia possibile. Questo sistema aggiunge un ulteriore livello di sicurezza, richiedendo un codice temporaneo inviato via SMS o generato da un’app, oltre alla password classica. Per approfondire come proteggere al meglio i tuoi account, puoi consultare la nostra guida su crittografia e autenticazione a due fattori.

Phishing e ingegneria sociale: riconoscere l’inganno

Il phishing è la tecnica preferita dai criminali informatici in Italia. Sfrutta la fiducia e l’urgenza per ingannare le vittime. Messaggi che sembrano provenire da Poste Italiane, dall’INPS o dalla propria banca invitano a cliccare su link malevoli per “risolvere un problema” o “sbloccare un pacco in giacenza”.

Questi attacchi non mirano alle vulnerabilità del computer, ma a quelle della mente umana. Fanno leva sulla paura (es. “il tuo conto è stato bloccato”) o sulla curiosità. La grafica è spesso curata nei minimi dettagli, rendendo difficile distinguere il falso dal vero a un primo sguardo. La regola d’oro è non agire mai d’impulso.

Prima di cliccare, verifica sempre l’indirizzo email del mittente. Spesso, un indirizzo apparentemente legittimo nasconde domini strani o errori di battitura. Se hai dubbi, contatta direttamente l’ente tramite i canali ufficiali, mai attraverso i contatti forniti nel messaggio sospetto. Per una gestione sicura della posta elettronica, è utile conoscere le differenze tra i vari provider, come spiegato nell’articolo su PEC, Outlook e Gmail.

Privacy e GDPR: i tuoi diritti digitali

In Europa, la privacy è considerata un diritto fondamentale, tutelato dal Regolamento Generale sulla Protezione dei Dati (GDPR). Questa normativa impone alle aziende trasparenza su come raccolgono, gestiscono e conservano i dati degli utenti. Tuttavia, la legge da sola non può proteggerci se non siamo noi i primi a prestare attenzione.

Ogni volta che accettiamo i cookie su un sito web o concediamo permessi a un’app sul telefono, stiamo barattando una parte della nostra privacy per un servizio. È importante leggere, almeno sommariamente, le informative e configurare le impostazioni di privacy per limitare la raccolta dati al minimo indispensabile.

Se il servizio è gratuito, molto probabilmente il prodotto sei tu: i tuoi dati comportamentali valgono oro per gli inserzionisti.

Particolare attenzione va posta all’uso dell’Intelligenza Artificiale e dei chatbot, che spesso elaborano grandi quantità di informazioni personali. Capire come questi strumenti gestiscono la nostra privacy è cruciale nel 2025. Per approfondire questo aspetto specifico, ti consiglio di leggere la guida su AI e privacy nei chatbot.

Backup dei dati: l’assicurazione contro il Ransomware

Il Ransomware è un tipo di malware che cifra i dati del dispositivo infetto e chiede un riscatto per sbloccarli. In Italia, ospedali, comuni e aziende sono stati colpiti duramente. Se vieni colpito, pagare il riscatto non garantisce la restituzione dei dati e finanzia la criminalità. L’unica vera difesa è avere un backup aggiornato.

La strategia migliore è la regola del 3-2-1: mantieni tre copie dei tuoi dati, su due supporti diversi (es. hard disk esterno e computer), con una copia conservata off-site (ad esempio in cloud). Questo garantisce che, anche in caso di disastro fisico o attacco informatico totale, i tuoi ricordi e documenti siano al sicuro.

Non affidarti a un solo metodo di salvataggio. La ridondanza è la chiave della resilienza digitale. Se sei indeciso su quale strategia adottare per i tuoi salvataggi, puoi trovare un confronto dettagliato nel nostro articolo meglio cloud o hard disk per il backup.

Sicurezza sui dispositivi mobili e Wi-Fi pubblico

Lo smartphone contiene più informazioni personali del nostro portafoglio o del PC di casa. Foto, app bancarie, chat private e dati sanitari sono tutti a portata di tocco. Proteggere il dispositivo mobile è quindi prioritario. Utilizzare sistemi di sblocco biometrico (impronta o volto) e mantenere il sistema operativo aggiornato sono le basi minime.

Un rischio spesso sottovalutato è l’uso delle reti Wi-Fi pubbliche. Connettersi al Wi-Fi gratuito di un bar o di un aeroporto senza protezioni espone il traffico dati a possibili intercettazioni (attacchi Man-in-the-Middle). Se devi operare su dati sensibili fuori casa, utilizza la connessione dati del tuo operatore o una VPN affidabile.

Anche le impostazioni di sistema giocano un ruolo cruciale. Disattivare Bluetooth e Wi-Fi quando non servono non solo risparmia batteria, ma riduce la superficie di attacco. Per trucchi rapidi su come blindare il tuo sistema operativo, dai un’occhiata alle scorciatoie per la privacy su Windows e macOS.

In Breve (TL;DR)

Scopri le strategie essenziali per difenderti online, imparando a gestire le password, riconoscere lo spam e proteggere la tua privacy digitale.

Esploriamo le strategie essenziali per gestire le password, riconoscere lo spam e difendere efficacemente la tua identità digitale.

Impara a gestire le password, riconoscere lo spam e proteggere la tua privacy digitale.

Conclusioni

La sicurezza informatica non è una destinazione, ma un viaggio continuo. In un mondo iperconnesso, la vera vulnerabilità risiede nell’ignoranza dei rischi. Adottare buone abitudini digitali, come la gestione oculata delle password, la diffidenza verso le email sospette e la cura dei propri backup, è l’investimento migliore per il proprio futuro.

Proteggere la privacy e i dati sensibili richiede un mix di strumenti tecnologici e buon senso. Non lasciatevi sopraffare dalla complessità: iniziate dalle basi e costruite la vostra fortezza digitale un passo alla volta. La consapevolezza è il firewall più potente che possiate installare.

Domande frequenti

Dimentica le combinazioni banali come ‘123456’ o le date di nascita, ancora troppo diffuse in Italia. La strategia migliore oggi è utilizzare una ‘passphrase’: una frase composta da 3-4 parole slegate tra loro (es. ‘Sole-Tavolo-Viola-2024’). Questo metodo garantisce una lunghezza elevata (superiore ai 12 caratteri), fondamentale per resistere agli attacchi moderni, mantenendo però una facile memorizzazione. È essenziale attivare anche l’Autenticazione a Due Fattori (2FA) ovunque sia possibile.

Le truffe a tema fiscale sono molto comuni. Per riconoscerle, verifica il mittente: le comunicazioni ufficiali arrivano solo da domini istituzionali (es. @agenziaentrate.it) e mai da indirizzi generici (come Gmail o domini esteri). Fai attenzione al senso di urgenza (es. ‘paga subito o scatta la sanzione’) e agli errori grammaticali. Soprattutto, non cliccare mai sui link nel testo; accedi invece manualmente al sito ufficiale dell’ente per verificare la tua posizione.

Per un uso base (navigazione e streaming), Windows Defender o le versioni gratuite di brand noti possono bastare. Tuttavia, se utilizzi il PC per Home Banking, acquisti online o gestisci dati sensibili, le suite a pagamento offrono livelli di protezione cruciali, come il rilevamento avanzato dei ransomware (in forte crescita in Italia secondo il rapporto Clusit), la protezione dei pagamenti e VPN incluse per la privacy.

Le reti Wi-Fi pubbliche ‘aperte’, molto diffuse nei luoghi di ritrovo, sono intrinsecamente insicure perché il traffico dati può essere intercettato facilmente dai criminali informatici. Se devi connetterti fuori casa, evita di accedere a conti bancari o email riservate a meno che tu non utilizzi una VPN (Virtual Private Network) che cifra i tuoi dati, rendendoli illeggibili a terzi.

Se ricevi una notifica di violazione (o verifichi la tua mail su siti come HaveIBeenPwned), la prima azione immediata è cambiare la password dell’account compromesso e di tutti gli altri account dove hai usato la stessa chiave. Successivamente, monitora i tuoi estratti conto per attività sospette e fai attenzione a future mail o SMS di phishing, poiché i truffatori potrebbero usare i tuoi dati esposti per rendere i loro attacchi più credibili.

Hai ancora dubbi su Sicurezza Informatica: Come Proteggere Privacy e Dati Online?

Digita qui la tua domanda specifica per trovare subito la risposta ufficiale di Google.

Hai trovato utile questo articolo? C’è un altro argomento che vorresti vedermi affrontare?

Scrivilo nei commenti qui sotto! Prendo ispirazione direttamente dai vostri suggerimenti.